Cuando hace apenas dos meses empezamos a hablar de cómo los delincuentes estaban migrando el malware de tipo ransomware (secuestro de dispositivo) a dispositivos Android, ya preveíamos que su evolución sería rápida. No obstante, esta rapidez con la que han ido adaptando sus amenazas para pc a smartphones con Android nos ha sorprendido.

Antecedentes y situación actual

En apenas dos meses hemos pasado de ver pruebas de concepto, limitadas a regiones en concreto (Rusia y Ucrania), a ver cómo desde sus primeras variantes Simplocker evolucionaba para propagarse a través de aplicaciones de descarga y luego volvía a evolucionar y ya empezaba a hacerse pasar por cuerpos policiales como el FBI y ampliaba su rango de acción.

A día de hoy, el ransomware para Android es ya una realidad y empezamos a ver numerosas familias de malware similares a Simplocker y varios casos repartidos por distintos países, ayudado por la traducción de esta amenaza a varios idiomas entre los que encontramos el español.

Una de estas nuevas amenazas es AndroidLocker, ransomware del que tenemos información gracias a la labor de investigadores como Kafeine, quien ha analizado este malware con todo lujo de detalles. De su investigación y de las muestras analizadas en nuestro laboratorio sabemos que entre las características de Andorid Locker se encuentran:

- Suplantación de conocidas soluciones de seguridad para ganarse la confianza del usuario y hacer que instale la aplicación maliciosa.

- “Resistente” a los intentos de desinstalación del usuario.

- Cifrado de ficheros en la memoria externa del dispositivo.

- Bloqueo de la ejecución de aplicaciones.

- Permanece activo tras un reinicio.

Métodos de propagación

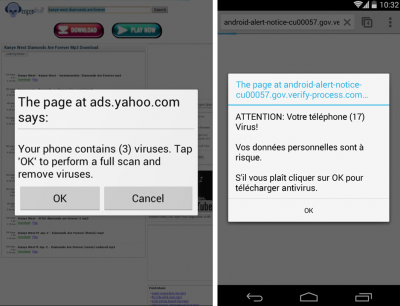

Como en versiones recientes de SimpLocker, AndroidLocker se hace pasar por aplicaciones legítimas descargadas desde enlaces maliciosos controlados por los delincuentes. Estos enlaces no tienen por qué pertenecer a contenido pornográfico o juegos para Android como vimos al analizar otros casos similares, y se han llegado a detectar enlaces maliciosos incluso en el servicio de anuncios de Yahoo.

Tal y como vemos en las imágenes anteriores, el primer síntoma de que algo no anda bien es el mensaje de alerta que recibimos en nuestro dispositivo móvil indicando que nuestro sistema está infectado. Este mensaje es solo una ventana emergente que pretende asustarnos y redirigirnos a la descarga de la aplicación maliciosa.

Suplantando aplicaciones

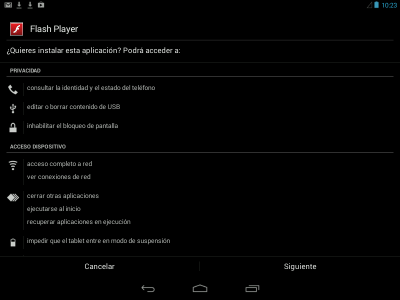

En las primeras muestras de AndroidLocker analizadas vimos como los delincuentes pretendían engañarnos haciendo pasar la aplicación maliciosa por la un instalador de Flash Player. Esta aplicación solicita una serie de permisos que podemos comprobar a continuación:

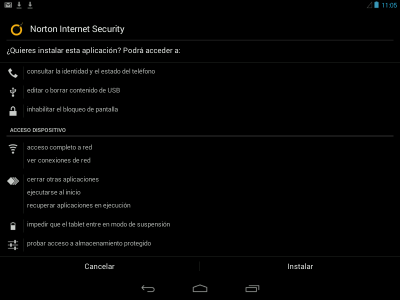

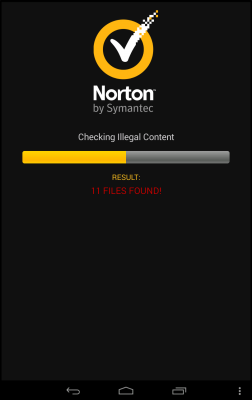

No obstante, en las últimas variantes los creadores de esta amenaza han empezado a utilizar el nombre del antivirus Norton Internet Security para Android (similar a lo que también hemos visto recientemente con las soluciones de seguridad de ESET), algo que enlaza perfectamente con los falsos mensajes de alerta de virus que se muestran previamente a la descarga de esta falsa aplicación. Si observamos los permisos, estos son los mismos que solicitaba la falsa aplicación de Flash.

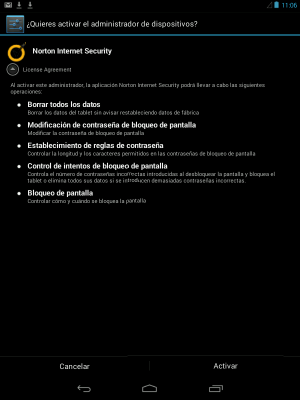

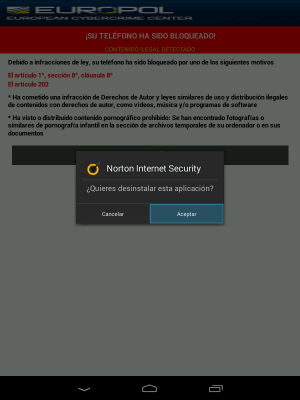

Además, AndroidLocker nos solicita permiso para convertirse en administrador del dispositivo y tomar así el control del sistema y dificultando su desinstalación. Podríamos pensar que, llegados a este punto, se deberían encender todas las alarmas puesto que este permiso solo lo solicitan aplicaciones muy específicas.

Sin embargo, el hecho de suplantar una aplicación de seguridad que cuenta con buena reputación hace que no pocos usuarios confíen plenamente en ella y les den todos los permisos con tal de eliminar las falsas infecciones que tienen en sus dispositivos.

Tras instalar la aplicación, esta realiza un falso análisis en nuestro dispositivo que arrojará un número de infecciones falsas para provocar aún más alarma en el usuario. De nuevo, los delincuentes juegan con el miedo y el uso ilícito de una marca para conseguir su objetivo.

Bloqueo del dispositivo

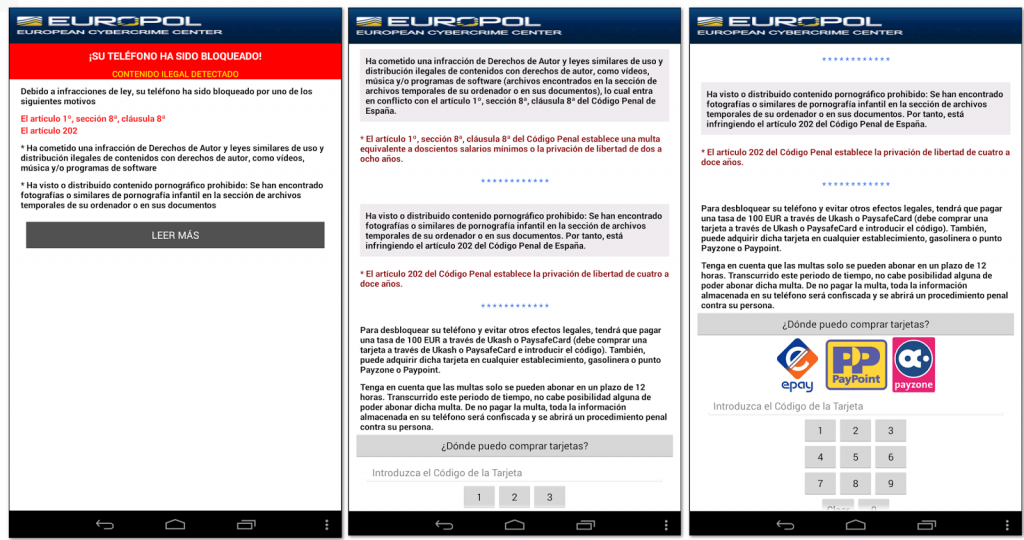

Tras el falso análisis, nuestro dispositivo Android ya estará bloqueado mostrando un mensaje de alerta haciéndose pasar por el Centro Europeo contra el Cibercrimen de la Europol. En este punto, nos encontramos con nuestro móvil bloqueado, sin ninguna otra alternativa que leer el mensaje de alerta y seguir los pasos para pagar la cantidad exigida por los delincuentes.

Como en casos anteriores de ransomware ya observados en ordenadores con Windows, se nos avisa de los motivos por los cuales se ha procedido a bloquear nuestro dispositivo. Estos van desde la descarga de contenido ilegal a la visualización de pornografía infantil y, según avisan los delincuentes, debemos pagar una multa de 100€ para desbloquear nuestro móvil y evitar acciones legales.

Los pagos se deben realizar utilizando sistemas de transferencia de dinero de difícil rastreo, algo que dificulta las investigaciones policiales aunque todos sabemos que la mayoría de este dinero irá a parar a manos de delincuentes rusos y de otros países de Europa del este.

Como dato curioso, en alguna de las pruebas realizadas en nuestro laboratorio pudimos llegar a desinstalar la aplicación maliciosa y volver a tomar el control del dispositivo. Esto demuestra que aún quedan algunos detalles que pulir en este ransomware y que puede ayudar a las víctimas a desinfectar su móvil sin tener que pagar el rescate.

Consejos de seguridad

El hecho de que esta nueva variante de ransomware se descargue desde enlaces en webs legítimas, utilice el nombre de empresas de confianza y se encuentre disponible en varios idiomas lo convierte en uno de los más avanzados de su tipo que hemos visto hasta el momento en dispositivos Android.

No obstante, podemos evitar caer en sus garras si aplicamos el sentido común y seguimos los siguientes consejos:

- No hay que sucumbir al pánico ante posibles ventanas emergentes con mensajes alarmantes mientras navegamos. Evitemos pulsar impulsivamente sobre el enlace que se nos proporciona y cerremos el navegador para analizar nuestro sistema con calma.

- Utilicemos una solución de seguridad descargada desde una tienda de aplicaciones legítima. Soluciones como ESET Mobile Security son capaces de detectar y eliminar estas amenazas y se pueden descargar desde Google Play de forma gratuita.

- Nunca demos más permisos de los necesarios. Sabemos que es difícil identificar qué permisos son demasiados críticos para cada aplicación. No obstante, dar permisos de administrador de dispositivos es algo que muy pocas aplicaciones solicitan y que solo debemos otorgar a aplicaciones de plena confianza.

Conclusión

En tan solo un par de meses hemos visto cómo el ransomware en dispositivos Android ha evolucionado de forma preocupante hasta situarse prácticamente al mismo nivel de complejidad de las variantes en Windows. Era un movimiento natural y esperado por parte de los delincuentes sobre una plataforma que representa a nivel mundial casi el 85% del total de sistemas operativos instalados en smartphones.

Ahora nos toca a nosotros como usuarios adoptar las medidas necesarias para evitar que este tipo de amenazas campen a sus anchas también en nuestros móviles y tablets, empezando por aplicar en nuestro dispositivo Android las medidas de seguridad que ya hace años que aplicamos en nuestro ordenador.