Buena parte del éxito de una campaña de phishing depende del gancho utilizado por los delincuentes para conseguir que el usuario pulse sobre un enlace o descargue y ejecute un fichero adjunto. A los clásicos asuntos relacionados con entidades bancarias y normalmente dirigidos a usuarios domésticos, se han unido otros en los últimos años que tienen a los empleados de las empresas en su punto de mira. Normalmente vemos que se mencionan problemas con la cuenta de correo o ficheros pendientes de descarga y revisión, como facturas y pedidos. Sin embargo, de vez en cuando, los delincuentes tienen una idea original y la utilizan para ver cómo funciona.

Error en la configuración de los puertos del correo

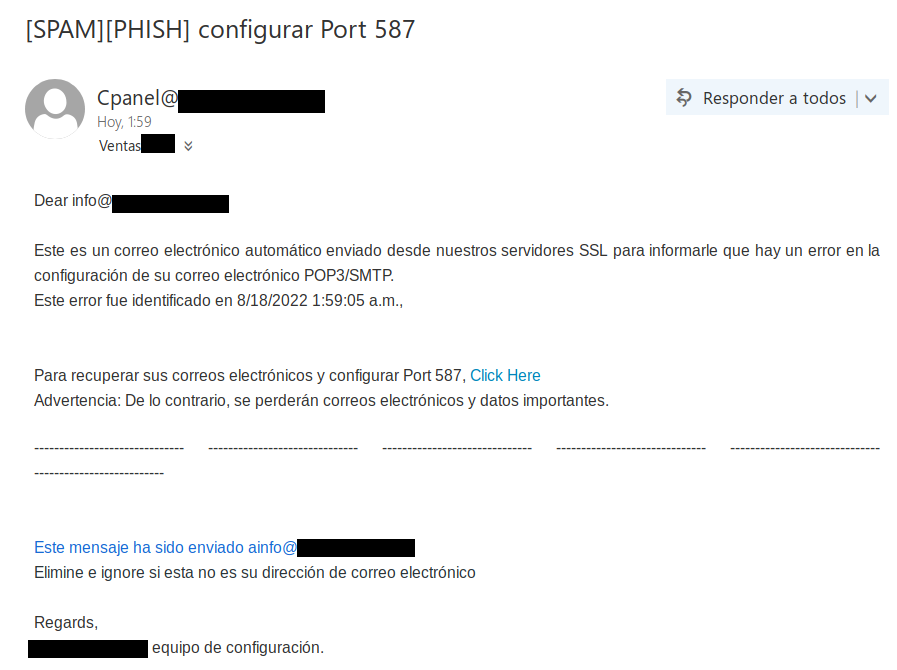

Aunque la mayoría de correos de phishing tratan de ir directos al grano para generar una sensación de urgencia y alarma que haga bajar la guardia al usuario, en un caso reciente detectado en nuestro laboratorio nos ha sorprendido ver que se utilizaba cierta terminología técnica, a la cual los usuarios en empresas no suelen estar acostumbrados.

En dicho correo podemos observar como se hace alusión a un supuesto problema de configuración de los puertos utilizados para recibir y enviar correo electrónico. Puesto que la mayoría de usuarios desconoce cómo configurar su cuenta de correo corporativa, los delincuentes detrás de esta campaña han proporcionado un enlace para, supuestamente, recuperar los emails y configurar el puerto correctamente.

Ante un correo de este estilo, y dado que pocos usuarios en las empresas españolas se configuran ellos mismos los puertos usados para el envío y recepción del email, lo normal sería acudir al responsable de sistemas o informática de la empresa para que revise si la información proporcionada por correos de este tipo es correcta.

Sin embargo, los delincuentes son conscientes de esto y, por ese motivo, están suplantando dominios de la empresa que recibe estos correos para que los usuarios piensen que se trata de un correo interno y que deben pulsar sobre el enlace proporcionado para solucionar esta incidencia.

Robo de credenciales

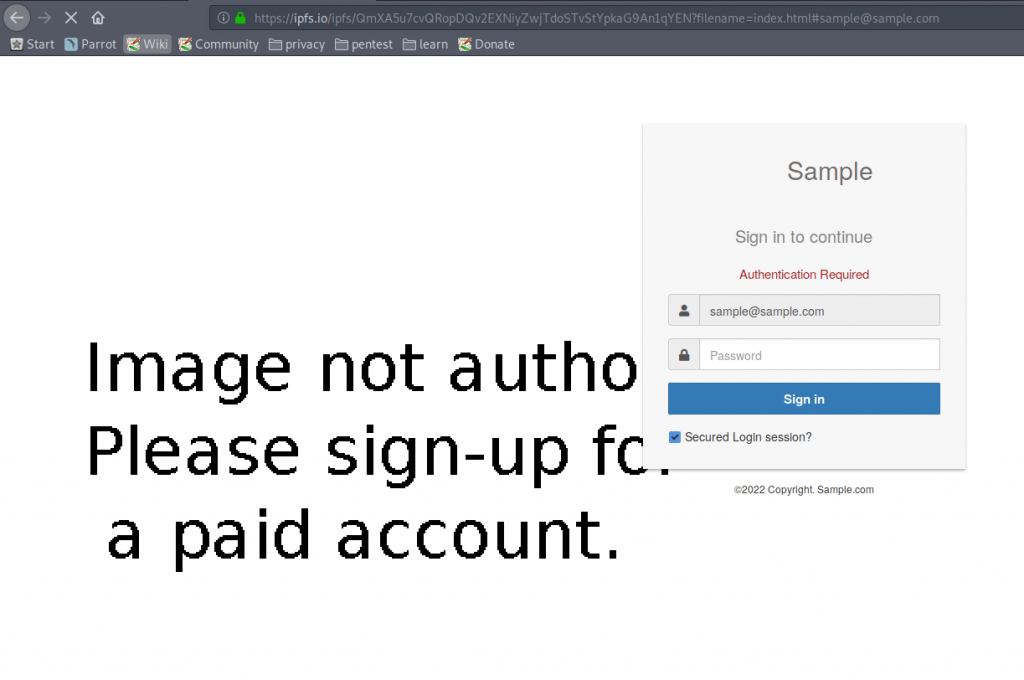

Si los delincuentes consiguen que el usuario muerda el anzuelo y pulse sobre el enlace proporcionado, este será redirigido a una web que ha sido comprometida por los delincuentes y que muestra una pantalla de login donde la víctima puede introducir sus credenciales. Al haberse hecho mención en el email a un problema en la configuración del correo electrónico, es muy probable que los usuarios introduzcan sus credenciales para acceder al correo corporativo.

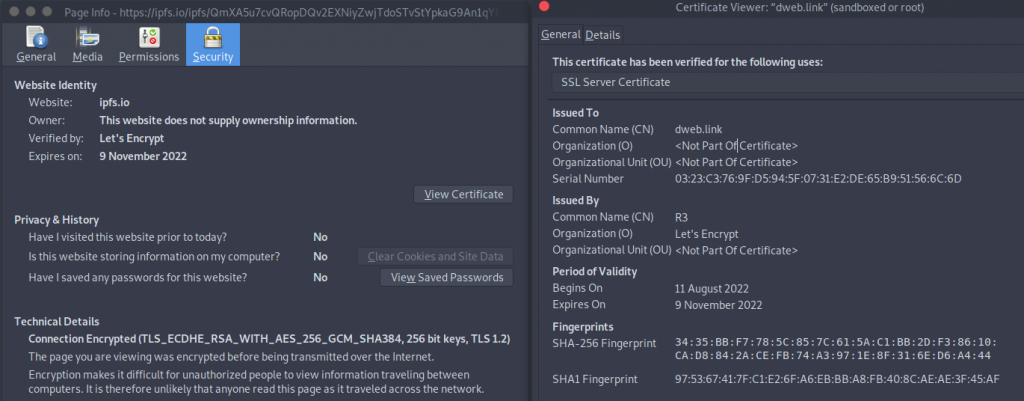

Además, esta web cuenta con un certificado válido emitido por Let’s Encrypt, lo que les permite mostrar el candado verde en el cual aún confían ciegamente muchos usuarios, haciéndoles creer que están en una web segura cuando no es así. Lo único que podría hacer sospechar a un usuario despistado que haya llegado hasta esta web fraudulenta es el mensaje que se muestra en el fondo, indicando que no se ha podido cargar la imagen y que se debe adquirir una cuenta de pago para poder hacerlo.

Si el usuario introduce sus credenciales en esa web fraudulenta, estas serán almacenadas por los delincuentes y usadas en su propio beneficio. A partir de ese momento podrían enviar correos en nombre de la víctima para conseguir información de otros usuarios de la empresa, propagar malware o incluso contactar con proveedores y clientes para tratar de replicar este tipo de ataque.

Esto representa un grave problema para empresas de todo tipo, puesto que aunque las grandes corporaciones suelen contar con mejores herramientas de detección de amenazas que las pymes, al poder utilizar correos comprometidos de estas últimas los delincuentes podrían llegar a sortear algunas de estas medidas de seguridad y provocar un grave incidente en empresas de mayor tamaño.

Conclusión

A pesar de estar a mediados de agosto y con muchas empresas funcionando a medio gas, seguimos viendo como los delincuentes no cesan en su empeño de robar credenciales de todo tipo, y especialmente durante los últimos meses, credenciales relacionadas con cuentas corporativas. Por ese motivo, es importante contar con soluciones de seguridad que permitan detectar estas amenazas a tiempo e impedir que lleguen a la bandeja de entrada de los usuarios.