Adaptación del post publicado originalmente por nuestro compañero Robert Lipovsky en el blog WeLiveSecurity.

Desde que descubrimos el malware Android/Simplocker hemos ido detectando la aparición de nuevas variantes con bastantes diferencias. Las diferencias entre estas variantes se encuentran principalmente en los siguientes puntos:

- Respecto al uso de Tor, algunas variantes usan dominios .onion mientras que otras utilizan dominios C&C (de mando y control) más convencionales.

- Hemos observado diferentes maneras de recibir el comando “decrypt”, que indica que se ha pagado el rescate.

- Se han visto diferentes pantallas de bloqueo, diferentes formas de pedir el rescate y diferentes divisas para realizar el pago. Entre estas divisas encontramos grivnas ucranianas y rublos rusos.

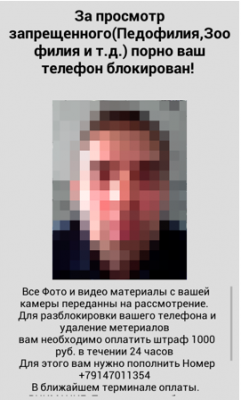

Uso de imágenes para asustar al usuario. En algunas variantes se muestra una foto de la víctima para incrementar la preocupación y presionar para el pago del rescate.

Imagen 1 – Pantalla de bloqueo de Android/Simplocker.B con foto de la víctima y pago en rublos rusos en lugar de grivnas ucranianas

El cifrado simplista utilizando AES con una contraseña encapsulada sigue presente en la mayoría de muestras que se han encontrado activas. También hemos visto variantes que no contienen la funcionalidad de cifrado de ficheros y actúan como simples bloqueadores de pantalla que impiden acceder al sistema normalmente.

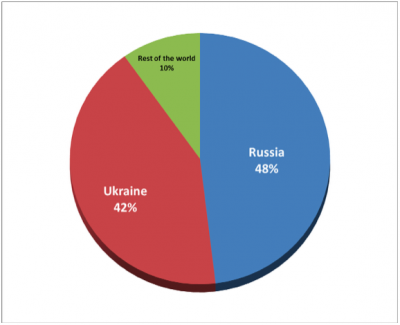

Tal y como hemos comentado en posts anteriores, esta amenaza se concentra en Ucrania y Rusia. A pesar de que este malware aún conserva restos de ser una prueba de concepto, se está propagando libremente y puede causar más de un quebradero de cabeza a los usuarios infectados.

Imagen 2 – Telemetría regional de Android/Simplocker obtenida por ESET LiveGrid

Uno de los puntos más importantes cuando se descubre una nueva amenaza es averiguar a través de qué vectores de infección se propaga. Esto determina cómo llega a infectar el dispositivo de la víctima y el sistema de telemetría de ESET LiveGrid ® ha identificado varios vectores de infección utilizados por Android/Simplocker. Los más típicos están relacionados con contenido pornográfico a través de Internet, con algunas aplicaciones maliciosas haciéndose pasar por aplicaciones para ver contenido adulto, o juegos conocidos como Grand Theft Auto: San Andreas o similares.

Imagen 3 – Web con contenido adulto que descarga Android/Simplocker

Imagen 4 – Icono falso de GTA San Andreas

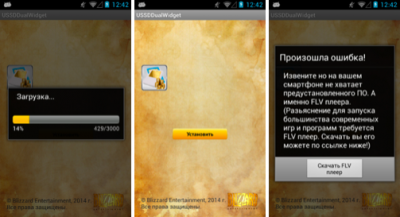

No obstante, hemos identificado un truco diferente para propagarse que merece ser mencionado: el uso de un componente trojan-downloader. El uso de este componente para descargar “dinámicamente” malware adicional en un sistema infectado es una práctica común en el mundo del malware para Windows, y aunque no es el primer caso que vemos, sigue siendo un hecho destacable.

El uso de un trojan-downloader representa una estrategia diferente para conseguir introducir malware en un dispositivo Android, si lo comparamos con los engaños por ingeniería social (utilizando contenido pornográfico como en el ejemplo que acabamos de ver) o técnicas más sofisticadas que dependen de aprovechar vulnerabilidades de software.

Uno de estos componentes (detectado por ESET como Android/TrojanDownloader.FakeApp) que hemos analizado intentaba engañar al usuario para descargar un reproductor de vídeo falso que resultaba ser el troyano Android/Simplocker. Las razones por la que esta estrategia tiene mayores posibilidades de evitar su análisis (como los que efectúa Bouncer en Google Play) en mercados de aplicaciones para Android o incluso escapar a la detección por parte de usuarios cuidadosos de Android son las siguientes:

- Todo lo que realiza la aplicación es abrir una dirección web desde el exterior. Esto no entra, en esencia, en lo que describiríamos como un comportamiento malicioso.

- Este descargador de malware no solicita prácticamente permisos maliciosos, por lo que incluso un usuario que revise a conciencia los permisos de las aplicaciones que instala podría permitirlo sin problemas.

Además, en el ejemplo que hemos analizado, la URL almacenada en la aplicación no apuntaba directamente al paquete de instalación APK de Simplocker. En su lugar, el troyano se descargaba tras una redirección realizada desde el servidor controlado por el atacante. Esta técnica es algo de lo que debemos tener cuidado.

Este trojan-downloader se estaba ocultando como una aplicación legítima llamada USSDDualWidget.

Imagen 5 – Trojan-downloader haciéndose pasar como el legítimo USSDDualWidget

Como vemos, la evolución de este tipo de ransomware en dispositivos Andorid está siendo bastante rápida y, aunque aún se limita a zonas muy concretas como Ucrania y Rusia, no descartamos que próximamente veamos versiones adaptadas a otros países. Estaremos atentos e iremos informando conforme aparezcan novedades al respecto.