El uso de mensajes por parte de los delincuentes haciéndose pasar por administraciones públicas para intentar engañarnos es una técnica que sigue obteniendo buenos resultados. A todos nos impone respeto recibir un correo de la Agencia Tributaria o una supuesta multa de tráfico y muchas veces actuamos sin pensar tan solo queriendo solucionar el problema lo antes posible.

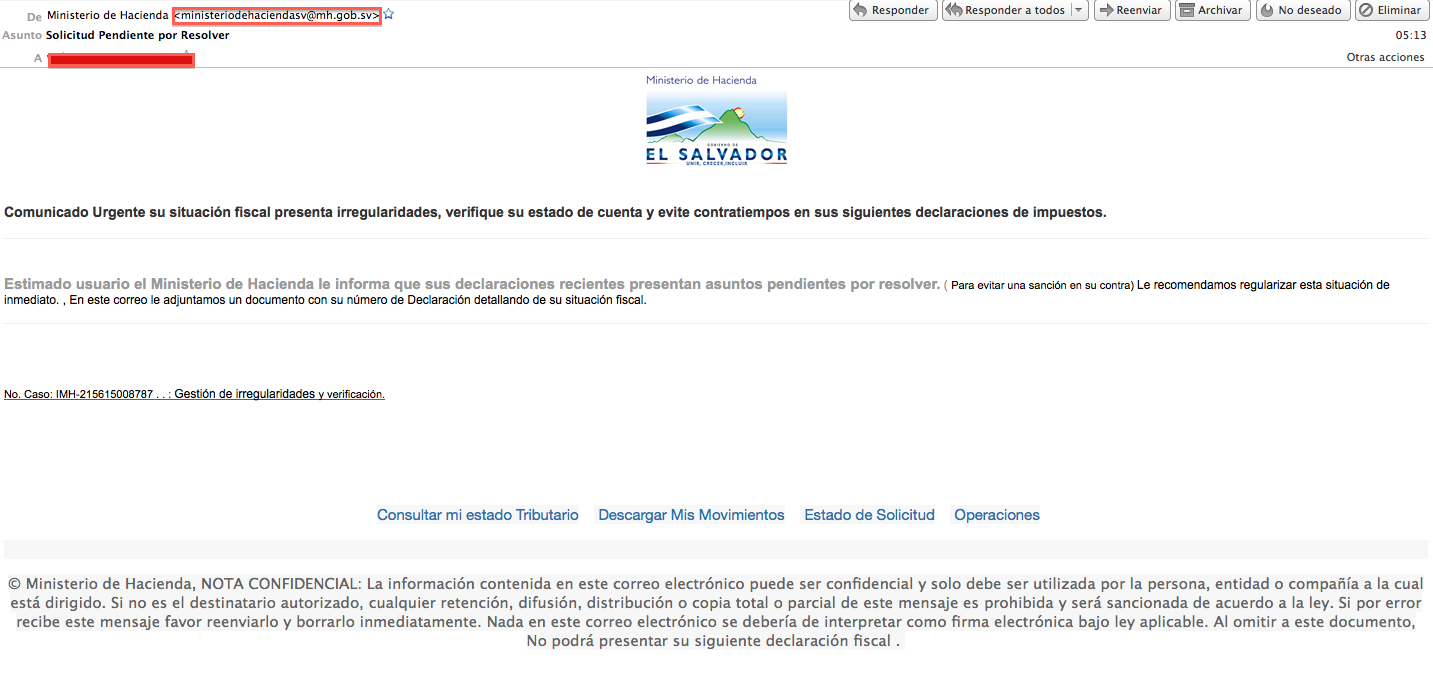

Por eso seguimos recibiendo este tipo de mensajes cada cierto tiempo en la bandeja de entrada de nuestro laboratorio, los cuales suelen pasar sin pena ni gloria puesto que no suelen incorporar ninguna novedad y siguen utilizando técnicas conocidas desde hace años. No obstante, cada cierto tiempo, uno de estos correos te llama la atención y te encuentras con algo como esto:

A simple vista parece un nuevo caso de phishing que utiliza el nombre de una administración pública como el de la Hacienda de El Salvador para conseguir que la gente pulse sobre un enlace malicioso. No obstante, a diferencia de casos anteriores, en lugar de utilizarse una web comprometida o controlada por los delincuentes, el enlace apunta a un archivo alojado en Mega tal y como vemos a continuación.

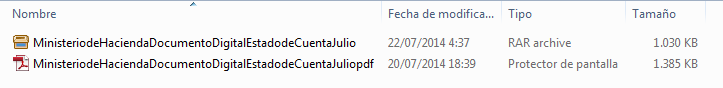

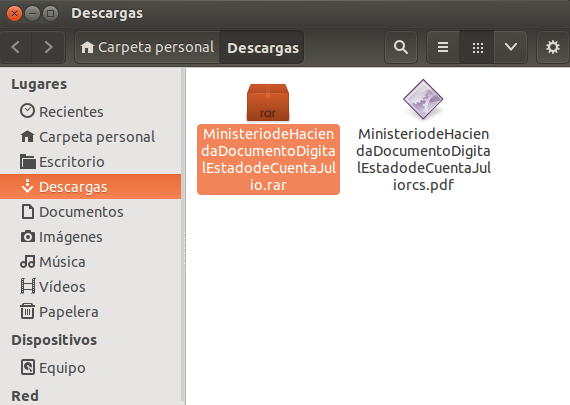

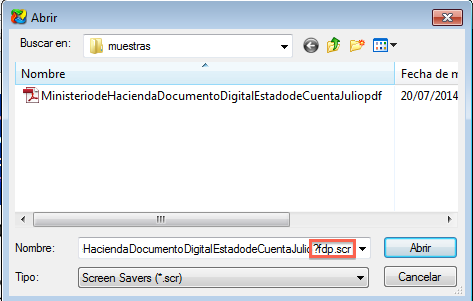

Una vez hemos descargado el archivo vemos que este tiene un nombre extenso y que se intenta ocultar el tipo de fichero del que se trata, comprimiéndolo primero en formato RAR y asignándole el icono de un documento PDF cuando lo descomprimimos en nuestro sistema. Si utilizamos Windows, así veremos el fichero cuando lo descomprimamos.

Engañoso, ¿verdad?. No son pocos los usuarios que pulsarán sobre este fichero malicioso confiando en que se trata de un documento PDF inofensivo tanto por el icono como por la falsa extensión, sin observar que Windows lo reconoce en realidad como un protector de pantalla. De hecho, al analizar este fichero en un GNU/Linux observamos como el sistema reconoce que se trata de un archivo ejecutable por mucho que se trate de ocultar la extensión real por otra.

Todo este esfuerzo para confundir al usuario con la extensión del fichero se realiza empleando una técnica conocida desde hace años y que hace que algunos exploradores de ficheros no lleguen a interpretar correctamente la extensión del archivo. De hecho, si tratamos de abrir este fichero malicioso para analizarlo con un editor hexadecimal podemos observar como el nombre real contiene la extensión .SCR (el protector de pantalla que nos detectaba Windows) mientras que inmediatamente antes vemos las letras PDF escritas del revés.

Esta manera de nombrar los archivos se emplea para hacer creer a los usuarios que están abriendo ficheros de un tipo, cuando en realidad son de otro tipo distinto. Se aprovechan de una característica especial del conjunto de caracteres Unicode para invertir la dirección de lectura de algunos caracteres en el nombre de un fichero, ocultando la extensión maliciosa de la vista del usuario y colocando otra extensión aparentemente inofensiva.

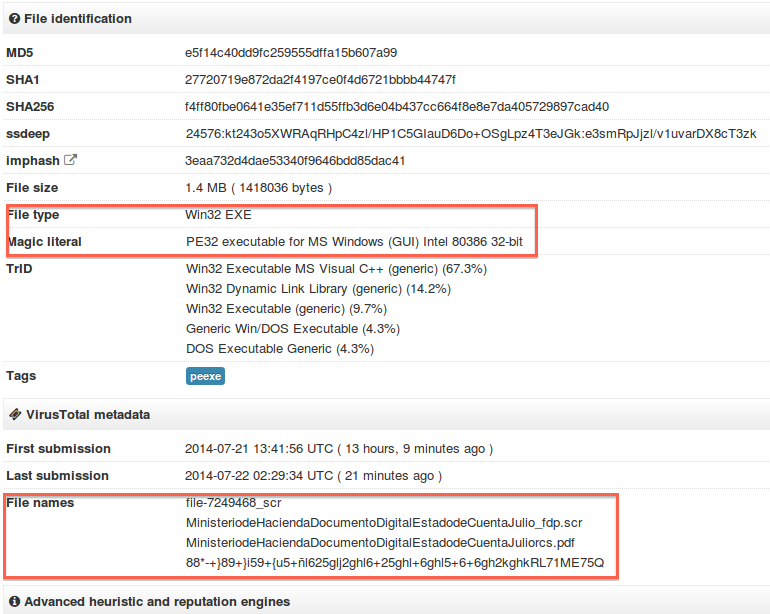

Con respecto al fichero malicioso, al ser un archivo con extensión .SCR, permite la ejecución de código en el sistema como si de un ejecutable normal se tratase, técnica que ya ha sido utilizada por otros códigos maliciosos en anteriores ocasiones.

Este malware es detectado por las soluciones de seguridad de ESET como Win32/AutoRun.Remtasu.E y un rápido análisis utilizando Virustotal nos aportará información interesante acerca de cuando fue generado y los diferentes nombres de fichero que se han ido utilizando.

El uso de este tipo de técnicas para hacer que los usuarios descarguemos y pulsemos sobre un archivo malicioso se basan en la confianza más que en la complejidad. En este caso no se ha aprovechado ninguna vulnerabilidad. Mas bien, los delincuentes intentan ganarse la confianza utilizando el nombre de una entidad con buena reputación como es la Hacienda de El Salvador y luego haciendo creer que se está abriendo un tipo de fichero que la mayoría de usuarios no asocian con el malware.

Para evitar caer en este tipo de trampas e infectar nuestro sistema el primer paso es desconfiar de este tipo de notificaciones por correo electrónico. Seguidamente, debemos revisar atentamente el enlace que se nos proporciona (una administración pública nunca utilizaría Mega para almacenar este tipo de ficheros) y, por último, asegurarnos de que el fichero es lo que dice ser guiándonos no solo por el icono del mismo, si no también por su extensión y por como lo identifica el sistema, análizándolo siempre con un antivirus o subiéndolo a un servicio como Virustotal para salir de dudas.