Adaptación del artículo publicado por nuestros compañeros de ESET Latinoamérica en el blog WeLiveSecurity en español.

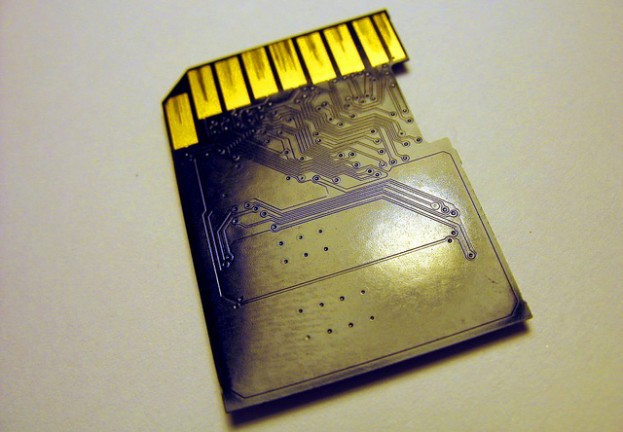

Las tarjetas de memoria tipo flash son aquellas pequeñas tarjetas que utilizamos en teléfonos móviles, cámaras y otros dispositivos y que hoy en día almacenan cantidades muy grandes de información. La denominación “flash” proviene de la velocidad con la que se puede leer y escribir datos en ellas. La pregunta del millón es: ¿pueden las tarjetas de memoria flash contener y distribuir códigos maliciosos?

La respuesta es un rotundo sí.

Desde los 80, los códigos maliciosos se vienen propagando a través de dispositivos de almacenamiento de datos. Ya en 1982, el primer virus informático conocido, Elk Cloner, se propagaba a través de disquetes. Y aunque pueda parecer raro, aun hoy, dos décadas después, es posible ver como desde usuarios domésticos hasta grandes empresas son víctimas de este tipo de infección.

En el siguiente ejemplos veremos una situación muy común en nuestras vidas cotidianas:

- Jorge estuvo viajando en sus vacaciones y sacó muchas fotos.

- Dichas fotos fueron almacenadas en una tarjeta flash.

- El primo de Jorge, Carlos, le pide ver las fotos. Entonces conecta la tarjeta flash de Jorge en su Tablet y luego en su PC, para visualizar y guardar tres o cuatro fotos. No obstante, ignora el aviso de su antivirus instalado en la tablet y no analiza la tarjeta, infectando de esta forma su dispositivo.

Este ejemplo podría parecer algo bastante común, y así es. El problema es que también se trata de la forma más fácil y común de infectarse con malware.

Pero la cosa no termina ahí:

- Carlos lleva su tablet a la oficina y la conecta a la red corporativa, que no analiza dispositivos móviles. La red podría resultar infectada.

- Carlos devuelve la tarjeta flash infectada a Jorge e introduce la suya propia en el dispositivo infectado, infectándola y compartiéndola con otros amigos. De esta forma estaría infectando a muchos de ellos, ya que la su tarjeta ahora también contiene los códigos maliciosos que se copiaron de la tarjeta de su primo.

Todo lo mencionado suele suceder a menudo, y a veces de formas inauditas, como sucedió en un incidente con tarjetas flash preinfectadas distribuidas por una conocida empresa de tecnología.

Entonces, ¿cómo se puede aprovechar la velocidad y capacidad de almacenamiento de las tarjetas de memoria sin convertirlas en vectores de propagación de malware? A continuación detallamos estrategias que, de forma combinada, sirven para bloquear las infecciones a través de tarjetas de memoria flash:

- En dispositivos con sistema operativo Windows, se debe deshabilitar autorun y autoplay (ver “Solución B” en el artículo vinculado).

- Habilitar el análisis automático de medios extraíbles en el antivirus.

- Proteger los dispositivos móviles con software de seguridad.

- Deshabilitar el acceso a lectores de medios utilizando los controles de dispositivos en el software de seguridad.

- Exigir el cifrado de todas las tarjetas y dispositivos usb en entornos corporativos.

- Realizar análisis de malware en los servidores de archivos frecuentemente, para asegurarse de que no existen amenazas en ellos.

- Considerar la posibilidad de maximizar la seguridad en conexiones HTTP y FTP a través de software de seguridad para Gateway.

Estas prácticas deberían ayudar a cerrar las puertas de entrada para amenazas provenientes del uso de tarjetas de memoria flash y otros dispositivos extraíbles. Protegerse de amenazas que vienen de los USB es más frecuente, pero no debemos olvidar que las tarjetas de memoria también son importantes vectores de infección.

Por último, y en caso de que el dispositivo de almacenamiento sea infectado con malware y se pierdan los archivos, recordamos la importancia de mantener siempre una copia de seguridad de los datos actualizados.

Créditos imagen: ©Uwe Hermann/Flickr

Enlaces relacionados: