Cuando supimos de la gran filtración de datos de un grupo especializado en seguridad ofensiva como es Hacking Team, ya avisamos que esto tendría repercusiones más allá de conocer quiénes eran sus clientes. Han pasado pocas horas desde que estos datos se hicieran públicos y ya tenemos la primera consecuencia en forma de exploit siendo usado activamente por algunos de los kits más utilizados en la actualidad.

0day en manos de Hacking Team

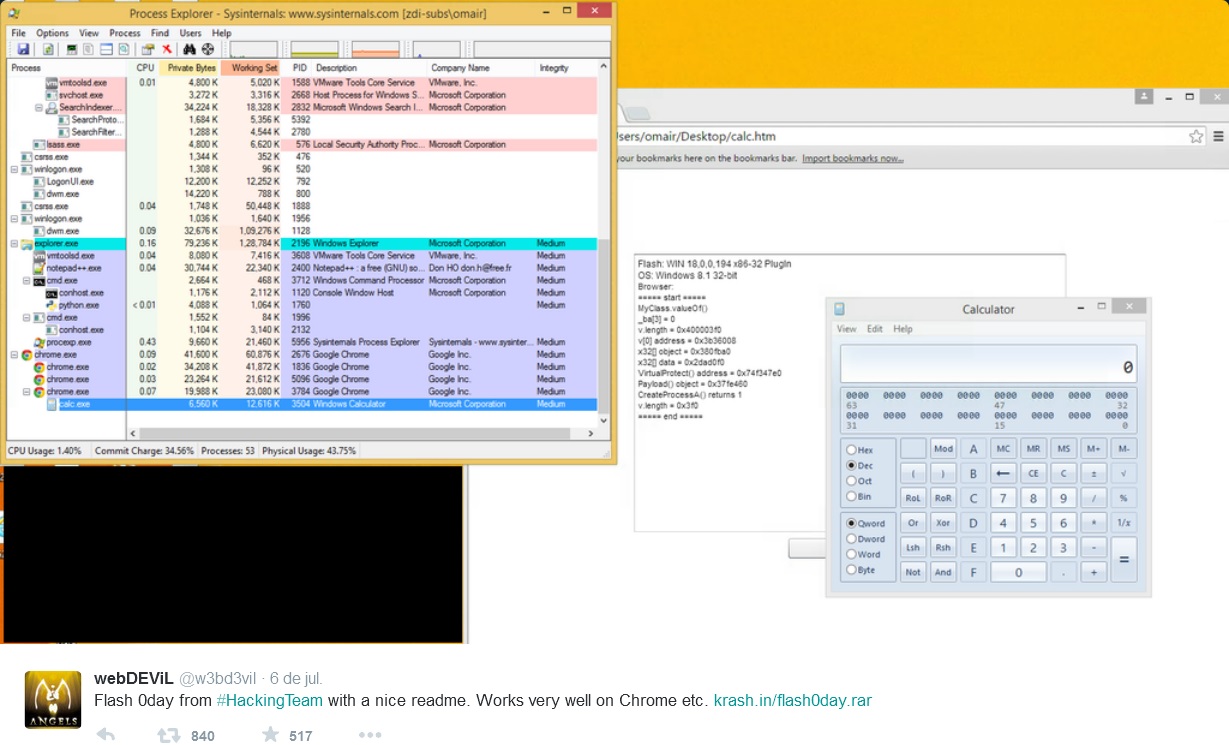

Cuando se filtró toda la información del grupo Hacking Team, muchos investigadores se afanaron en analizar las herramientas utilizadas para infectar a sus objetivos y comprobar si se utilizaba algún tipo de fallo de seguridad que aún no estuviese reportado. No se tardó mucho en encontrar un interesante exploit que se aprovechaba de una vulnerabilidad en Flash Player y que funcionaba en la última versión de este software.

Debido al uso extendido de Flash Player, esta vulnerabilidad abría las puertas a muchos objetivos interesantes para los clientes de Hacking Team. Actualmente, las continuas vulnerabilidades en Flash Player son la puerta de entrada para diferentes tipos de malware, desde troyanos bancarios a ransomware, lo que hace que millones de sistemas sin actualizar estén expuestos a todo tipo de ataques.

Integración en kits de exploits

No es de extrañar que una vez hecha pública esta vulnerabilidad, muchos delincuentes intenten aprovecharla mientras no exista un parche que la solucione y los usuarios lo apliquen. Por eso, apenas unas horas después de que se hiciera pública la gran filtración de datos propiedad de Hacking Team, ya se podía ver como el 0day en Flash Player ya se estaba incorporando a los kits de exploits más conocidos.

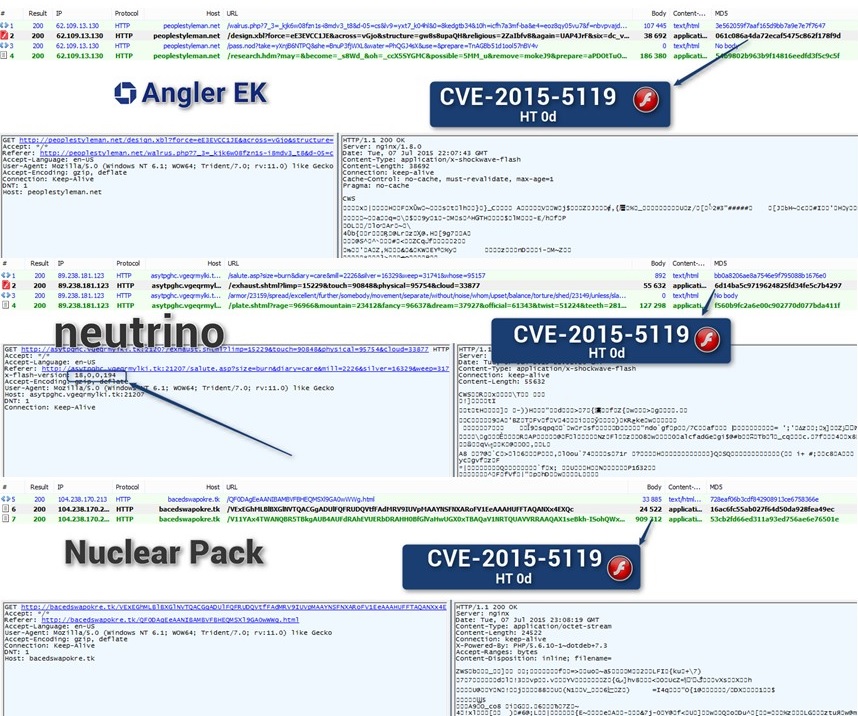

Gracias a investigadores como Kafeine podemos confirmar que Angler, Neutrino Y Nuclear Pack (tres de los exploit kits más usados) están aprovechando esta vulnerabilidad para infectar tantos sistemas como les sea posible. Estos kits resultan especialmente peligrosos, puesto que consiguen comprometer la seguridad de páginas legítimas para que cuando un usuario las visite se infecte sin tener que realizar ninguna acción por su parte.

Actualización disponible

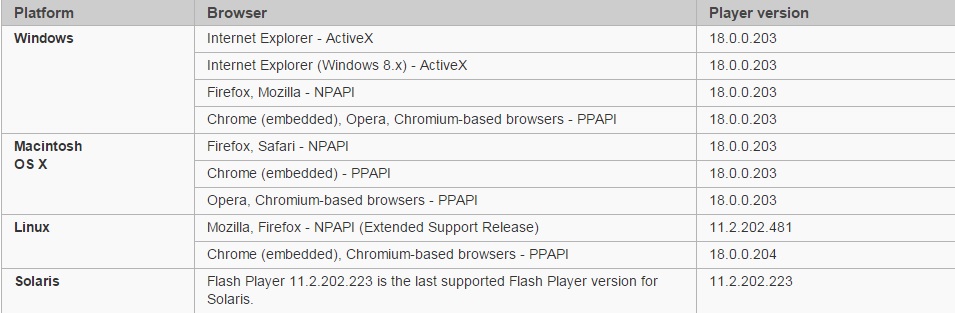

Debido a la gravedad del asunto, Adobe no ha tardado en reaccionar y ya se encuentra disponible una nueva versión de Flash Player en su sección de descarga.

Es muy recomendable que, si tenemos Flash instalado en nuestro sistema, actualicemos a esta versión. De esta forma evitaremos infectarnos simplemente navegando por webs supuestamente de confianza.

Flash Player, un peligro constante

Esta noticia viene a confirmar una tendencia que venimos observando desde hace varios meses y es que Flash Player es, a día de hoy, la llave usada por muchos atacantes para acceder a los sistemas de sus víctimas y comprometerlos. Hace unos años vivimos una situación similar con Java pero parece que la tendencia ha cambiado.

Ta vez deberíamos replantearnos el uso de Flash Player en según qué ámbitos, especialmente el corporativo, al menos hasta que Adobe evite que se descubran agujeros de seguridad constantemente en uno de sus softwares más utilizados.

Conclusión

Situaciones como esta demuestran la importancia de estar al tanto de las noticias relacionadas con la seguridad informática y la necesidad de aplicar los parches tan pronto como estos estén disponibles. En caso contrario nos exponemos a ser una de las miles de víctimas que consiguen los ciberdelincuentes a diario por culpa de no tener el sistema operativo y las aplicaciones actualizadas.

Créditos imagen: ©DVIDSHUB/Flickr