La continua adaptación que han hecho los ciberdelincuentes de sus amenazas durante las últimas semanas ha demostrado una vez más su capacidad para amoldarse a las situaciones y tratar así de obtener un mayor beneficio. Entre las amenazas que más hemos observado recientemente destacaríamos tres grupos, en los que encontramos el phishing, los troyanos bancarios y las herramientas de control remoto usadas para robar información como Agent Tesla.

Una vieja conocida

Al igual que sucede con Netwire, Agent Tesla es una vieja conocida que ha ido evolucionando durante los últimos años. Estas dos amenazas son catalogadas como herramientas de control remoto (o RAT por sus siglas en inglés) y son usadas tanto por delincuentes como por operadores asociados a alguno de los numerosos grupos de amenazas persistentes avanzadas (APTs). Un ejemplo serían los ataques detectados contra empresas de gas y petróleo descubiertos recientemente.

En el caso de Agent Tesla, se trata de un malware cuyas primeras detecciones datan de 2014, y entre sus capacidades destacan la de robar información de los sistemas a los que infecta, ya sea de forma automatizada funcionando como spyware o keylogger o mediante la interacción del operador de este malware usando un sencillo panel de control.

Una de las peculiaridades de Agent Tesla es que se ha estado ofreciendo durante mucho tiempo como si se tratase de un software comercial más, llegando a ofrecer servicios de suscripción y contar incluso con una página web desde donde contratarlo y ver sus características. Este malware ha estado involucrado también en campañas dirigidas a objetivos específicos, como la que analizamos el pasado mes de octubre dirigida a usuarios españoles.

Email como vector de ataque

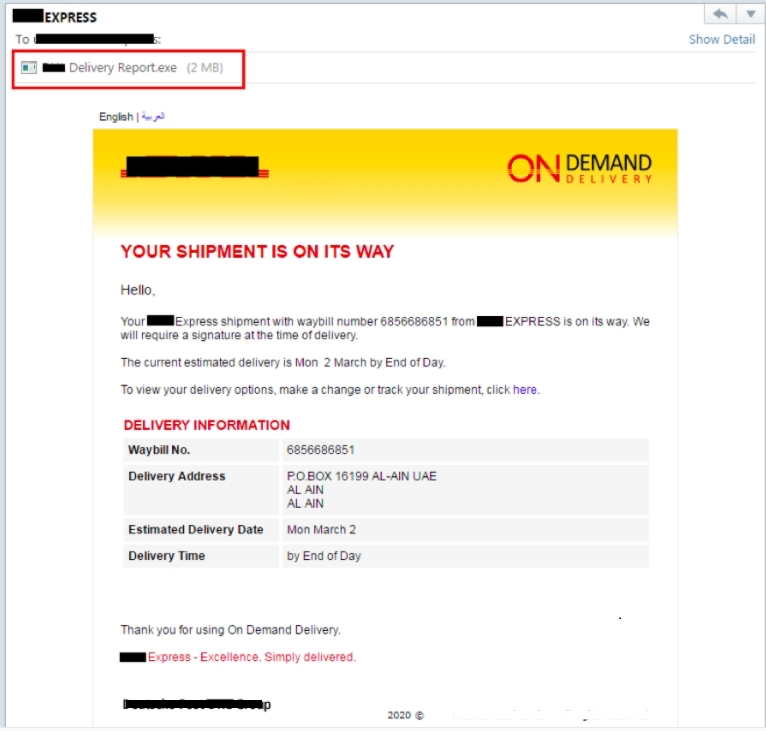

Durante las últimas semanas, los operadores de Agent Tesla han estado usando el correo electrónico como su método preferido para propagar esta amenaza. De la misma forma que otras familias de malware, se han utilizado correos fraudulentos suplantando la identidad de empresas legítimas para tratar que los usuarios abriesen los archivos adjuntos, archivos que inician el proceso de descarga y ejecución del malware.

Al contrario que otras amenazas que utilizan macros maliciosas incrustadas en documentos de Office para la primera fase de la infección, Agent Tesla utiliza directamente archivos ejecutables renombrados para que parezca que se trata de facturas o documentos.

Una vez se ejecuta en el sistema de la víctima, empieza a recopilar credenciales que estén asociadas o almacenadas en el software que esté instalado. Entre sus objetivos encontramos numerosos navegadores de Internet, clientes de correo, VPN, FTP y gestores de descargas. Una vez que el malware ha obtenido estas credenciales, las almacena en un formato específico y las envía a una dirección de email controlada por los atacantes usando el protocolo SMTP.

Módulo para robar contraseñas de WiFi

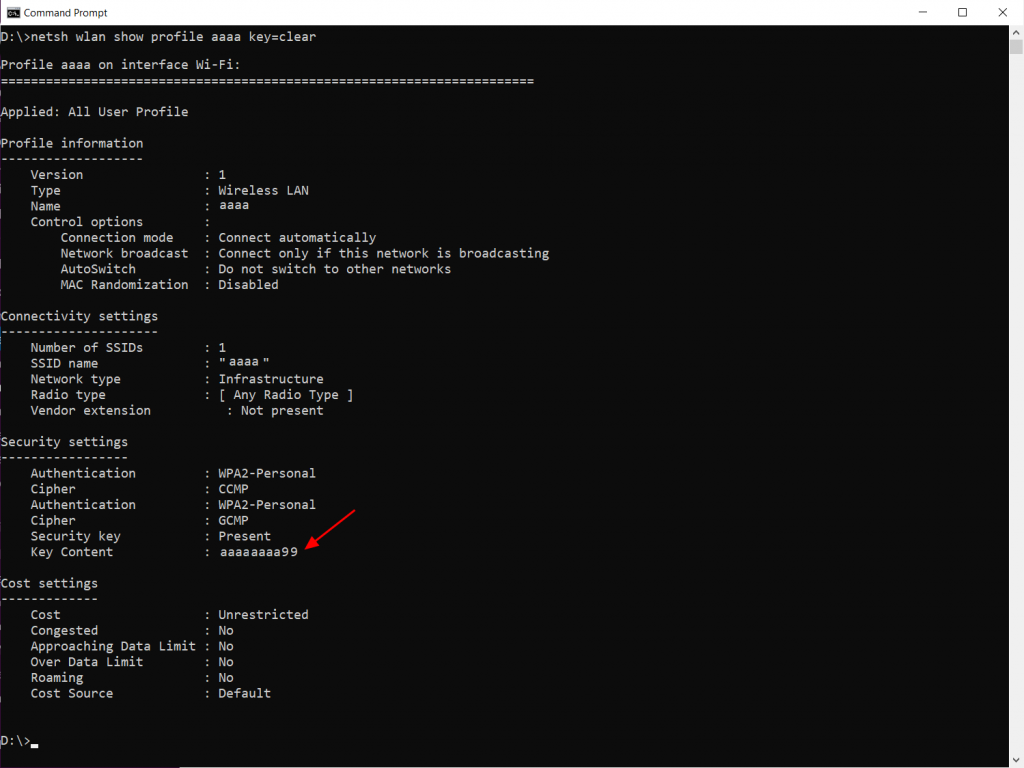

Además de todas las funciones descritas hasta el momento, recientemente hemos sabido que las nuevas variantes de Agent Tesla incluyen un módulo dedicado específicamente a robar contraseñas de redes WiFi desde aquellos sistemas que ha infectado.

Estas nuevas variantes se encuentran fuertemente ofuscadas para dificultar su análisis, y los atacantes lograrían obtener las credenciales de la red WiFi mediante el uso del comando netsh, usado normalmente en tareas de gestión de redes. Para poder obtener la contraseña, el atacante tan solo tiene que lanzar el comando netsh junto con el identificador SSID de la red y el argumento “key=clear”.

Es muy probable que estas credenciales sean luego utilizadas para propagar la amenaza por otros sistemas que se encuentren en la misma red local, o incluso que sirvan para lanzar futuros ataques a los dispositivos conectados a ella.

Conclusión

Como hemos visto, no son pocas las amenazas que están aprovechando la situación actual para conseguir nuevas víctimas. Agent Tesla es solo una de ellas, y además demuestra que incluso una amenaza con largo recorrido a sus espaldas puede adaptarse e incluir nuevas opciones. Por ese motivo es esencial utilizar soluciones de seguridad que sean capaces de detectar estas amenazas y evitar así que nuestra información personal y la de nuestra empresa se vean comprometidas.