Con miles de millones de dispositivos del llamado Internet de las cosas (en inglés, Internet of Things, o IoT) conectados actualmente, no es de extrañar que todas las noticias relacionadas con su seguridad o con cómo los delincuentes podrían hacerse con su control tengan una especial importancia. Recientemente, varios expertos en seguridad informática han alertado de la probabilidad de que se vuelvan a repetir ataques como el producido por Mirai hace dos años debido a un aumento en el número de botnets compuestas por estos dispositivos.

Variantes de Mirai aprovechan la inseguridad del IoT

A pesar de que Mirai no fue la primera botnet compuesta por dispositivos del IoT, sí que provocó que el gran público supiera la existencia de este tipo de amenazas. Tras filtrarse el código de esta amenaza no tardaron en surgir toda una serie de variantes que quisieron seguir el camino marcado. Botnets como Masuta, Satori, Omni u OMG son solo algunos de los ejemplos más recientes que, junto a botnets más antiguas como Gafgyt (cuyo código también ha sido reutilizado en botnets más recientes) representan una seria amenaza.

La evolución de las variantes de Mirai y Gafgyt incluye también la presencia de numerosos exploits, que tratan de aprovecharse de otras tantas vulnerabilidades en los dispositivos del IoT que los delincuentes tienen como objetivo. Estos exploits suelen tardar poco en ser incorporados al código de la botnet una vez son publicados los respectivos módulos en frameworks como Metasploit.

Recientemente se han observado dos campañas que afectaban a numerosos fabricantes de routers, cámaras y dispositivos de grabación, entre los que se encuentran modelos de D-Link, Huawei, Dsan GPON, Vacron NVR y otros 70 fabricantes. Las vulnerabilidades que aprovecharon los atacantes eran conocidas y ya habían sido aprovechadas previamente por otras botnets, aunque esta es la primera vez que se observa a una variante de Mirai utilizando todas estas vulnerabilidades a la vez.

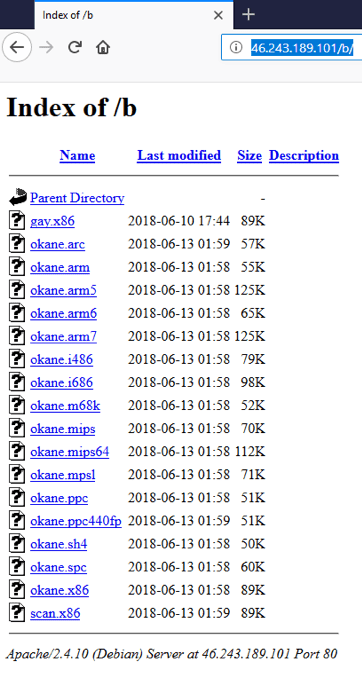

Repositorio con malware derivado de Mirai usado por los delincuentes – Fuente: Securityaffairs

Una de estas variantes, además de utilizar los mismos exploits de la anterior, también trataba de realizar ataques de fuerza bruta contra los dispositivos usando diferentes combinaciones de credenciales. Entre las combinaciones utilizadas por los atacantes encontramos algunas orientadas a fabricantes muy específicos, como las siguientes:

- root/t0talc0ntr0l4! – credenciales por defecto para dispositivos Control4

- admin/adc123 – credenciales por defecto para dispositivos ADC FlexWave Prism

- mg3500/merlin – credenciales por defecto para las cámaras IP Camtron

Toda la información acerca de estas campañas puede ampliarse en el análisis realizado por los investigadores de PaloAlto Networks.

18.000 routers Huawei comprometidos en solo unas horas

Por si los casos anteriores no fueran suficientes, en los últimos días también se ha comentado bastante la investigación realizada por especialistas de la empresa NewSky, quienes descubrieron que hasta 18.000 routers Huawei habrían sido comprometidos e incluidos en una nueva botnet en el espacio de un solo día.

Esto se ha conseguido utilizando un único exploit que se aprovecha de la vulnerabilidad CVE-2017-17215. Dicho exploit fue publicado el 25 de diciembre (fum, fum, fum) de 2017, por lo que se demuestra que, a pesar de haber pasado más de medio año desde su publicación, aún quedan muchos dispositivos por parchear. La finalidad del autor de este malware muy probablemente sea la de lanzar ataques de denegación de servicio (DDoS) y extorsionar a las víctimas, pero no se descarta que quiera realizar otras acciones.

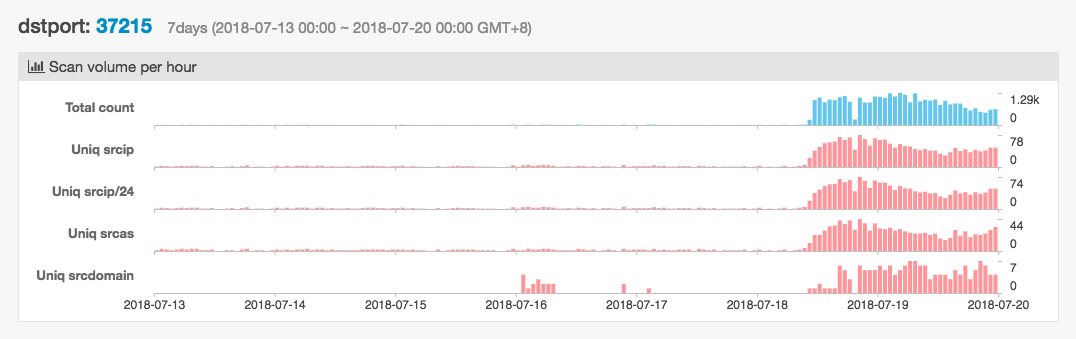

La detección de esta nueva campaña fue posible gracias a la detección de numerosos escaneos dirigidos al puerto 37215. Este puerto es el que se utiliza para explotar la vulnerabilidad publicada el pasado diciembre, y permite a un atacante remoto que se haya autenticado la ejecución de código mediante el envío de paquetes especialmente modificados a través de ese puerto.

Incremento en el escaneo del puerto 37215 durante las últimas semanas – Fuente: Hispasec

Además de este ataque, el supuesto responsable de este ataque (quien se hace llamar “Anarchy”) dice estar planeando otro similar pero esta vez orientado a routers de la marca Realtek. En esta ocasión se estaría utilizando un exploit que data de mediados de 2015 y que se aprovecha de la vulnerabilildad CVE-2014-8361 para conseguir ejecutar código remotamente.

Conclusión

Como acabamos de ver, la inseguridad existente en el Internet de las cosas hace que los delincuentes puedan contar con miles de dispositivos a su disposición en poco tiempo para realizar sus acciones delictivas. Lo más grave del asunto es que muchos de los dispositivos afectados contaban con parches de seguridad a su disposición que hubieran evitado que los atacantes los comprometieran.

Hace falta que se actúe de forma efectiva para evitar que este tipo de incidentes no solo se repitan, sino que sean cada vez más graves. Para ello se necesita involucrar a fabricantes que desarrollen dispositivos con una mínima seguridad desde el diseño, regulaciones que obliguen a cumplir estas medidas mínimas de seguridad y usuarios concienciados que sepan cómo actuar cuando se descubra una vulnerabilidad que afecte a uno de sus dispositivos.