El correo electrónico se resiste a perder su importancia en el mundo del malware y los ciberataques. A veces, se tiende a prestar atención únicamente a aquellas técnicas más novedosas en este terreno sin tener en cuenta que el número de usuarios afectados por ellas es mucho menor que los perjudicados por amenazas más tradicionales.

Si funciona, no lo toques

La máxima de «Si algo funciona es mejor no tocarlo» es una de las normas seguidas por un buen número de delincuentes. Solo así se explica que los usuarios sigan cayendo en pleno 2019 en las mismas trampas utilizadas por los cibercriminales desde hace décadas, y que provocan un elevado y preocupante número de infecciones que se repiten de forma recurrente.

Los delincuentes solo necesitan despertar la curiosidad de la víctima para conseguir que pulse sobre un enlace o archivo adjunto malicioso. Como ejemplo destacado tenemos el gusano informático ILoveYou, que apareció el 4 de mayo del año 2000. Infectó alrededor de 50 millones de sistemas usando para ello tres sencillos pasos: un asunto sugerente, remitentes conocidos que se habían infectado previamente y un fichero adjunto que se hacía pasar por un archivo de texto pero que, en realidad, era un script escrito en Visual Basic.

Ahora, casi 20 años después de ese destacado incidente, observamos como los delincuentes apenas han variado sus técnicas para conseguir nuevas víctimas, si bien es cierto que en la actualidad es mucho más frecuente el uso de exploits que se aprovechan de agujeros de seguridad para conseguir su objetivo.

Campaña dirigida a España

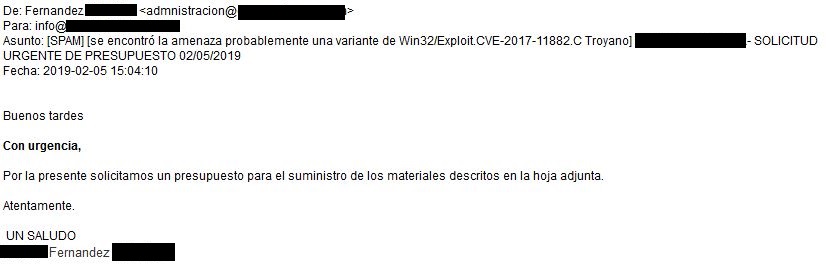

Un ejemplo de que estas técnicas siguen siendo igual de efectivas que hace años lo tenemos en una campaña de propagación de malware de esta misma semana y que tiene como objetivo principal a usuarios españoles. El pasado mes de noviembre de 2018 analizamos un caso similar donde los delincuentes infectaban a sus víctimas y suplantaban su identidad para enviar un email con una falsa solicitud de presupuesto y así conseguir afectar a más equipos. Desde el pasado lunes 4 de febrero hemos detectado que esta campaña ha vuelto a activarse porque hemos recibido numerosos ejemplos en nuestro laboratorio, como el que reproducimos a continuación:

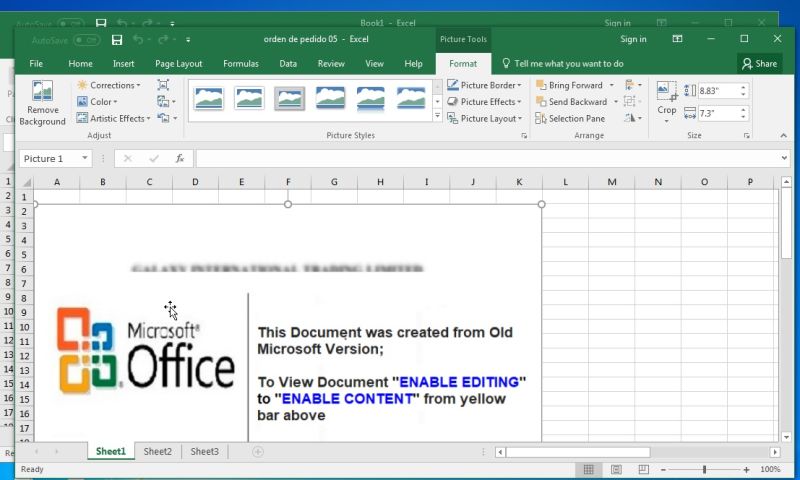

Como se puede comprobar, el asunto es breve, directo y parece orientado principalmente a empresas. Además, muchos de los correos recibidos han sido enviados desde empresas españolas legítimas que han sido previamente infectadas, algo que puede hacer bajar la guardia al receptor de estos correos y pensar que se trata de un email legítimo. Los ficheros adjuntos suelen ser documentos de Office (Excel, Word y RTF) para así aprovechar la vulnerabilidad CVE-2017-11882 que lleva desde finales de 2017 siendo explotada por los delincuentes. Se trata de documentos que incorporan macros, cuya ejecución está bloqueada por defecto. Es por eso que se intenta que la víctima la active mostrando mensajes llamativos donde se indica que es necesario permitir la edición de contenido para poder visualizarlo correctamente. En caso de no activar la visualización de macros es cuando entra en escena el exploit para intentar que se ejecute el código malicioso.

Una vez se ejecuta el malware se procede a descargar uno de los varios payloads que los delincuentes tienen preparados para estas campañas. En los ejemplos analizados durante los últimos días se han descubierto varios tipos de malware que se han distribuido con este método. Entre ellos encontramos troyanos especializados en el robo de credenciales, troyanos bancarios, software espía y redirecciones a webs de phishing para el robo de contraseñas de servicios online.

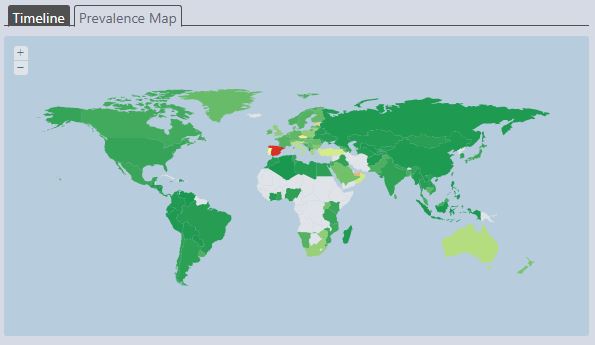

Tal y como sucedió el pasado mes de noviembre, el número de detecciones en España es superior a la media, lo que hace pensar en una campaña parcialmente dirigida como las que hemos visto durante las últimas semanas en países como Rusia y Japón.

Conclusión

Ejemplos como los que acabamos de analizar vuelven a demostrar que a los delincuentes también les interesa realizar campañas dirigidas a países concretos en lugar de lanzarlas de forma masiva. Por suerte, no hace falta añadir ninguna medida de seguridad adicional a las que se vienen recomendando desde hace años para no caer en trampas de este estilo.

Si queremos salvaguardar nuestros equipos de estas amenazas deberíamos de mantener actualizado el sistema operativo y las aplicaciones instaladas (con mención especial a aquellas relacionadas con la apertura de ficheros) para evitar que se exploten vulnerabilidades conocidas. Además, tendríamos que utilizar soluciones de seguridad que sean capaces de detectar y bloquear estas amenazas, y desconfiar de aquellos correos electrónicos no solicitados aunque hayan sido enviados por remitentes de confianza.