Cuando hablamos de vectores de ataque y maneras de conseguir que un usuario se infecte, parece que los delincuentes han encontrado un filón en los correos electrónicos que se hacen pasar por facturas de diferentes servicios. Llevamos años viendo cómo el falso email de Correos propaga variantes del ransomware Torrentlocker, e incluso hace pocos meses observamos cómo se utilizó una factura falsa de Endesa para intentar convencer a los usuarios para que descargasen y ejecutasen un archivo infectado.

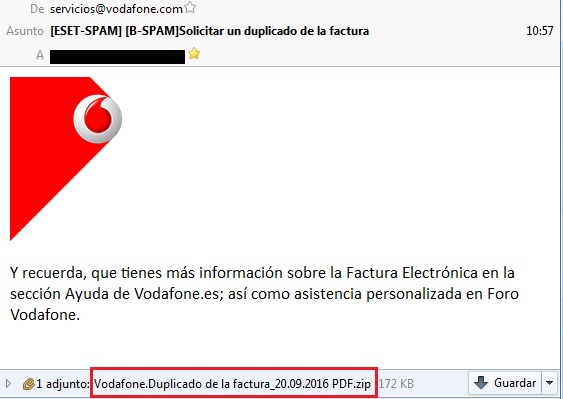

Email con una factura falsa de Vodafone

En esta ocasión, los delincuentes han utilizado al conocido operador de telefonía e Internet como gancho, suplantando su identidad y su imagen corporativa. El usuario recibe un correo aparentemente desde un dominio legítimo como “servicios@vodafone.com” o “servicios@vodafone.es” pero la empresa no tiene nada que ver con estos correos, ya que los delincuentes han utilizado técnicas de spoofing para ocultar la dirección de envío real y engañar a sus víctimas.

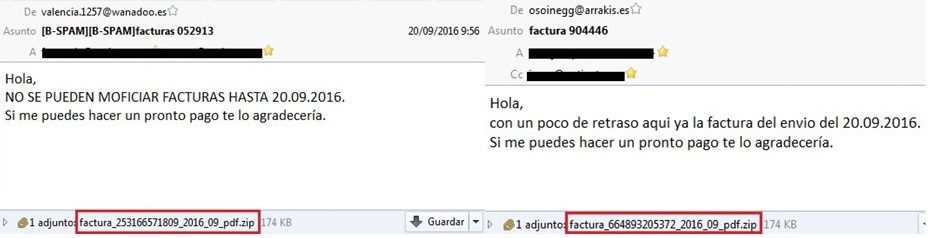

Además de este correo, durante el día de ayer también analizamos otros similares con un archivo adjunto y haciendo mención a una factura, aunque en estos casos no se mencionaba a Vodafone y los remitentes parecían ser usuarios particulares. Es bastante probable que se tratase de usuarios que ya habían sido infectados y que estuvieran siendo utilizados por los delincuentes para propagar sus amenazas.

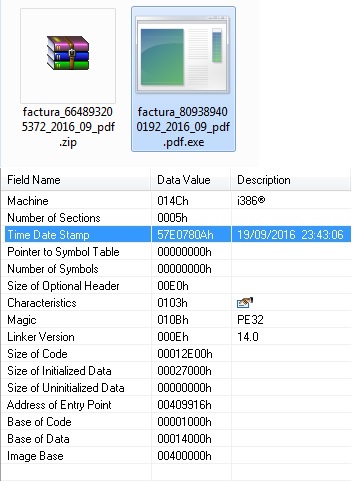

Si nos fijamos en el fichero adjunto, vemos que hace referencia a una supuesta factura en formato pdf que se encuentra dentro de un fichero comprimido zip. Sin embargo, si abrimos el fichero podemos ver que se trata de un engaño, ya que los delincuentes usan la doble extensión pdf para disimular que se trata en realidad de un fichero ejecutable.

Análisis del malware

Analizando las propiedades del archivo vemos que su fecha de compilación fue unas horas antes de que empezara a propagarse el martes 20 de septiembre. Este dato es importante, puesto que indica que los delincuentes prepararon esta variante específicamente para ser propagada en esta campaña en España, en lugar de reutilizar una variante anterior. Sin embargo, más adelante comprobaremos cómo España no ha sido el primer país en ser el objetivo de una campaña muy similar.

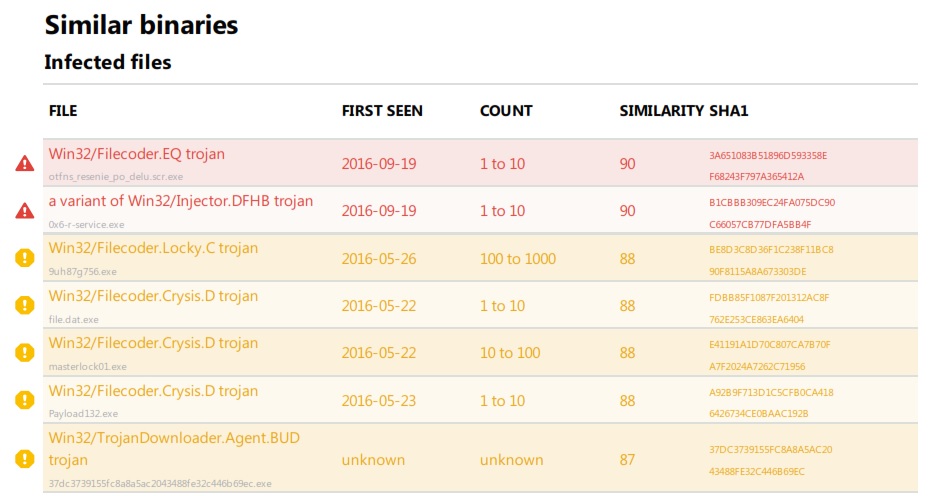

Al comparar el código del malware observamos que contiene mucha similitud con otras variantes de amenazas recientes, especialmente variantes de ransomware. Si bien estos indicadores podrían hacer pensar que nos encontramos ante un nuevo caso de propagación de ransomware, la realidad es que estamos ante una variante de Win32/Spy.Bebloh.K, un troyano que tiene como finalidad robar información privada y enviársela a servidores controlados por los delincuentes.

El porqué de esta similitud del código de este malware con muestras de ransomware viene provocado por las técnicas de ofuscación y antidebugging utilizadas. Muchas de estas muestras utilizan estas técnicas para dificultar el trabajo de los analistas de malware, como, por ejemplo, no realizando las funciones que tiene programadas cuando detectan que alguien la está ejecutando en una máquina virtual o entorno de análisis.

En lo que respecta a las acciones del troyano Bebloh, se puede consultar un completo análisis en la enciclopedia de amenazas que ESET incluye dentro de su servicio gratuito Virus Radar. Hay que destacar que este troyano recopila información confidencial cada vez que se ejecutan programas como clientes de correo, navegadores de Internet o clientes FTP, además de otra información confidencial como credenciales de acceso a diversos servicios.

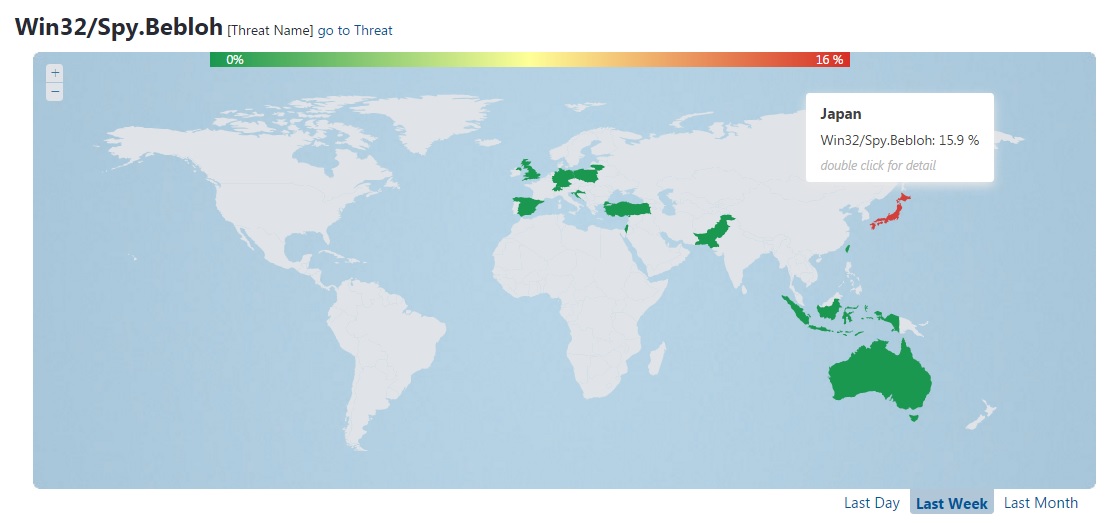

Esta información es mandada a un servidor controlado por los atacantes y, además, estos pueden enviar órdenes a las máquinas infectadas, incluyendo la posibilidad de descargar nuevo malware. Dicha posibilidad de descargar nuevo malware ha sido verificada recientemente por nuestros compañeros de laboratorio japoneses, ya que, desde hace unos días, el troyano Bebloh está descargando el malware Win32/Wigon.PH en sistemas infectados del país nipón.

Impacto en España

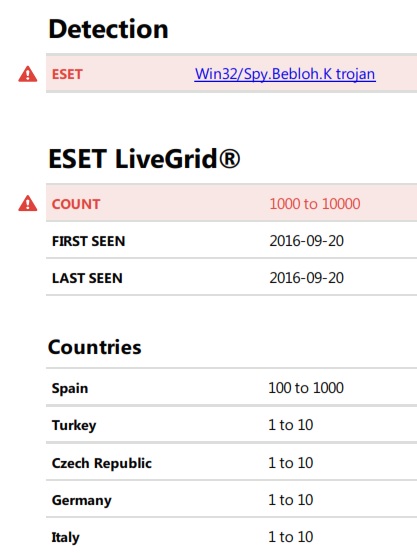

Tal y como sucedió en semanas anteriores con el troyano Bayrob, esta campaña ha estado centrada en España. Eso se puede deducir por el lenguaje usado en el correo o los remitentes que hacen referencia a dominios españoles, pero queda completamente confirmado cuando observamos los datos del servicio de inteligencia de amenazas de ESET obtenidos a través de su sistema Livegrid.

Tal y como se puede observar, está claro que el objetivo de esta campaña era España, con alguna muestra detectada en otros países de nuestro entorno pero con muy poca repercusión. Sin embargo, revisando la actividad reciente de este troyano podemos ver cómo ha tenido mucha presencia en Japón desde hace un par de semanas.

De hecho, nuestros compañeros de ESET Japón publicaron la semana pasada un post en su blog donde analizaban una campaña de propagación de malware muy parecida a la que hemos sufrido en España recientemente. Esto explicaría también por qué la gran mayoría de las direcciones IP desde las que se envían estos correos maliciosos están ubicadas en Asia, a pesar de que se intenten hacer pasar por remitentes de correo españoles.

Conociendo el funcionamiento de anteriores campañas similares de propagación de malware, es muy probable que dentro de unos días o semanas veamos casos similares afectando a otros países.

Conclusión

Este nuevo caso demuestra que los delincuentes siguen confiando en el uso de técnicas básicas pero efectivas para propagar sus amenazas. Como usuarios, debemos desconfiar de este tipo de correos no solicitados con ficheros adjuntos o enlaces que nos redirigen a una web maliciosa, y eliminarlos o mandarlos a la carpeta de spam directamente.

Para ayudarnos en esta tarea de detección y eliminación contamos con soluciones de seguridad como las que proporciona ESET, capaces de detectar este tipo de correos directamente en el servidor y evitando que lleguen a los usuarios en entornos corporativos. Si además se complementa con una solución de seguridad en los equipos, ayudaremos a detectar este tipo de archivos maliciosos si el usuario intenta ejecutarlos, evitando así la infección del sistema.