Un viernes cualquiera, 09:00 am, llego a la oficina y lo primero que hago es abrir el correo para revisar los avisos de los servidores como todos los días.

Qué bien, no se ha roto nada… Seguimos con la rutina, y me dispongo a realizar la segunda tarea más importante de la mañana: ir a por un café.

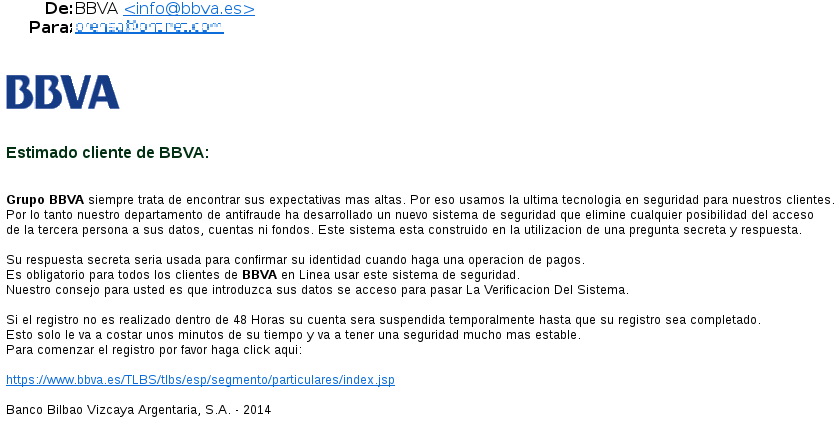

Una vez comprobado que todo está en orden procedo a revisar el resto del correo, empezando, por supuesto, por la carpeta donde van todos los correos del jefe. El más llamativo es un reenvío de un correo del banco BBVA que me pide que revise. Me pongo a ello y a continuación expongo los resultados.

Nada más abrir el correo, vemos que es una petición por parte del banco para que actualicemos nuestro usuario y contraseña para, cómo no, mejorar la seguridad de sus clientes de banca online.

Además nos dicen que si no lo hacemos rápido nos cancelarán la cuenta hasta que este proceso se realice. Qué simpáticos…

Una de las cosas que nos llama la atención de este correo es que la redacción no está muy cuidada, tiene faltas de ortografía y no utiliza ninguna tilde.

Otra de las cosas más extrañas es lo que nos pide que hagamos el correo. Los bancos nunca piden usuario y contraseña a través del correo electrónico porque están bien informados de los peligros que esto conlleva y no se cansan de repetírselo a los usuarios.

Una vez visto esto, pasamos a la acción. Vamos a ver a dónde nos lleva el enlace que trae el correo (nota mental: no hacer esto en casa).

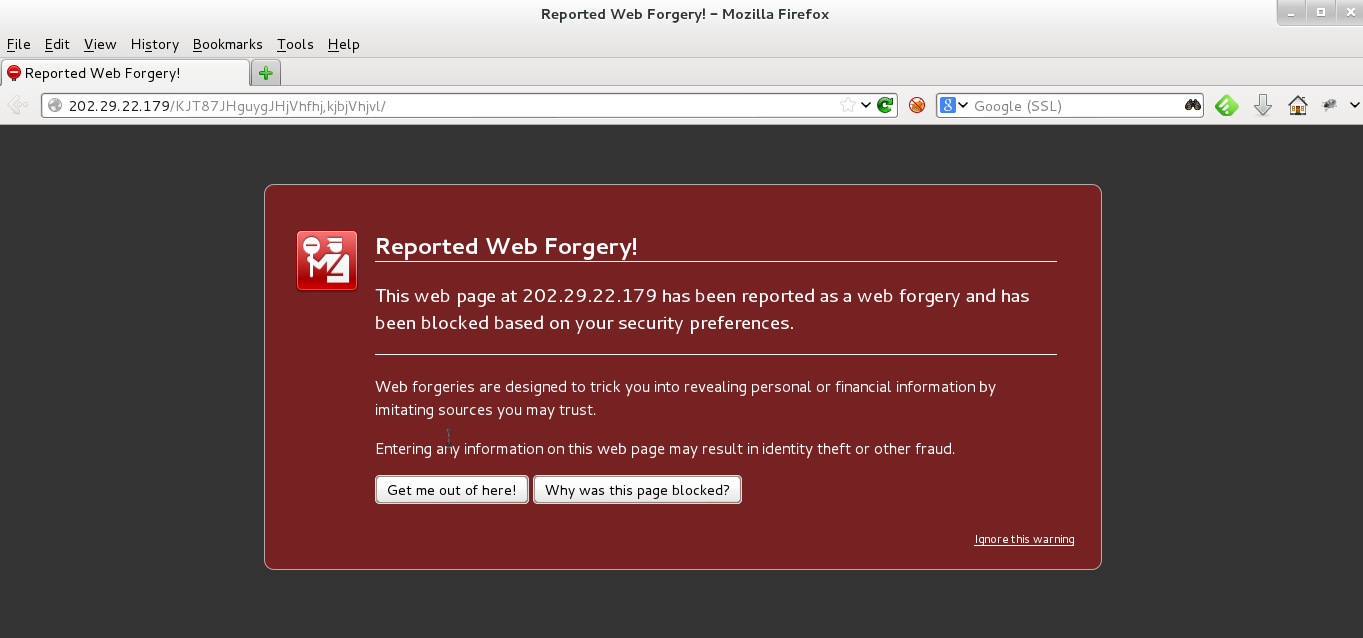

Nada más pulsar en el enlace, nos salta un aviso de Firefox, todo un detalle.

Para empezar el enlace es muy raro, y si encima el propio navegador nos dice que no sigamos, yo de aquí no pasaría.

Como se trata de investigar, asumimos los riesgos y continuamos.

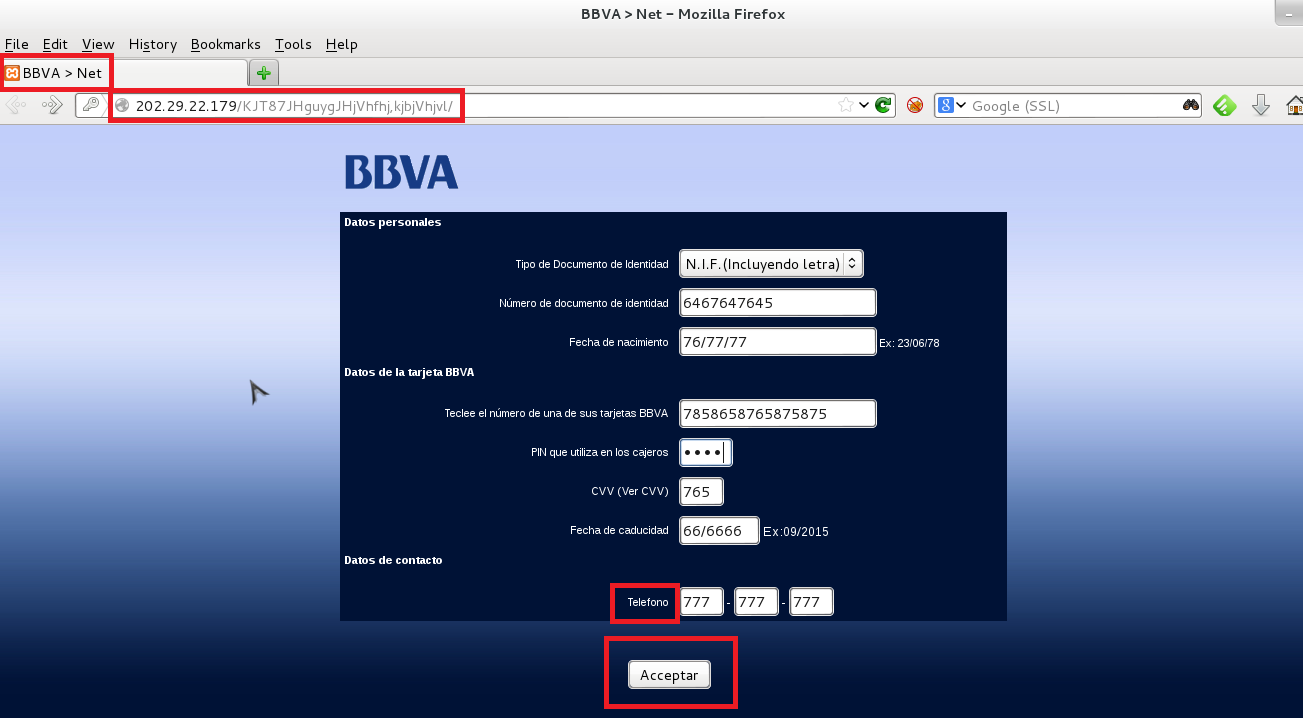

Nos aparece un formulario del banco aparentemente normal pero con algunas cosas que nos siguen llamando la atención.

De arriba a abajo vemos que el favicon (icono que se muestra al lado de la dirección web) no es el de BBVA y el nombre de la web es bastante corto para lo que suele ser habitual.

Seguimos con el enlace extraño que mencionamos más arriba.

Y seguimos con las faltas de ortografía, para qué desentonar con el correo… 🙂

Por si todavía tenemos dudas de que esto no es una página legítima del banco, rellenamos los campos con datos inventados y le damos a “Acceptar” (ni aquí han acertado con la ortografía).

Una cosa rara al enviar el formulario es que no verifica ningún dato. Normalmente en este tipo de formularios se verifica que el correo esté bien formado o que el DNI sea correcto para evitar errores de escritura del usuario, en este caso no es así.

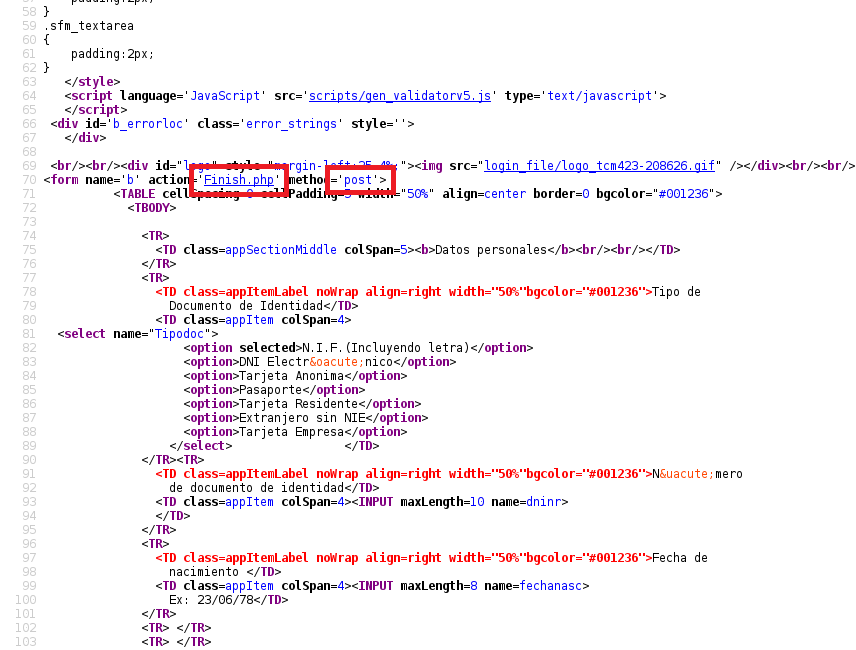

Vamos a ver qué ha ocurrido entre bastidores durante todo este proceso.

Si abrimos el código fuente de formulario vemos que, en efecto, es un formulario corriente que envía los resultados por POST a un fichero PHP llamado Finish.php.

Aparte de eso, nada raro.

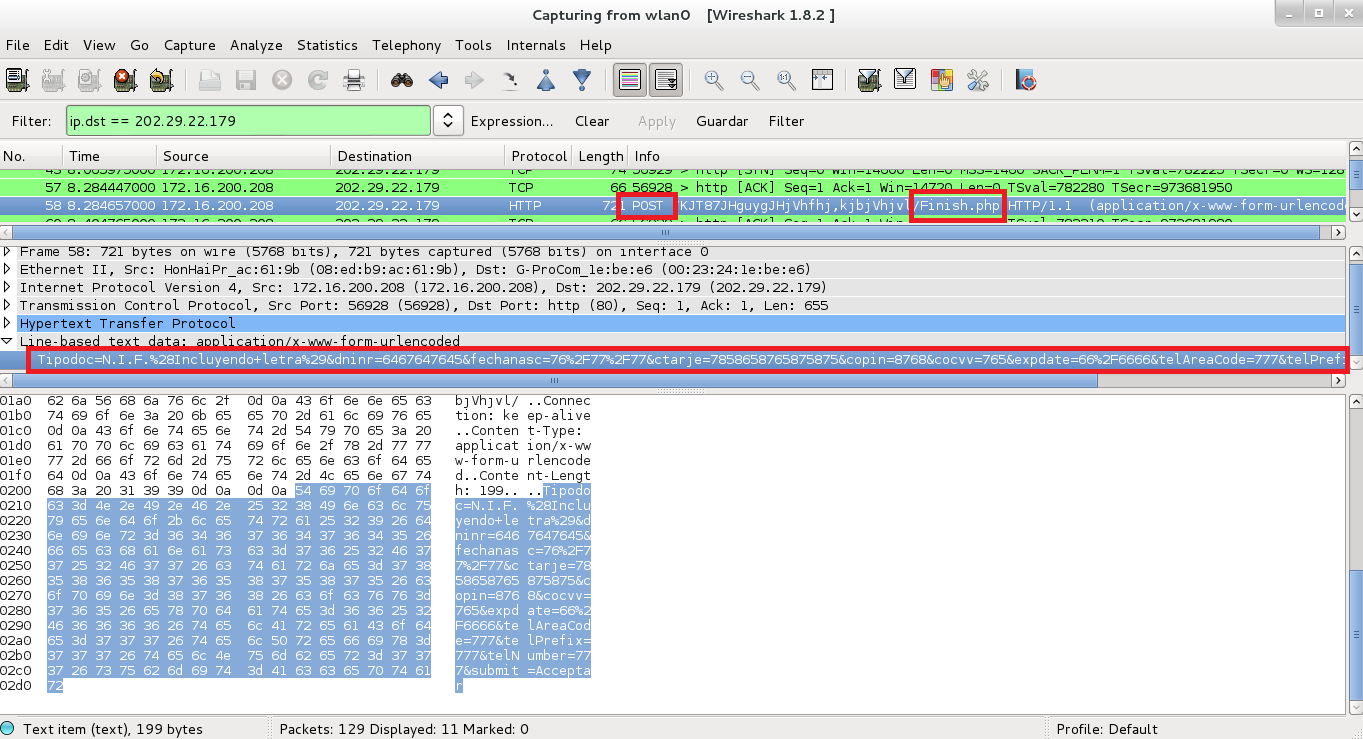

La siguiente prueba que hice fue capturar el tráfico para confirmar lo que ya había visto en el código del formulario: que se envía todo por POST a un fichero del mismo servidor. Y, tal y como me temía, sin cifrar.

En efecto, en los recuadros rojos podemos ver que los datos se envían por POST a un fichero de nombre Finish.php y en el tercer cuadro rojo vemos que se puede leer perfectamente “NIF Incluyendo Letra…” y, justo detrás, los datos que puse (por supuesto, falsos).

Si solamente analizando el tráfico podemos leer los datos, esto significa que la comunicación no está cifrada. Algo prácticamente imposible si se tratase de un banco de verdad.

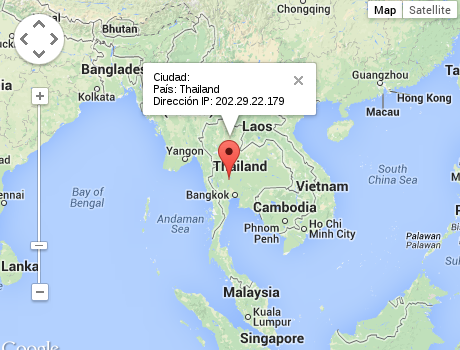

Como empieza a ser habitual cada vez que investigo algún caso, tengo curiosidad por saber dónde está el servidor que el atacante está utilizando para colarnos este Phishing. Porque por si alguien no se ha dado cuenta aún, sí, se trata de un Phishing.

Pues bueno, aquí va la captura con la ubicación, Tailandia.

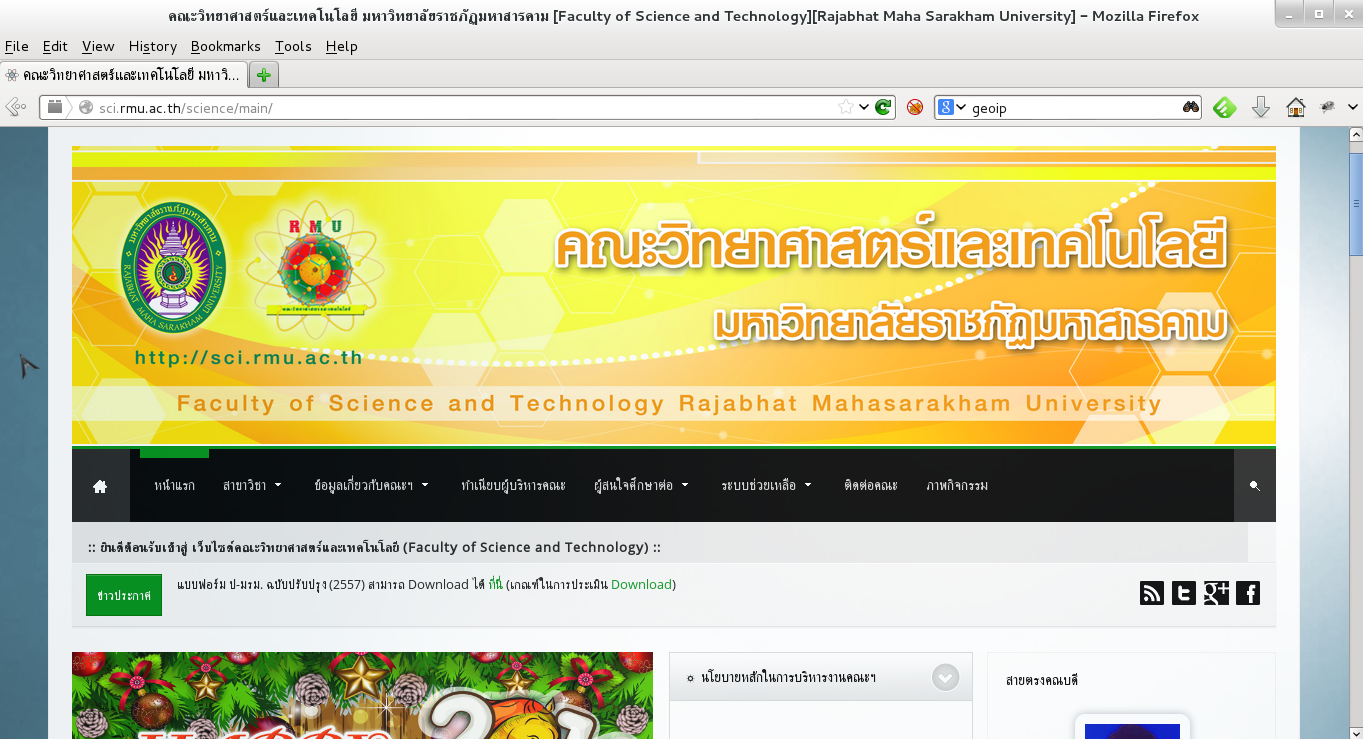

Rascando un poquito más, me propuse averiguar de quién es este servidor.

Como expliqué en un post anterior, muchos atacantes se apoderan de servidores de terceros para realizar ataques o alojar en ellos sus Phishing, paneles de control, etc… Con lo cual pensé que estaría bien averiguar de quién es el servidor para poder avisarles y que pudieran repararlo.

Esto me llevó a una extenuante investigación que…

No, es broma, solo tuve que poner la IP del enlace raro que observamos durante todo el rato sin nada más detrás y me redireccionó directamente a la web de los legítimos propietarios del servidor.

Se trata de la página web de la Facultad de Ciencia y Tecnología de la Universidad Rajabhat Mahasarakham.

Acto seguido me puse en contacto con los administradores del sitio para ponerles al corriente de todo lo que había descubierto y en un par de días lo repararon todo.

Agradezco desde aquí a los administradores su rápida reacción y ahora es el turno de las conclusiones.

CONCLUSIONES

Como siempre, a pesar de todas las medidas de seguridad, lo más importante con diferencia es la precaución y la educación de los usuarios a la hora de navegar por Internet.

La moraleja de este post podría ser la siguiente:

“Si tienes alguna duda respecto a la fiabilidad de la página en la que navegas, mejor no introduzcas ningún dato”

Enlaces relacionados

Phishing de Apple ID en la web de Electronic Arts Games