A la hora de revisar las muestras de malware que a diario recibimos en nuestro laboratorio siempre dedicamos una especial atención a aquellas que tengan como objetivos a usuarios que residan en España. Durante años hemos analizado muchas campañas dirigidas a usuarios de habla hispana, independientemente de su lugar de residencia. No obstante, cada vez es más frecuente que los criminales acoten sus amenazas a un país o región en concreto, tal y como vamos a comprobar en el análisis que presentamos a continuación.

Una factura con un adjunto sospechoso

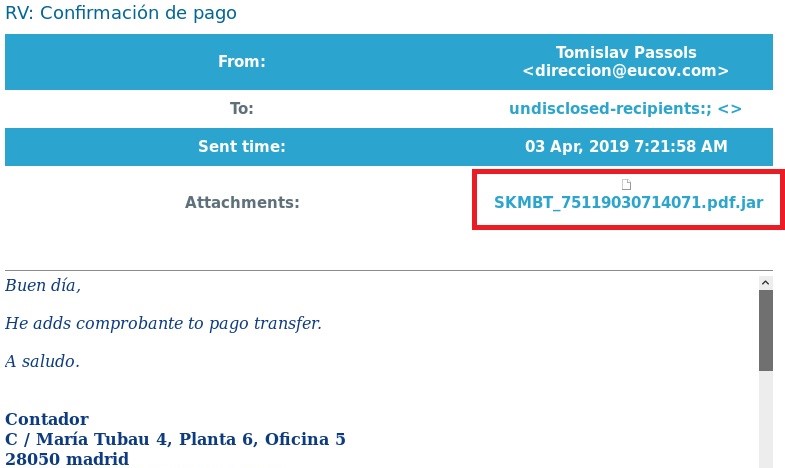

Como viene siendo habitual, el vector de difusión elegido por los atacantes es el correo electrónico. No solo es un forma sencilla y barata de propagar todo tipo de ficheros y enlaces maliciosos sino que su efectividad es prácticamente la misma que hace años. Los delincuentes solo deben preocuparse por elegir un asunto con gancho y esperar a que sus víctimas muerdan el anzuelo. Veamos un ejemplo de uno de estos correos recibidos a principios de mes.

Podemos comprobar que el cuerpo del mensaje deja bastante que desear y un usuario mínimamente atento sería capaz de detectar sin problemas que algo no cuadra en este email. El uso de palabras inglesas mezcladas con el español debería hacer saltar todas las alarmas, por mucho que el remitente parezca legítimo y la dirección de correo se asemeje a la de una empresa que existe realmente.

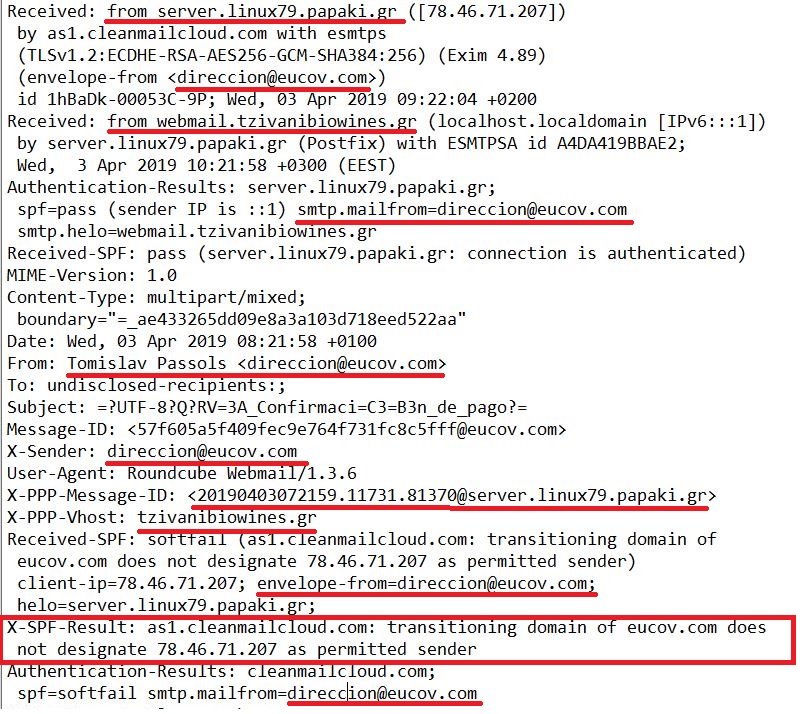

Sobre este punto vamos a hacer un inciso, ya que los delincuentes han usado este remitente para intentar evitar que las víctimas sospechen, tal y como se hizo en otras campañas que se observaron a finales de marzo. Por mucho que pueda parecer que el correo se envía desde un remitente legítimo, sobre todo ante los ojos de alguien no entrenado en la revisión de cabeceras de correo, si echamos un vistazo a la cabecera comprobaremos que allí se oculta información muy interesante.

Como vemos, la emisión del mensaje se hizo desde un servicio de webmail ubicado en un servidor griego. Los delincuentes usaron como envoltorio del email la dirección de la empresa legítima e incluso podemos observar como el servidor de correo de esta empresa cuya identidad fue suplantada no cataloga la dirección IP del servidor griego como autorizada para enviar correos en su nombre.

Además, esta empresa tiene su sede en Lleida y la dirección que se proporciona en el email hace referencia a una calle de Madrid, algo que se puede comprobar con una simple búsqueda en Google.

Análisis de la amenaza

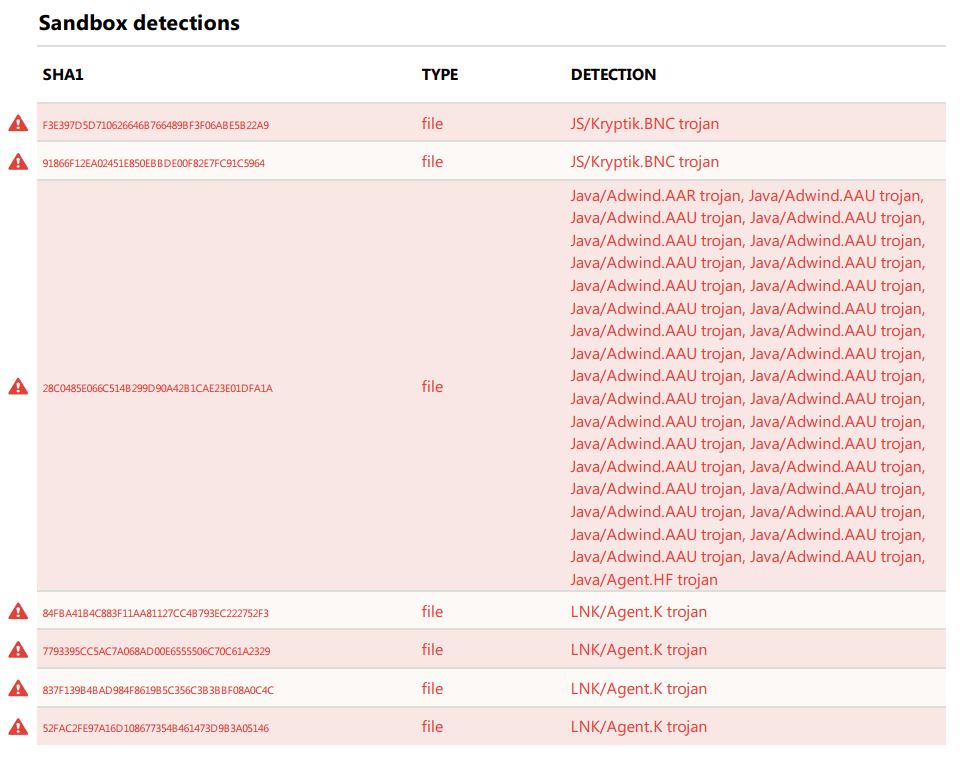

Centrándonos en el fichero adjunto, lo primero que salta a la vista es que estamos ante un archivo con doble extensión .PDF.JAR, lo que se traduce en un archivo ejecutable de Java que, una vez intenta ejecutarse, las soluciones de ESET detectan como el troyano JS/Kryptik.BNC. El uso de extensiones dobles ha sido una de las técnicas utilizadas por los delincuentes en numerosas campañas a lo largo de los últimos años. Si bien no estamos ante una técnica especialmente elaborada, sigue funcionando con relativo éxito y por eso se sigue utilizando.

Si un usuario muerde el anzuelo e intenta abrir el fichero adjunto porque piensa que se trata de un archivo PDF, el malware se ejecutará y empezará a descargar una serie de archivos y ejecutará varios procesos maliciosos.

En este caso estamos ante una variante de la herramienta de control remoto (RAT por sus siglas en inglés) AdWind, herramienta que permite a los atacantes realizar todo tipo de acciones en los sistemas a los que consiguen acceder. Este malware se ha asociado en los últimos años con la propagación de troyanos bancarios e incluso se han observado versiones para dispositivos Android.

Un primer análisis dinámico revela que, efectivamente, la ejecución del archivo adjunto al correo descarga numerosos archivos maliciosos, entre los que encontramos los propios ficheros correspondientes a la RAT Adwind, pero también otros relacionados con otro tipo de malware más específico.

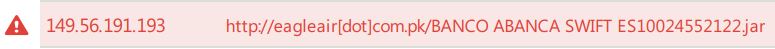

Entre estas otras muestras de malware que se descarga en el sistema de la víctima encontramos el ya mencionado troyano JS/Kryptik.BNC. Todo apunta a que la principal finalidad de esta campaña es hacerse con las credenciales de banca online de sus víctimas, algo que parece confirmarse cuando revisamos algunas de las conexiones que se realizan a direcciones IP controladas por los atacantes y que utilizan para descargar malware adicional.

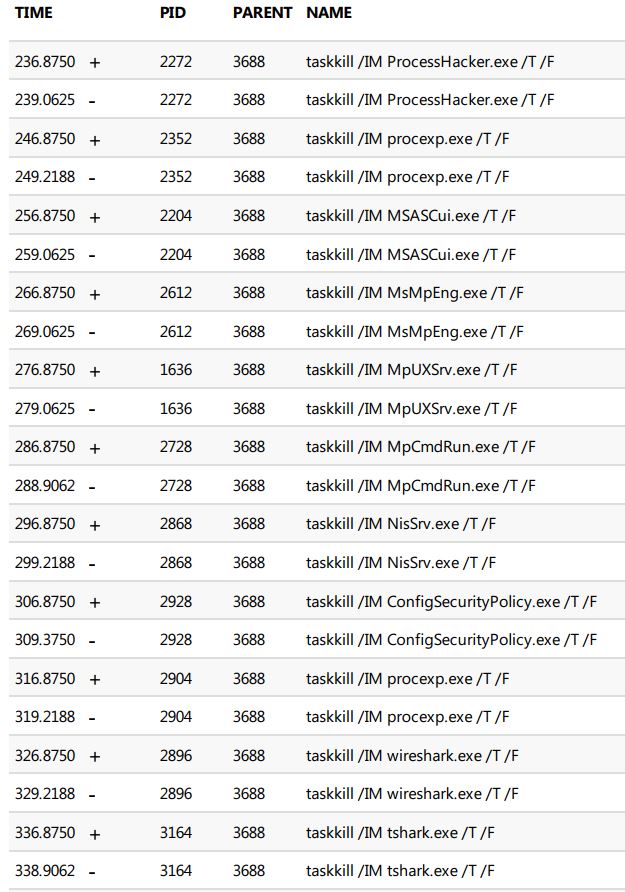

Una característica a destacar de esta variante de Adwind es la molestia que se toma para eliminar posibles procesos en ejecución relacionados con herramientas de análisis de procesos o de tráfico en el sistema. A continuación observamos como, entre los múltiples comandos que lanza esta amenaza en el sistema infectado encontramos muchas referencias a cerrar aplicaciones como Process Hacker, Process Explorer o Wireshark, entre otros.

Es posible que esta actividad esté relacionada con la finalidad de dificultar el análisis de la amenaza en entornos controlados por analistas de malware ya que no es habitual encontrar estas herramientas en los sistemas de usuarios normales.

Propagación e incidencia en España

Tal y como indicamos al comienzo de este artículo, lo destacable de esta campaña ha sido la concentración de los envíos de correos durante el 3 y 4 de abril y el hecho de que afectó casi exclusivamente a usuarios españoles. Durante los últimos meses hemos observado campañas similares como la que analizamos a mediados de noviembre con un supuesto presupuesto y que utilizaba un archivo Excel especialmente preparado para aprovecharse de la vulnerabilidad en Office CVE-2017-11882.

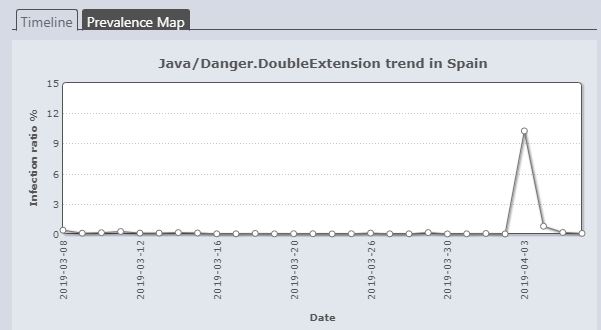

A principios de febrero vimos un caso similar al anterior y ahora observamos como esta campaña de propagación de malware se encuentra aún más centrada que las anteriores en España, tal y como vemos en el siguiente mapa obtenido del servicio Virus Radar de ESET.

La concentración de esta campaña en los días 3 y 4 de abril resulta evidente si revisamos los porcentajes de detección de esta amenaza, tal y como es nombrado originalmente el fichero al utilizar la doble extensión de archivo y previamente a la descarga de la RAT Adwind. El porcentaje de detección de este código malicioso con respecto al resto de ese día llega hasta el 10%, una cifra nada despreciable.

Parece claro que la intención de los delincuentes era de centrar sus esfuerzos de propagación en un único día y, es probable que veamos campañas similares en el futuro.

Conclusión

Podemos sacar conclusiones interesantes tras analizar esta campaña de Adwind, como que los delincuentes siguen utilizando los correos electrónicos como uno de sus vectores de ataque preferidos. Estos consiguen tener un éxito relativo a pesar de las herramientas de detección disponibles y de la concienciación que se viene realizando desde hace años por lo que se deberían aumentar los esfuerzos en esta dirección.