El siguiente post está traducido y adaptado del post original publicado por nuestro compañero Joan Calvet en WeLiveSecurity.

Con este post empezamos una serie de dos artículos donde hablaremos de la familia de malware Win32/Boaxxe.BE, cuya finalidad es conducir tráfico web a sitios con anuncios usando para ello varias técnicas de fraude de clics y ganando dinero de estas webs como si se tratase de un anunciante más. En el primero de estos dos posts describiremos el ecosistema existente alrededor de esta operación mientras que en el segundo profundizaremos en los aspectos técnicos.

Hoy nos centraremos en describir la red de afiliados encargada de distribuir los binarios de Win32/Boaxxe.BE y, seguidamente, explicaremos cómo encaja en un ecosistema mayor de fraude de clics. Concluiremos este artículo con unas estadísticas de detección de este malware.

Distribución del binario

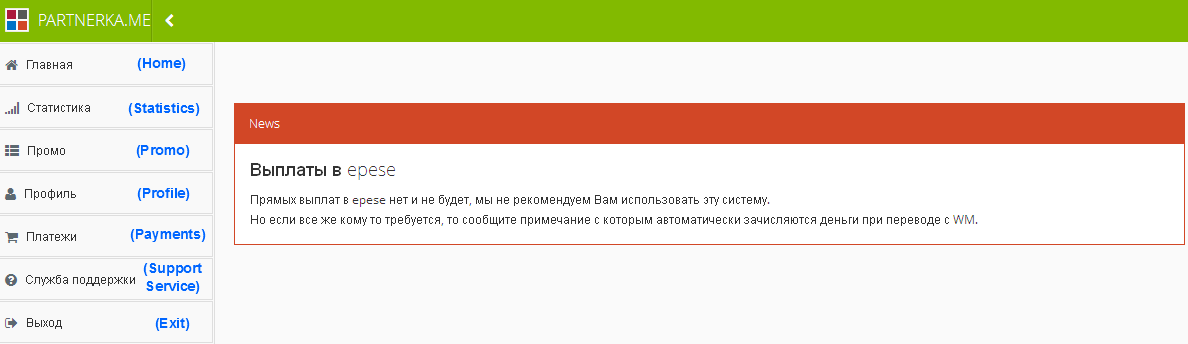

Nuestra historia empieza en septiembre de 2013, cuando apareció la página web parnerka.me. De forma resumida, el negocio de esta web es pagar a ciertos usuarios, conocidos como afiliados, para que infecten a otros usuarios con Win32/Boaxxe.BE. Cuando un afiliado se registra consigue acceso al siguiente panel:

El apartado de novedades (News) proporciona la información más reciente sobre el estado de este negocio. En el ejemplo que hemos mostrado, el administrador recomienda el uso de WebMoney como método de pago.

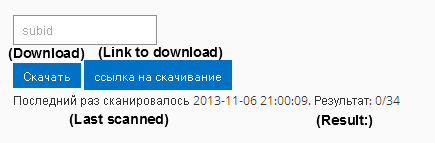

El apartado “Promo” proporciona al afiliado el programa que ha de distribuir:

Este binario está disponible bien por descarga directa o a través de una dirección URL de descarga, actualmente en este formato: “web5.asia/promos/download?token=TOKEN&sub_id=SUB-ID”. TOKEN es un valor de 20 bytes de largo que identifica al afiliado. También puede establecerse un valor SUB-ID de manera que el afiliado puede distinguir entre diferentes grupos de binarios en sus estadísticas.

Debajo de estos botones de descarga se muestran las tasas de detección del binario para 34 programas antivirus. Durante nuestra observación normalmente se proporcionaba un binario nuevo cada hora, para estar así un paso delante de los mecanismos de detección. Tal y como es común en este tipo de casos, los nuevos binarios tan solo eran un reempaquetado de los anteriores.

Sin entrar aún en los detalles técnicos, consideramos apropiado mencionar que cada binario contiene un ID de afiliado, permitiendo al Centro de mando y Control (C&C) recompensar a la cuenta correcta del afiliado cuando se infecta un nuevo ordenador. Esta ID de afiliado es un valor de 2 bytes que codifica un contador que simplemente se incrementa con cada nuevo usuario registrado. De acuerdo con los binarios analizados, tras cuatro meses de actividades se registraron alrededor de cuarenta nuevos afiliados.

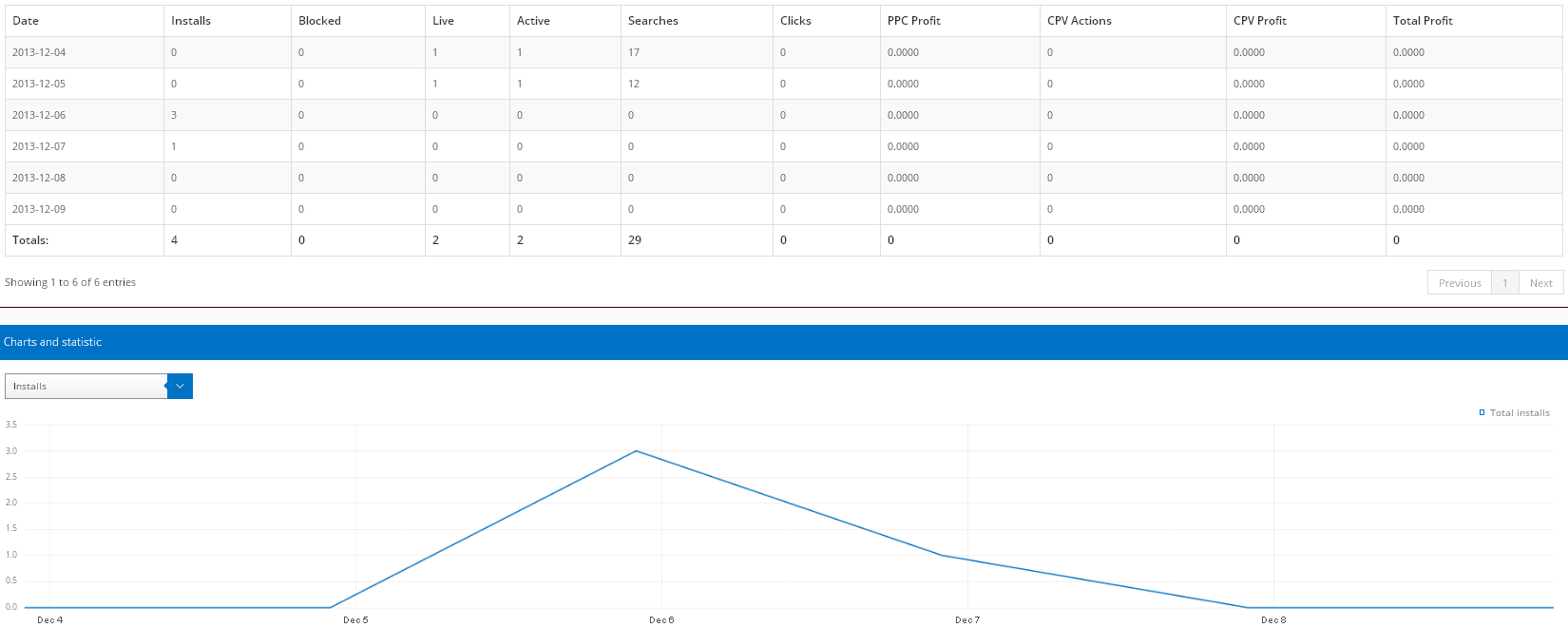

A continuación viene la página de estadísticas “Statistics”:

La columna Installs simplemente cuenta el número de instalaciones mientras que el significado de la columna Blocked sigue incierto, ya que no hemos observado nunca una máquina bloqueada. Para entender las otras columnas es importante concretar que Win32/Boaxxe.BE implementa dos tipos diferentes de fraude por clics:

- Fraude por clic iniciado por el usuario: los usuarios que introduzcan palabras clave en los motores de búsqueda pueden ser redirigidos a las webs de anuncios relacionadas. Este tipo de fraude por clic ya ha sido observado en numerosas familias de malware como Win32/TrojanDownloader.Tracur o Win32/Goblin (conocido como Win32/Xpaj). Las estadísticas relacionadas con este fraude se pueden observar en las siguientes columnas:

- Active: número de máquinas infectadas con Win32/Boaxxe.BE que han navegado por Internet durante ese día.

- Searches: número de palabras clave buscadas por los usuarios infectados.

- Clicks: número de redirecciones realizadas

- PPC Profit: dinero obtenido por el afiliado mediante el mecanismo de fraude por clic iniciado por el usuario.

- Fraude por clic automatizado: Win32/Boaxxe.BE tiene la habilidad de navegar por sitios web de anuncios de forma imperceptible para el usuario. Las estadísticas relacionadas con este fraude se pueden observar en las siguientes columnas:

- Live: número de máquinas infectadas que realizan el fraude por clic automatizado.

- CPV Actions: número de acciones de navegación automatizadas realizadas.

- CPV Profit: dinero obtenido por el afiliado mediante el fraude por clic automatizado.

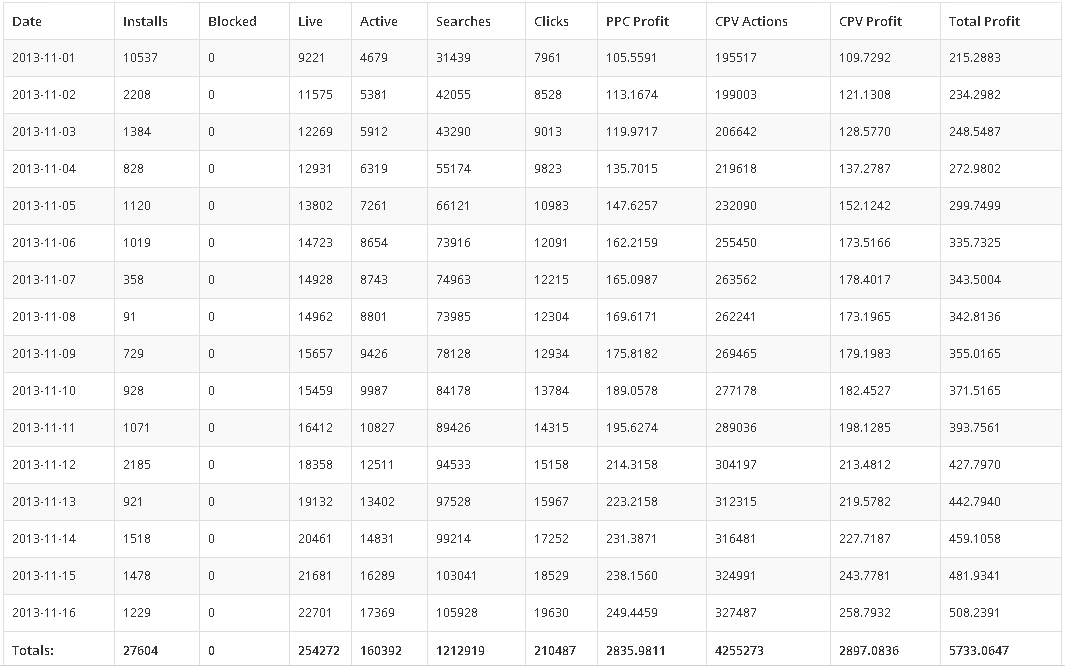

- El sitio web también proporciona una URL a un objeto en JSON que contiene las estadísticas de forma que el afiliado sea capaz de procesarlas por sí mismo. Curiosamente, no se realiza ninguna revisión de autenticación cuando se va a buscar este objeto JSON, lo que significa que tan solo se debe conocer el token de 20 bytes de longitud de un afiliado para acceder a sus estadísticas. Como ejemplo, accedimos a las estadísticas de un afiliado que entró en esta red el pasado 7 de diciembre y, desde entonces, consiguió 3.332 instalaciones que hicieron un total de beneficio por PPC de alrededor de 50$ y un beneficio por CPV de alrededor de 200$. En relación a esto, se mostró un anuncio en algunas webs underground para esta operación, supuestamente mostrando estadísticas de un afiliado.

De forma nada sorprendente, las acciones CPV sobrepasaban a los Clicks, ya que el fraude por clic automatizado no necesita interacción por parte del usuario y puede ser ejecutado de forma continua en los ordenadores infectados. Por otra parte, el ratio CPV Actions / CPV Profit tiene un pico alrededor de 0.0005$, mientras que en Clicks / PPC Profit se encuentra en 0.015$, lo que significa que la redirección de un usuario real es una operación mucho más lucrativa que la navegación automática.

Finalmente, la web contiene una página de pago así como también un servicio de soporte para generar un “ticket” para el operador de la web.

Ecosistema del fraude por clic

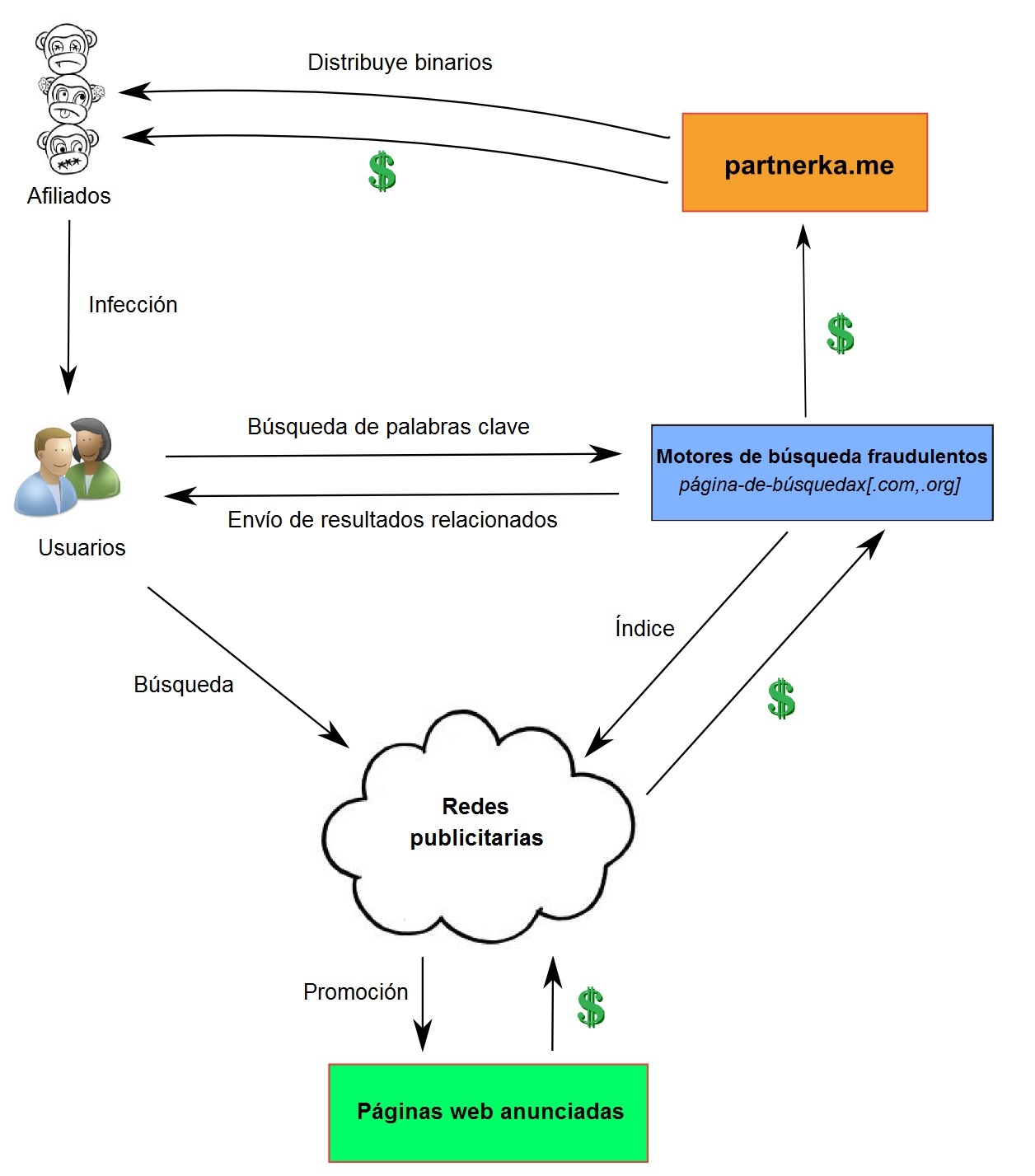

La imagen que se muestra a continuación resume las relaciones entre los diferentes grupos evolucionando en el ecosistema Wind32/Boaxxe.BE.

Tal y como acabamos de explicar, los binarios se distribuyen a través de la web partnerka.me a todos sus afiliados, que se encargan de infectar a los usuarios. Una vez infectados, estos usuarios serán forzados a navegar por varias webs de anuncios, ya sea de forma automática o durante el uso de motores de búsqueda.

Para poder hacer esto, las máquinas infectadas contactan con motores de búsqueda que devuelven por cada palabra clave un listado de webs de anuncios relacionados. Las direcciones proporcionadas normalmente empiezan una cadena de redirecciones a través de sitios web interconectados en una relación anunciante-editor (cada sitio web paga a la anterior por el tráfico que le proporciona). Estos sitios webs se engloban dentro de una red de webs de anuncios en cadena.

Al final, las webs anunciantes (que pueden ser perfectamente legítimas) pagan a las redes de anuncios por el tráfico que generan. Estas redes se quedan una comisión y les pagan a los motores de búsqueda. Finalmente, partnerka.me recibe el resto del dinero, se queda su parte y paga a sus afiliados.

Así, el dinero sigue una cadena que empieza en el sitio web anunciado hacia el afiliado en concepto de la infección de usuarios. Se sugiere otra capa de complejidad en este ecosistema por nuestra creencia de que los binarios Win32/Boaxxe.BE no son desarrollados por los propietarios de partnerka.me. Hemos observado otras versiones de Boaxxe actuando de forma activa, con varias diferencias significativas, como diferentes protecciones o diferentes implementaciones de módulos, pero redirigiendo a las mismas redes de anuncios.

Estadísticas

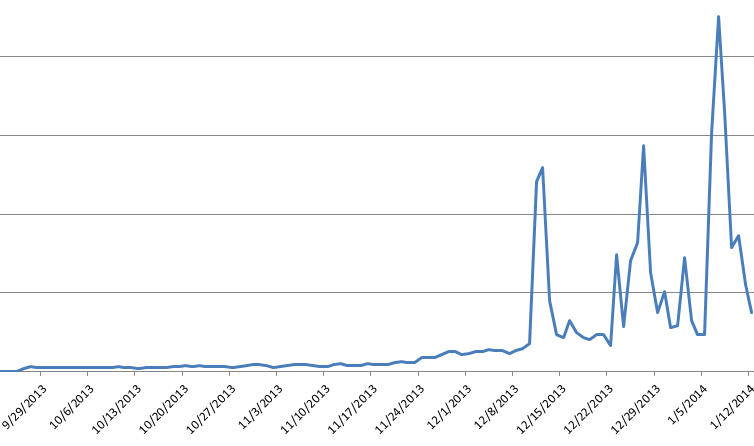

El siguiente gráfico muestra las detecciones diarias para Win32/Boaxxe.BE desde que se abriera partnerka.me en septiembre de 2013.

Podemos observar el crecimiento en importancia de esta familia de malware, que se corresponde con el incremento en el número de afiliados. Los picos ocurridos en los pasados dos meses corresponden a la elevada actividad de ciertos afiliados, uno de los cuales lanzó una campaña masiva de spam a finales de diciembre.

En el siguiente post hablaremos sobre los detalles técnicos de Win32/Boaxxe.BE, con algunas sorpresas como el uso de un sistema de caché DNS personalizado. ¡Permaneced atentos!