A pesar de que estos últimos días han estado llenos de noticias relacionadas con el mundo de la ciberseguridad (noticias sobre las que daremos buena cuenta en futuros posts) debido a la celebración de BlackHat USA y Defcon, no debemos olvidar que los delincuentes no han dejado de propagar amenazas “clásicas” como el ransomware.

Globeimposter 2.0 empieza a destacar

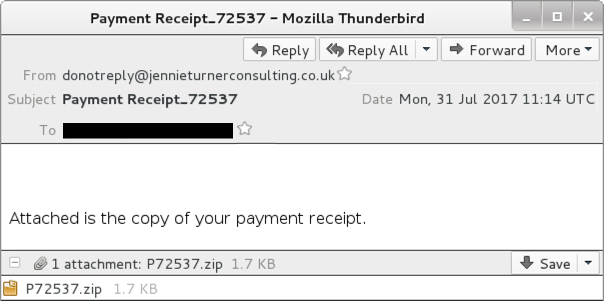

Una de las variantes de ransomware que más actividad ha tenido durante los últimos días ha sido Globeimposter 2.0 . Originalmente, esta variante fue detectada a mediados de abril y su actividad ha aumentado en fechas recientes gracias a que está siendo propagada de forma masiva utilizando mensajes de correo electrónico fraudulentos.

Ejemplo de correo propagando Globeimposter 2.0 – Fuente: malware-traffic-analysis.net

Estos emails pueden venir con todo tipo de asuntos o, directamente, sin ningún asunto definido en el correo. Lo que todos tiene en común es que van acompañados de un fichero adjunto comprimido que contiene algún tipo de fichero malicioso. Ya hemos visto que los delincuentes pueden utilizar todo tipo de ficheros para propagar sus creaciones y no es extraño ver cómo se usan archivos de Office (Word y Excel principalmente), ficheros javascript, ficheros VBS o, directamente, un ejecutable (aunque a día de hoy ya no es tan habitual).

La finalidad última es conseguir que el usuario ejecute estos archivos en su sistema para que el malware empiece a realizar las acciones maliciosas para lo cual lo programaron los delincuentes responsables de su creación y difusión. Sin embargo, es extraño que, a día de hoy, este tipo de ataques empiecen a cifrar los archivos del sistema nada más ejecutarse y siempre hay una serie de acciones previas que se realizan.

Los pasos de la infección

En este caso, igual que en muchos otros, lo habitual es encontrarnos con que la ejecución del fichero malicioso provoque que el sistema de la víctima se conecte a una serie de dominios controlados por los usuarios. En esta ocasión, el análisis de estos dominios parece revelar que la mayoría de ellos son dominios legítimos que han sido comprometidos por los delincuentes para alojar una copia del fichero encargado de ejecutar el malware que cifra los archivos.

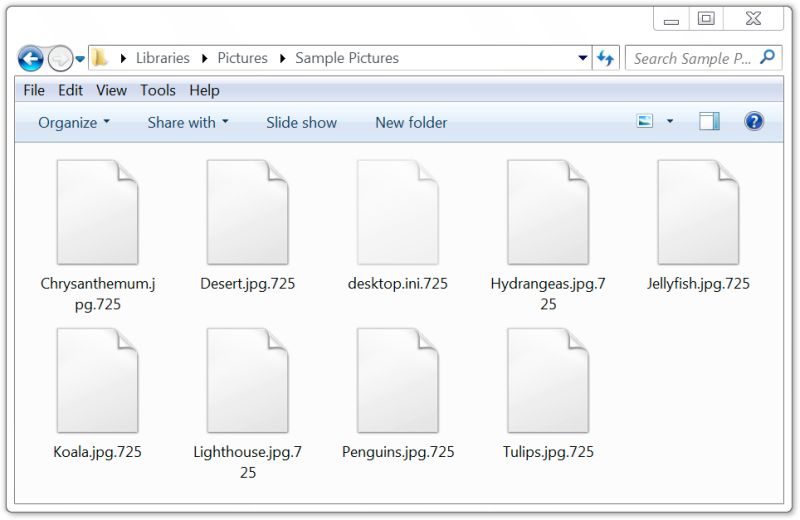

Una vez descargado este archivo, se ejecuta y, poco tiempo después, el usuario verá cómo aquellos archivos que contuvieran información almacenada en forma de imágenes, texto, hojas de calculo, vídeos, etc. han sido cifrados por el ransomware y se ha cambiado la extensión de los archivos, tal y como vemos a continuación:

Ficheros cifrados por Globeimposter 2.0 – Fuente: malware-traffic-analysis.net

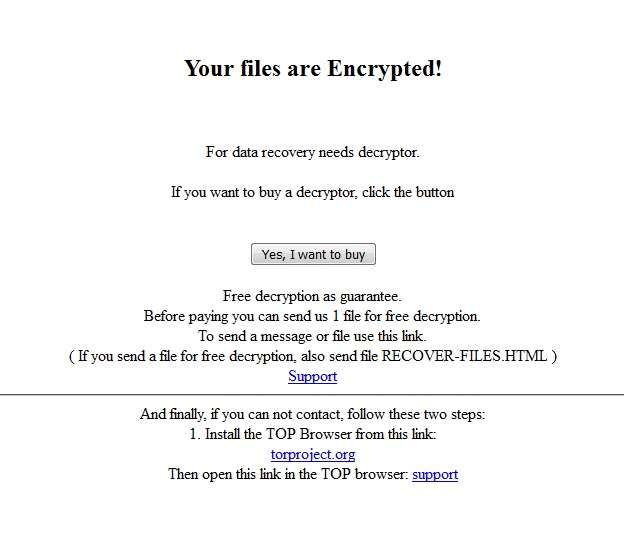

Además, como viene siendo habitual se añade un archivo html con las instrucciones que se han de seguir para pagar el rescate y recuperar los archivos cifrados. Si abrimos el fichero, lo primero que veremos es un mensaje avisándonos de lo sucedido, invitándonos a comprar el descifrador y también ofreciéndonos descifrar un archivo de forma gratuita.

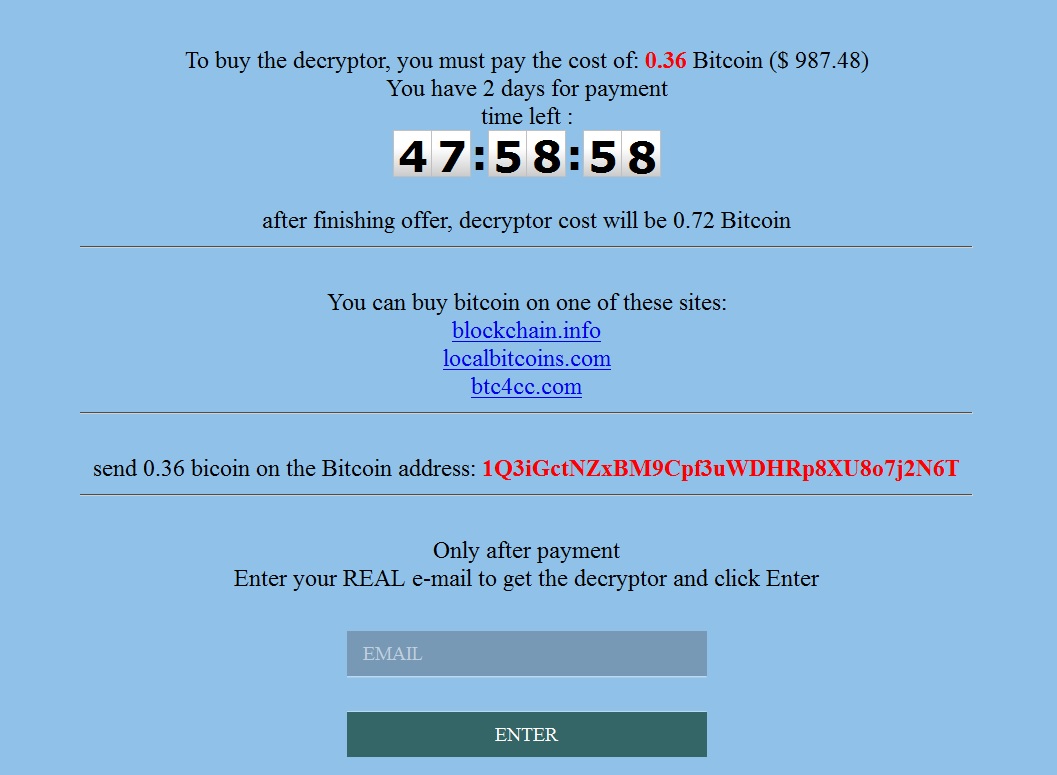

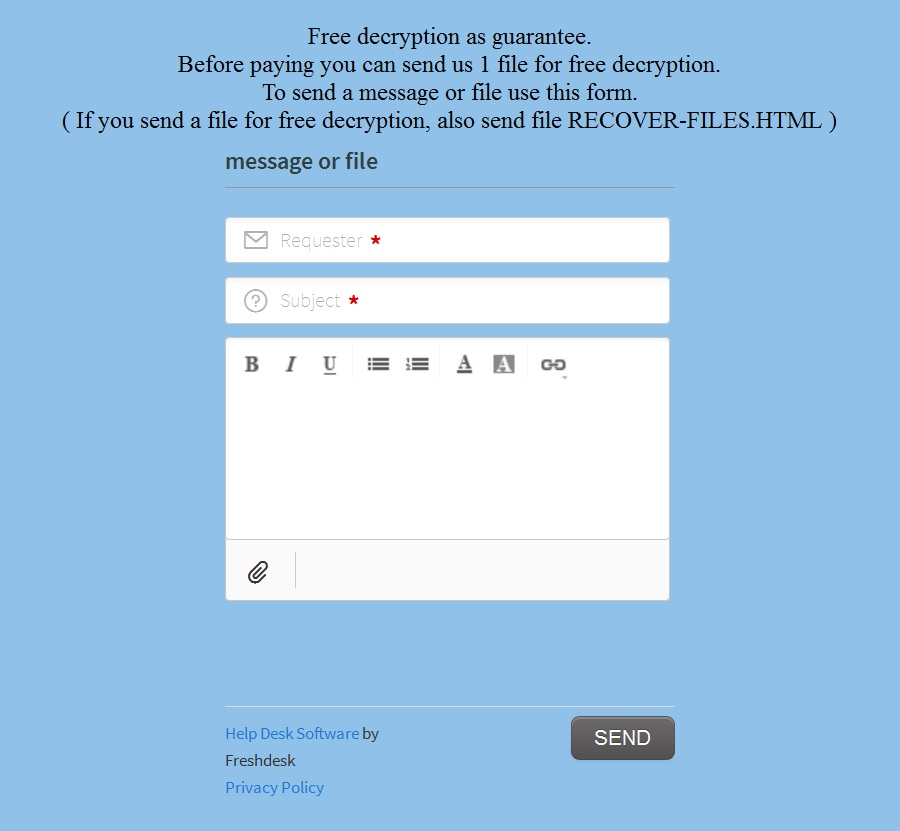

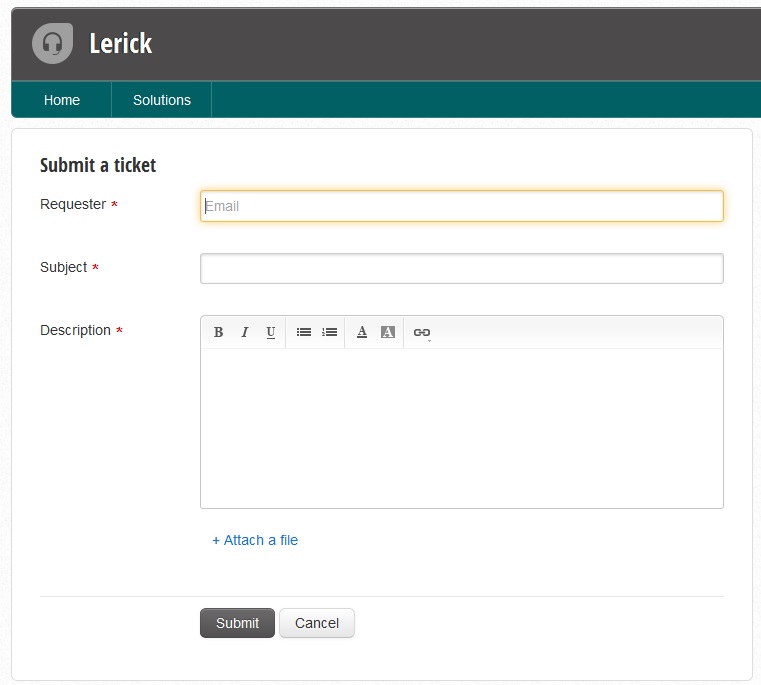

En el caso de que la víctima opte por intentar pagar el rescate para tratar de recuperar los archivos cifrados, se le redirige a una URL dentro de la red Tor donde se le proporciona información sobre el coste del rescate (alrededor de 1000$ en el momento de escribir este artículo), el tiempo restante antes de que el coste se duplique, información acerca de dónde comprar bitcoins para efectuar el pago, la cartera en la que se debe realizar el ingreso y un campo donde introducir el email para recibir el descifrador.

También se incluye un formulario para enviar un archivo que será descifrado de forma gratuita y así demostrar que los delincuentes tienen la capacidad de descifrar el resto de archivos afectados por el ransomware.

Como dato curioso pero que cada vez más variantes de ransomware están incluyendo, se proporciona a la víctima la posibilidad de ponerse en contacto con los delincuentes mediante un servicio de soporte por correo electrónico. Este tipo de soporte se utiliza principalmente para guiar a las víctimas en la compra de bitcoins y el pago del rescate, pero también para ayudarles a ejecutar el descifrador.

No es algo extraño ver este tipo de ayuda proporcionada por los propios delincuentes, e incluso hemos llegado a ver variantes de ransomware que incorporan servicio de chat. Seguramente, con la experiencia se habrán dado cuenta de que, ayudando a las víctimas a realizar los pasos para pagar el rescate y recuperar los archivos, los ingresos aumentan.

Disección del ransomware

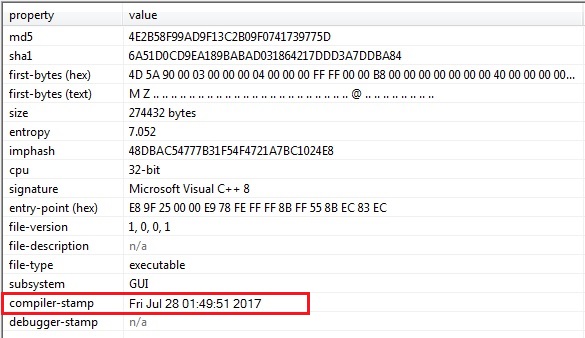

Las muestras analizadas para realizar este artículo han sido compiladas por sus creadores en los últimos días. Como ejemplo, tenemos una de las muestras utilizadas para realizar este análisis que fue compilada el pasado viernes 28 de julio, pero otras muestras posteriores han sido compiladas este mismo lunes 31 de julio. Esta variante de ransomware es detectado por las soluciones de seguridad de ESET como Win32/Filecoder. FV.

Los dominios utilizados para alojar el ransomware propiamente dicho, que será descargado en el sistema de la víctima una vez esta abra y ejecute el archivo adjunto a los correos maliciosos, también han ido cambiando durante estos días y entre ellos encontramos dominios de webs legítimas de varios países, entre los que también se encuentra España. En el caso de contar con una solución de seguridad de ESET actualizada, se bloqueará el acceso a estos enlaces y se mostrará un aviso al usuario.

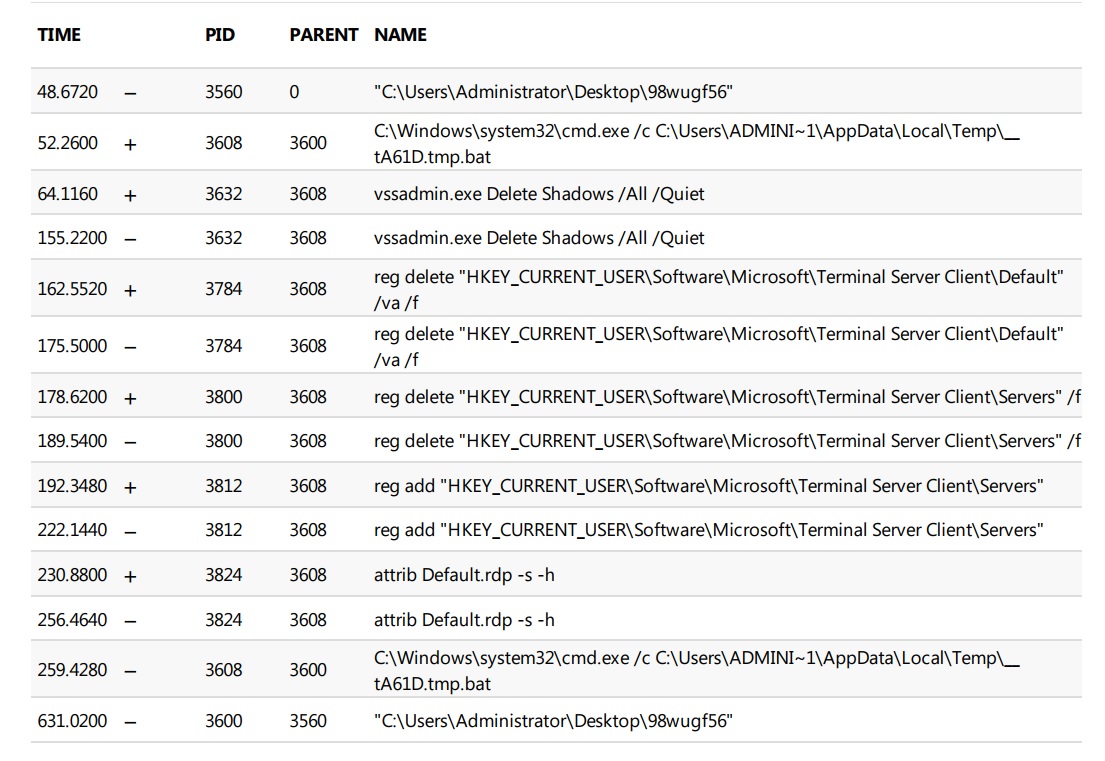

Centrándonos en la ejecución del ransomware propiamente dicho, revisando la línea temporal de los procesos iniciados por el mismo, vemos como se copian ficheros en las carpetas temporales del sistema, ficheros que ejecutan una serie de comandos entre los que se incluyen:

- La eliminación de las Shadow Copies del sistema para evitar que el usuario pueda recuperar sus archivos. Para ello se utiliza el comando siguiente y los parámetros necesarios para que se realice de forma transparente al usuario:

vssadmin.exe Delete Shadows /All /Quiet

- La eliminación de dos cadenas del registro de Windows relacionadas con Terminal Server y usando los parámetros necesarios para que se borren todas las entradas ubicadas bajo la clave de registro eliminada y sin pedir confirmación por parte del usuario:

reg delete «HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default» /va /f

reg delete «HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers» /f

- La creación de nuevo de una cadena de registro relacionada con Terminal Server para permitir conexiones remotas por parte de los delincuentes:

reg add «HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers»

- Se genera un archivo Default.rdp y mediante el comando attrib y los parámetros –s y –h se limpian los atributos de sistema de ese fichero y se queda como fichero visible en lugar de oculto.

attrib Default. rdp -s –h

Este fichero se genera cuando se inicia una conexión vía Escritorio Remoto de Windows por primera vez en un sistema y se utiliza para almacenar información de esa conexión, entre la que se incluyen las contraseñas. Es muy probable que los delincuentes utilicen esta conexión remota, especialmente para ejecutar el ransomware de forma manual en aquellas máquinas que han detectado de mayor interés (p.ej. servidores) no sin antes hacer una copia de los archivos que consideren más valiosos para usarlos en beneficio propio (contraseñas para futuros ataques, filtraciones, venta de información a la competencia, etc.)

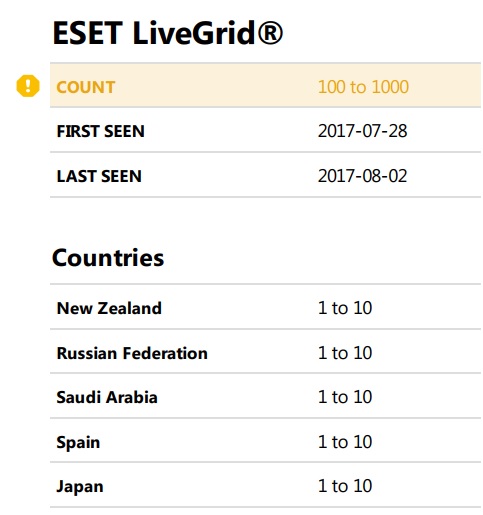

Con respecto a la propagación de este ransomware por diferentes partes del mundo, se han visto muestras de diferentes variantes de Globeimposter 2.0 por varios países de Europa (incluyendo España), Asía, Oceanía y Latinamérica

Conclusión

Tal y como acabamos de ver, Globeimposter 2.0 es un ransomware bastante completo con el añadido de que, de momento, no existe herramienta gratuita que permita descifrar los archivos afectados sin ceder al chantaje.

Ante estas situaciones siempre es recomendable contar con una copia de seguridad de los archivos que consideremos más importantes, así como asegurarse de tener una solución de seguridad actualizada y que incorpore capas de protección frente al ransomware.

Indicadores de compromiso

Hash SHA256 de las muestras analizadas

72DDCEEBE717992C1486A2D5A5E9E20AD331A98A146D2976C943C983E088F66B

BE345C3BEEA2F6E489A9541361FC50221088CA166504A3BEAE237004FCB9AC5A

Dominios comprometidos utilizados para alojar variantes de Globeimposter 2.0

http://cambarerilaw[dot]com/rf734rgf?

http://3e[dot]com.pt/rf734rgf?

http://cagliaricity[dot]com/rf734rgf?

http://abacoconsultores[dot]es/rf734rgf?

http://aafkescreaties[dot]nl/rf734rgf?

http://catterydel acanai l l e[dot]be/rf734rgf?

http://carriereiserphotography[dot]com/rf734rgf?

http://castillodepalazuelos[dot]es/rf734rgf?

http://casajenty[dot]com/rf734rgf?