Hacemos un repaso de las mejores herramientas de obtención de inteligencia y caza de amenazas. Además, y dado que el término inteligencia de amenazas puede confundirse fácilmente con la caza de amenazas, la compañía también esboza algunas de las principales diferencias entre ambos.

De acuerdo con los expertos de ESET, la obtención de inteligencia acerca de amenazas se refiere a la agregación y el enriquecimiento de datos para crear un patrón reconocible de cómo puede ser un ciberataque específico, una campaña maliciosa o la capacidad de un atacante. La caza de amenazas, por su parte, se refiere al proceso de análisis de datos de eventos para detectar comportamientos anormales y maliciosos en una red que podrían indicar la intrusión de un atacante, el robo de datos u otros daños. Aunque la obtención de inteligencia acerca de amenazas no tiene los mismos objetivos que la caza de amenazas, sirve como un excelente punto de partida para la esta última.

“La obtención de inteligencia y la caza de amenazas son actividades complementarias en el flujo de trabajo diario del equipo de seguridad de una organización. A medida que surgen nuevas campañas maliciosas en el panorama de las amenazas, es fundamental que las organizaciones sean capaces de compartir los conocimientos adquiridos en base a lo que están observando, a fin de trazar una imagen más detallada tanto de las últimas actividades observadas de las amenazas conocidas como de los nuevos atacantes que puedan aparecer en escena. Los analistas de seguridad se encargan de organizar y correlacionar los datos procedentes de fuentes múltiples y a veces dispares. Basándose en los datos enriquecidos sobre amenazas, los cazadores de amenazas pueden identificar más fácilmente cualquier amenaza en sus redes y neutralizarla”, declara Josep Albors, director de investigación y concienciación de ESET España.

En este sentido, Sol González, security researcher de ESET, ha elegido una serie de herramientas de código abierto utilizadas en ambas disciplinas para hacer un repaso de todas ellas:

Herramientas de inteligencia de amenazas

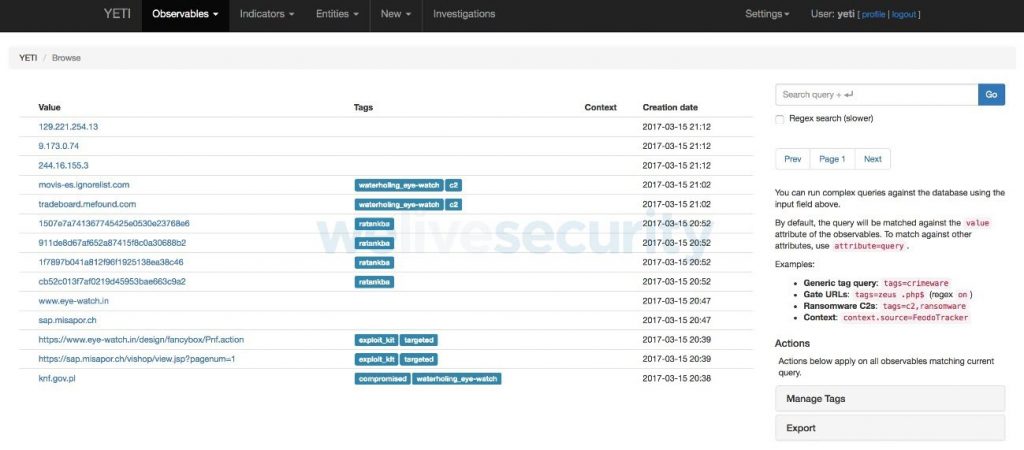

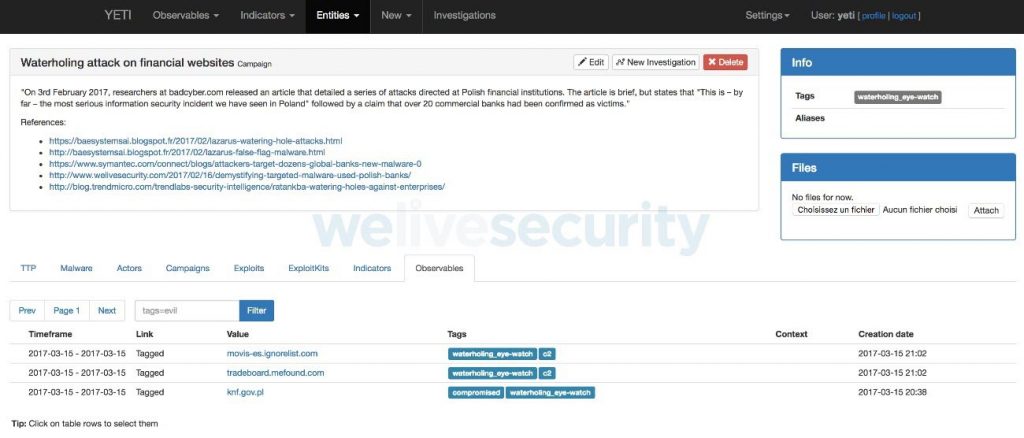

1. Yeti

Your everyday threat intelligence (Yeti) es una plataforma que nace de la necesidad de los analistas de seguridad de centralizar múltiples fuentes de datos sobre amenazas. Los analistas se enfrentan con frecuencia a preguntas como: «¿Dónde se observó este indicador de compromiso (IoC)?» y «¿Está esta información relacionada con un ataque o familia de malware específico?» y para ayudar a responder a estas preguntas, Yeti ayuda a los analistas a organizar los Indicadores de Compromiso (IoC) y la información sobre las tácticas, técnicas y procedimientos (TTP) empleados por los atacantes en un único repositorio unificado. Una vez introducidos, Yeti enriquece automáticamente los indicadores de compromiso, por ejemplo, resolviendo dominios o geolocalizando direcciones IP.

Yeti destaca por su capacidad para absorber datos (incluso entradas de blog), enriquecerlos y luego exportar los datos enriquecidos a otras herramientas utilizadas en el ecosistema de obtención de inteligencia sobre amenazas de una organización. Esto permite a los analistas centrarse en el uso de esta herramienta para agregar información sobre amenazas en lugar de preocuparse por cómo importar y exportar datos en un formato legible por máquina. Los datos enriquecidos se pueden compartir con otros sistemas para la gestión de incidentes, el análisis de malware o la supervisión.

Para agilizar aún más el flujo de trabajo de los analistas, Yeti también ofrece una API HTTP con acceso a toda la potencia de la herramienta tanto desde una consola de comandos como desde otras herramientas de inteligencia de amenazas.

1. MISP

MISP, Open Source Threat Intelligence and Sharing Platform (antes llamada Malware Information Sharing Platform), es una herramienta gratuita para compartir IoCs e información de vulnerabilidades entre organizaciones, promoviendo así el trabajo colaborativo en materia de inteligencia de amenazas. La plataforma es utilizada por organizaciones de todo el mundo para formar comunidades colaborativas que comparten datos con el fin de correlacionarlos y lograr una mejor comprensión de las amenazas dirigidas a sectores o áreas específicas.

En lugar de enviar los IoC por correo electrónico y como documentos PDF, la plataforma ayuda a las organizaciones colaboradoras a gestionar mejor la forma de compartir y centralizar la información entre ellas. La información que se comparte en las comunidades del PSIM puede introducirse en Yeti para su posterior enriquecimiento.

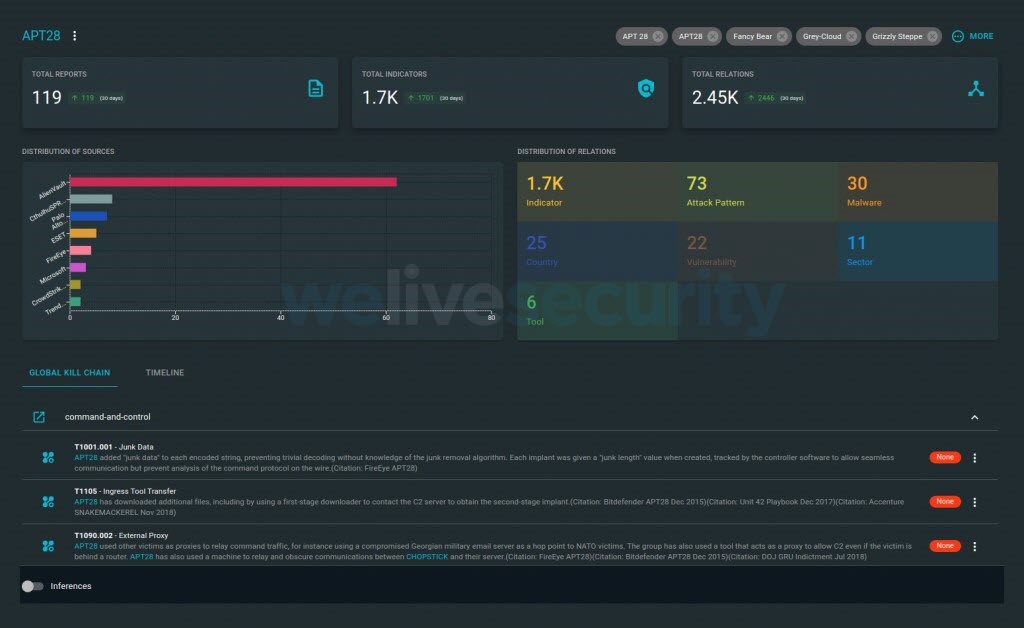

1. OpenCTI

Al igual que Yeti, Open Cyber Threat Intelligence (OpenCTI) es una plataforma para ingerir y agregar datos con el fin de enriquecer el conocimiento de una organización sobre las amenazas. Cuenta con el apoyo de la Agencia Nacional de Ciberseguridad de Francia (ANSSI), el Equipo de Respuesta a Emergencias Informáticas de la UE (CERT-UE) y Luatix.

Además de introducir manualmente los datos relacionados con las amenazas detectadas, OpenCTI ofrece conectores para la inserción automática de datos de amenazas e información de fuentes de inteligencia de amenazas populares, como MISP, MITRE ATT&CK y VirusTotal. Hay otros conectores disponibles para enriquecer los datos con fuentes como Shodan y exportar datos a plataformas como Elastic y Splunk.

1. Harpoon

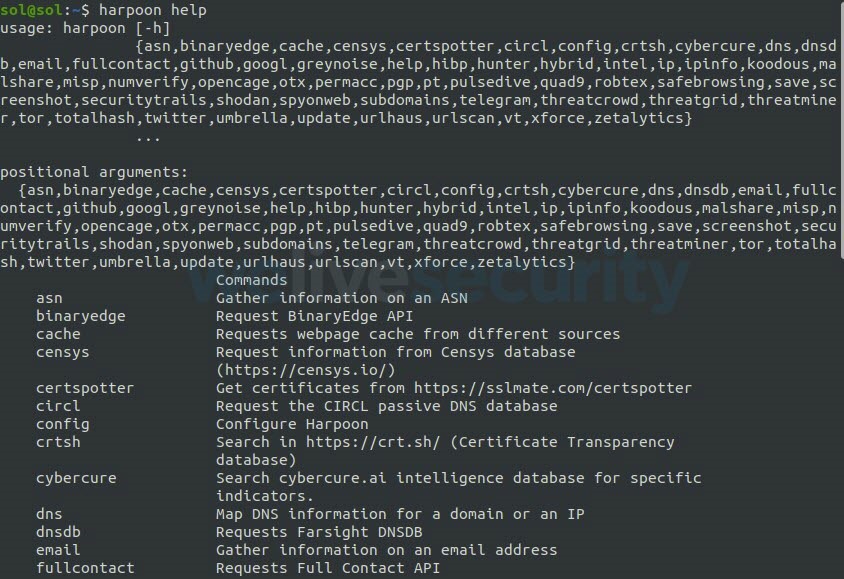

Harpoon es una herramienta de línea de comandos que viene con un conjunto de plugins de Python para automatizar las tareas de inteligencia de código abierto. Cada plugin proporciona un comando que los analistas pueden utilizar para consultar plataformas como MISP, Shodan, VirusTotal y Have I Been Pawned, a través de sus API. Los analistas pueden utilizar comandos de nivel superior para reunir información relacionada con una dirección IP o un dominio de todas estas plataformas a la vez. Por último, otros comandos pueden consultar servicios de acortadores de URL y buscar en plataformas de redes sociales, repositorios de GitHub y cachés web.

Herramientas de caza de amenazas

1. Sysmon

Aunque no es de código abierto, System Monitor (Sysmon) es una herramienta gratuita de Windows que supervisa y registra actividades como la creación de procesos, las conexiones de red, la carga de controladores y DLL, y las modificaciones de las marcas de tiempo de creación de archivos en el registro de eventos de Windows. Como Sysmon no analiza los datos del sistema, los cazadores de amenazas suelen utilizar una herramienta de gestión de información y eventos de seguridad (SIEM) para recopilar y analizar los datos registrados por Sysmon en busca de actividades sospechosas y maliciosas que se producen en la red.

2. APT-Hunter

Dado que las soluciones SIEM requieren una licencia de pago, una alternativa gratuita es APT-Hunter. Lanzado en 2021, APT-Hunter es una herramienta de código abierto que puede analizar el registro de eventos de Windows para detectar amenazas y actividades sospechosas. La herramienta contiene actualmente un conjunto de más de 200 reglas de detección para identificar la actividad maliciosa, como los ataques «pass-the-hash» y «password spraying», así como otras actividades sospechosas para su inspección manual por parte de los cazadores de amenazas. Muchas de las reglas se asignan directamente a la base de conocimientos de MITRE ATT&CK.

APT-Hunter puede recoger los registros de Windows en los formatos EVTX y CSV. Tras la ejecución, APT-Hunter genera dos archivos de salida:

- Un archivo .xlsx que contiene todos los eventos detectados como sospechosos o maliciosos.

- Un archivo .csv que se puede cargar en Timesketch para mostrar el progreso de un ataque cronológicamente.

3. DeepBlueCLI

DeepBlueCLI es una herramienta de código abierto proporcionada en el repositorio GitHub de SANS Blue Team que puede analizar archivos EVTX del registro de eventos de Windows. La herramienta analiza las líneas de comando de Command shell y PowerShell registradas para identificar indicadores sospechosos como líneas de comando excesivamente largas, búsquedas regex, ofuscación y EXE y DLL sin firmar; ataques a cuentas de usuario como la adivinación y el «password spraying»; y herramientas como Mimikatz, PowerSploit y BloodHound.

Originalmente lanzado como un módulo de PowerShell, DeepBlueCLI también ha sido escrito en Python para su uso en máquinas tipo Unix.