Ya avisábamos en nuestras predicciones de seguridad para 2016 que el ransomware seguiría siendo una de las amenazas más peligrosas para los usuarios. Una vez plenamente establecido como un provechoso modelo de negocio para multitud de delincuentes en todas partes del mundo, era de esperar que este tipo de amenazas siguieran aumentando mientras hubiesen usuarios que pagasen por el rescate de sus ficheros cifrados.

Ransom32, nuevo ransomware multiplataforma

Nada más comenzar el año nos enterábamos de la existencia de un nuevo ransomware, bautizado como Ransom32, por los investigadores de Emsisoft que lo descubrieron, y detectado por las soluciones de seguridad de ESET como Win32/Filecoder.NFR. La peculiaridad de esta variante que lo hace diferente a otras es que puede llegar a afectar a varios sistemas operativos, no solo a Windows.

MacOS X y Linux podrían, teóricamente, verse afectados por este ransomware debido a que está empaquetado como una aplicación NW.js. Este framework permite desarrollar aplicaciones para Windows, MacOS y Linux usando JavaScript pero, al contrario que este último, NW.js permite a los desarrolladores convertir aplicaciones web en aplicaciones de escritorio de forma sencilla y ejecutarlas en el sistema en lugar de en una sandbox controlada dentro del navegador. Todo esto: en teoría, porque, en la práctica, aun no se han observado ejecutables maliciosos que contengan una variante de este malware para MacOS o Linux.

Otra peculiaridad de Ransom32 es que funciona como un servicio a gusto del delincuente que lo emplea. Ya vimos algo parecido hace unos meses cuando analizamos Tox, un “ransomware as a service” que demostró la facilidad con la que muchos aprendices de delincuentes podrían crear su propio ransomware y explotarlo. En este caso nos volvemos a encontrar con algo parecido, donde los delincuentes acceden a un panel de personalización del ransomware ubicado en una dirección dentro de la red Tor.

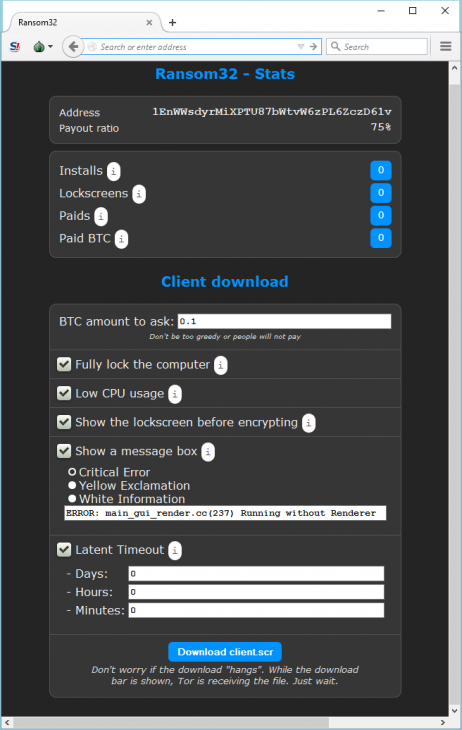

Panel de creación de una variante de Ransom32 – Imagen propiedad de Emsisoft

En este panel se pueden configurar varios parámetros que incluyen el rescate en bitcoins solicitado a las víctimas o el tipo de mensajes mostrará en pantalla. Asimismo, dentro de las funcionalidades de control del malware, se incluye en ese mismo panel información relacionada con la cantidad de sistemas infectados y de la cantidad de dinero pagado por las víctimas.

Respecto al malware en sí, este se presenta como un instalador del navegador Chrome, instalador que ocupa 45 MB, mucho para un archivo malicioso de estas características pero algo lógico si tenemos en cuenta que se hace pasar por un instalador. Como sucede con otros ransomware similares, al ejecutarse, Ransom32 comenzará a cifrar los ficheros que encuentre en el sistema y que coincidan con las más de 100 extensiones que tiene programadas para reconocer.

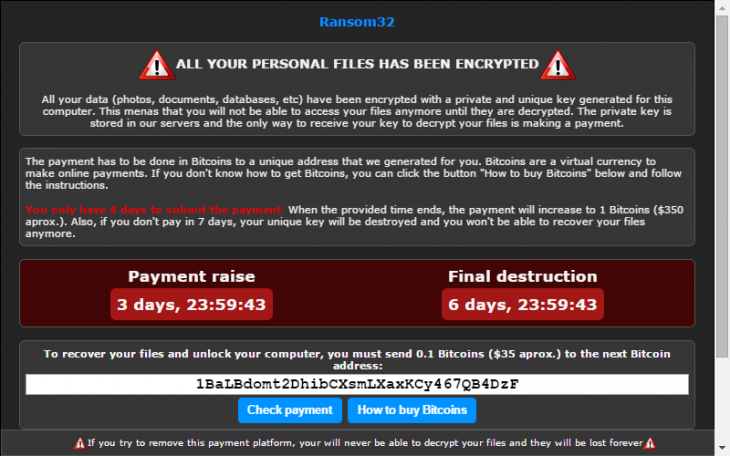

Cuando finaliza el cifrado, el malware contacta con el servidor controlado por el delincuente y muestra el mensaje en pantalla solicitando la cantidad que se haya establecido.

Ejemplo de mensaje mostrado por Ransom32 – Imagen propiedad de Emsisoft

El hecho de que Ransom32 se presente como “Ransomware as a service” y su teórica posibilidad de afectar a varios sistemas hace que lo tengamos vigilado de cerca puesto que permite a delincuentes sin conocimientos crear amenazas de este tipo que pueden afectar a miles de víctimas potenciales.

Linux.Encoder: tropezando en la misma piedra

No hace mucho, comentábamos en este blog la aparición de un ransomware que tenía entre sus objetivos servidores Linux que usaban Apache y MySQL y que fueron usados para alojar páginas webs. Su creador solicita el pago de 1 Bitcoin para descifrar los archivos afectados, una cantidad que muchas víctimas están dispuestas a pagar para recuperar su web y, por ende, su presencia en Internet.

No obstante, el creador o creadores de esta variante de ransomware sigue tropezando en la misma piedra pese a haber realizado ya tres versiones de su ransomware. Este fallo de programación permite descifrar los ficheros afectados de forma relativamente sencilla, tal y como demostraron recientemente investigadores de Bitdefender, algo que ya habían conseguido con las dos versiones anteriores.

Esos mismos investigadores han puesto a disposición de los usuarios afectados por Linux.Encoder una herramienta de descifrado que les permitirá recuperar sus archivos sin tener que pagar rescate alguno. Resulta curioso que, aun habiéndose podido descifrar los archivos afectados por las versiones anteriores de este ransomware, sus creadores aun no hayan depurado el código de forma que este descifrado resulte más difícil.

Este tipo de errores demuestra que en el mundo del cibercrimen hay profesionales, pero también mucha gente sin la experiencia adecuada para programar amenazas lo suficientemente elaboradas o que incluso podrían estar dando pistas de su ubicación, facilitando su localización y detención por parte de las fuerzas de seguridad.

Teslacrypt sigue haciendo de las suyas

Una de las variantes de ransomware que ha estado más activa durante las últimas semanas ha sido Teslacrypt. Ya lo avisábamos a mediados del mes pasado, este ransomware estaba utilizando el envío masivo de spam y los kits de exploit para propagarse, llegándose a obtener tasas de detección sorprendentemente altas en varios países.

Esta campaña de propagación no ha cesado durante las Navidades, tal y como demuestran nuestros compañeros del laboratorio de McAfee. A pesar de tratarse de una variante relativamente fácil de detectar, los delincuentes detrás de esta campaña de propagación no cesan en su empeño de conseguir nuevas víctimas y envían millones de emails con adjuntos maliciosos al día.

La buena noticia para los usuarios que hayan sido afectados por este ransomware es que existe una herramienta que permite descifrar los ficheros afectados. Esta se encuentra en un repositorio de GitHub y lleva como nombre TeslaCrack. Mediante un script en Python es posible descifrar los ficheros afectados por Teslacrypt, algo que sin duda agradecerán miles de usuarios en todo el mundo.

Conclusión

Como acabamos de ver, hemos empezado 2016 tal y como terminamos 2015, con el ransomware a la cabeza de las amenazas más molestas. Sin embargo, se nota un cambio de tendencia y cada vez son mayores las posibilidades de recuperación de los ficheros cifrados, siempre y cuando los delincuentes hayan cometido algún error en el desarrollo de la amenaza.

Sin embargo, esto no debe hacernos bajar la guardia y las medidas de prevención siguen siendo esenciales para evitar que nuestra información privada se vea afectada por uno de estos malware. Las copias de seguridad, herramientas como Anti-Ransom o un antivirus actualizado son un buen comienzo pero nunca debemos olvidar la formación de los usuarios y el sentido común, puesto que ellos son el principal agujero de seguridad que explotan los delincuentes.

Josep Albors