Alrededor de 500.000 usuarios de Android han sido objetivos de aplicaciones que robaban sus credenciales de Facebook. ESET detecta estos troyanos como Android/Spy.Feabme.A.

Con entre 500.000 y 1.000.000 de instalaciones, Cowboy Adventure era un juego relativamente popular en la Play Store de Google. Esa popularidad no se puede negar; sin embargo, los desarrolladores de la aplicación también la usaron como herramienta para recopilar credenciales de Facebook y eso hizo levantar más de una sospecha. Este fue uno de los dos juegos detectados por los investigadores de malware de ESET que contenían esta funcionalidad maliciosa, siendo el otro Jump Chess.

Al contrario que otras muestras de malware para Android, estas aplicaciones sí que tenían funcionalidades propias de un juego además de las maliciosas. El problema reside en el hecho de que, cuando se ejecuta la aplicación, también se muestra una ventana de acceso a Facebook. Si la víctima cae en este engaño, sus credenciales serán enviadas al servidor de los atacantes.

Esas eran las malas noticias. La versión más reciente de Cowboy Adventure en el momento de ser retirada por Google de su mercado de aplicaciones oficial era la 1.3. Este juego troyanizado ha estado disponible para su descarga en Play Store al menos desde el 16 de abril de 2015, cuando esta aplicación fue actualizada.

Apuntes sobre la aplicación Cowboy Adventure

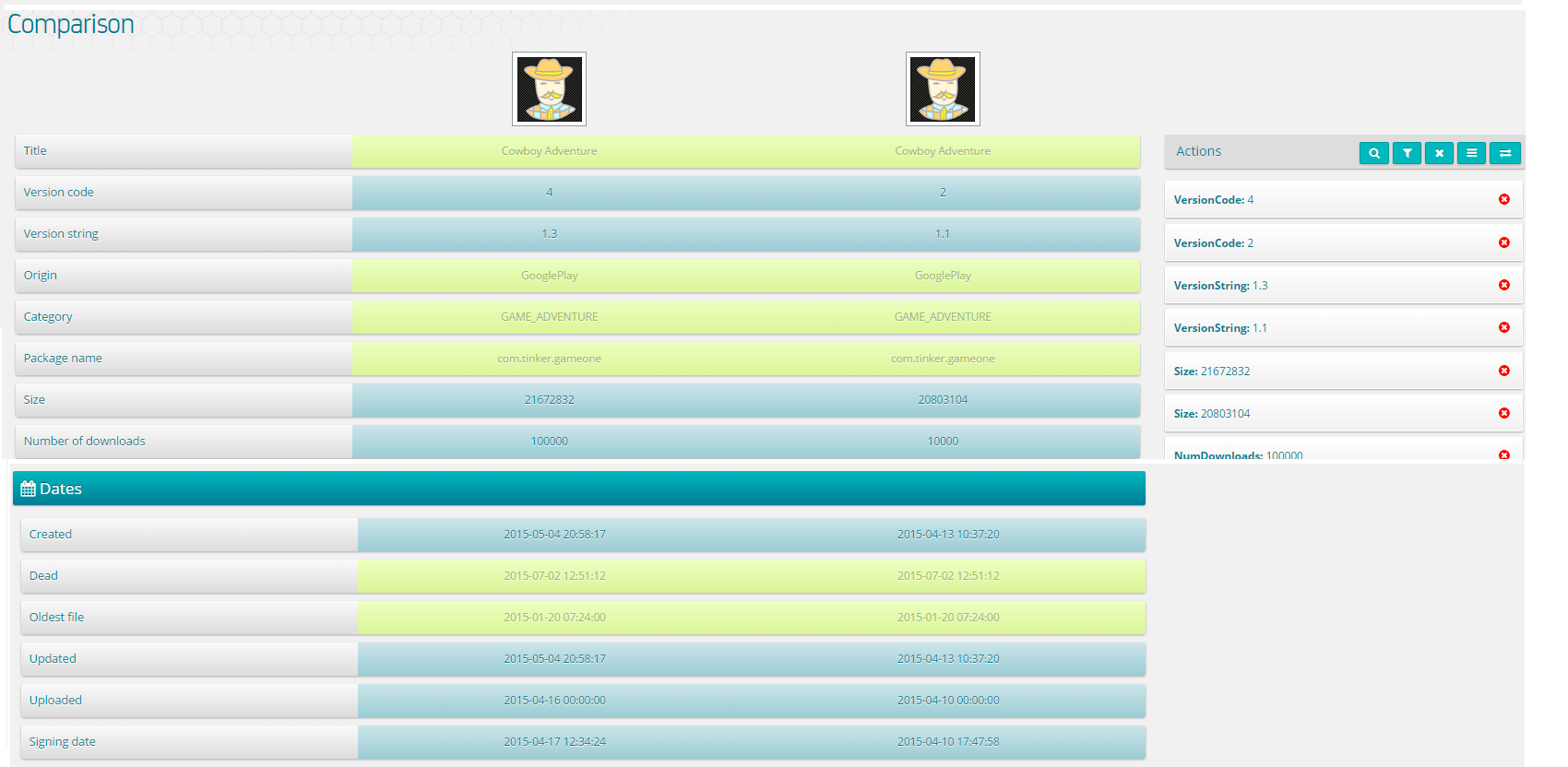

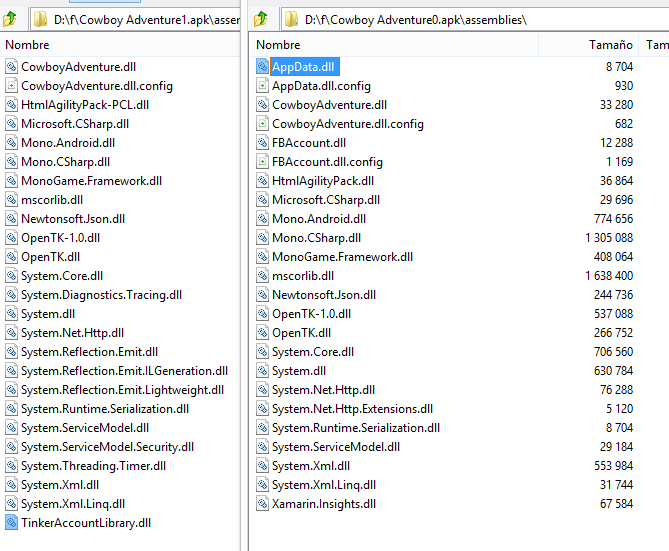

Tras analizar y comparar con Tacyt el código de la versión troyanizada con la anterior pudimos comprobar que versiones anteriores a la 1.3 de Cowboy Adventure no incluían la librería TinkerAccountLibrary.dll (la que contiene el código malicioso). Esta librería se incluyó el 17 de abril, aunque no fue hasta el 4 de mayo que se subió la aplicación troyanizada a la Play Store de Google.

Nuestro compañero de profesión Sergio de los Santos, Director de los Laboratorios de ElevenPaths, apunta que: “Esta técnica es habitual. Se sube la primera aplicación inocua y, en alguna actualización, se introduce el código malicioso. Resulta más efectivo si no se aumentan los permisos solicitados por la aplicación porque, de este modo, la actualización se realiza de forma transparente simplemente añadiendo una librería al paquete”.

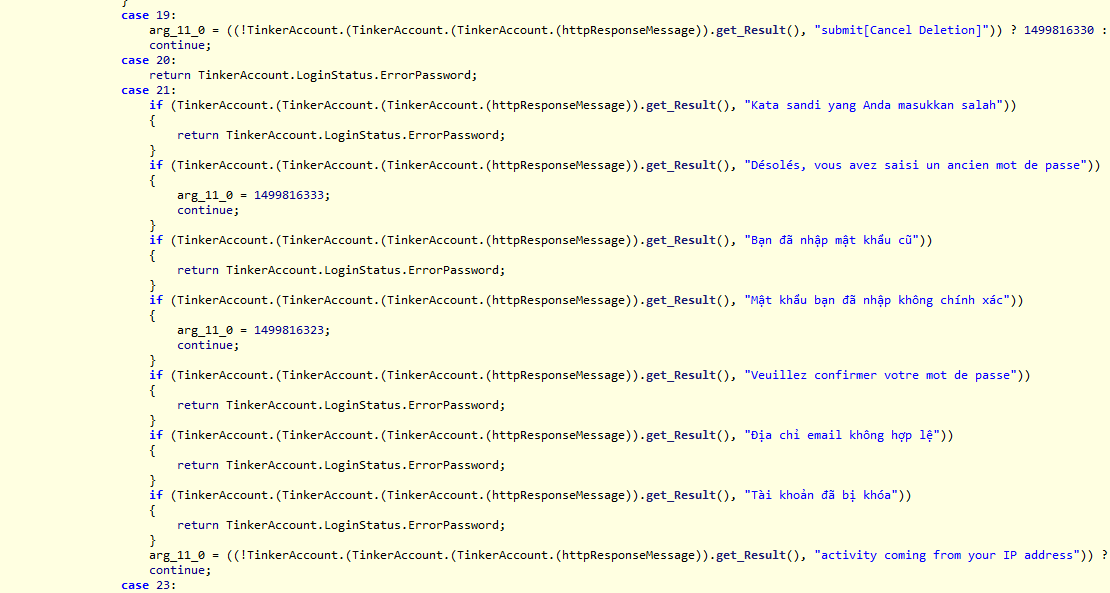

Sergio también nos comenta que, tras analizar el código fuente de las aplicaciones, se puede observar cómo parece que el origen de las aplicaciones sea Vietnam por alguna de las cadenas de texto usadas y el certificado, aunque también se encuentran algunas cadenas de texto en francés.

La mejor prueba que podemos ofrecer de esta alteración del paquete apk original para incluir nuevas funcionalidades es la siguiente imagen, donde podemos ver, a la derecha, la aplicación original y, a la izquierda, la aplicación modificada para incluir funcionalidades maliciosas usando la librería TinkerAccountLibrary.dll

Situación actual de estas aplicaciones

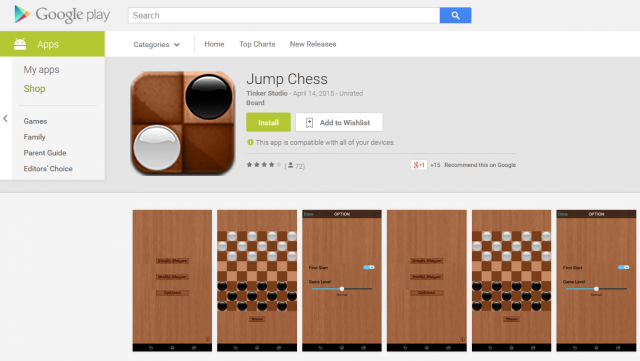

El juego Jump Chess, del mismo desarrollador, ha estado disponible para su descarga desde el 14 de abril de 2015 pero, afortunadamente, tuvo mucho menos éxito que Cowboy Adventure, con solo 1000-5000 descargas. Es interesante apuntar que, en este caso y al contrario de lo que sucedía con el juego Cowboy Adventure, el juego ya se encontraba troyanizado desde su primera publicación en Play Store.

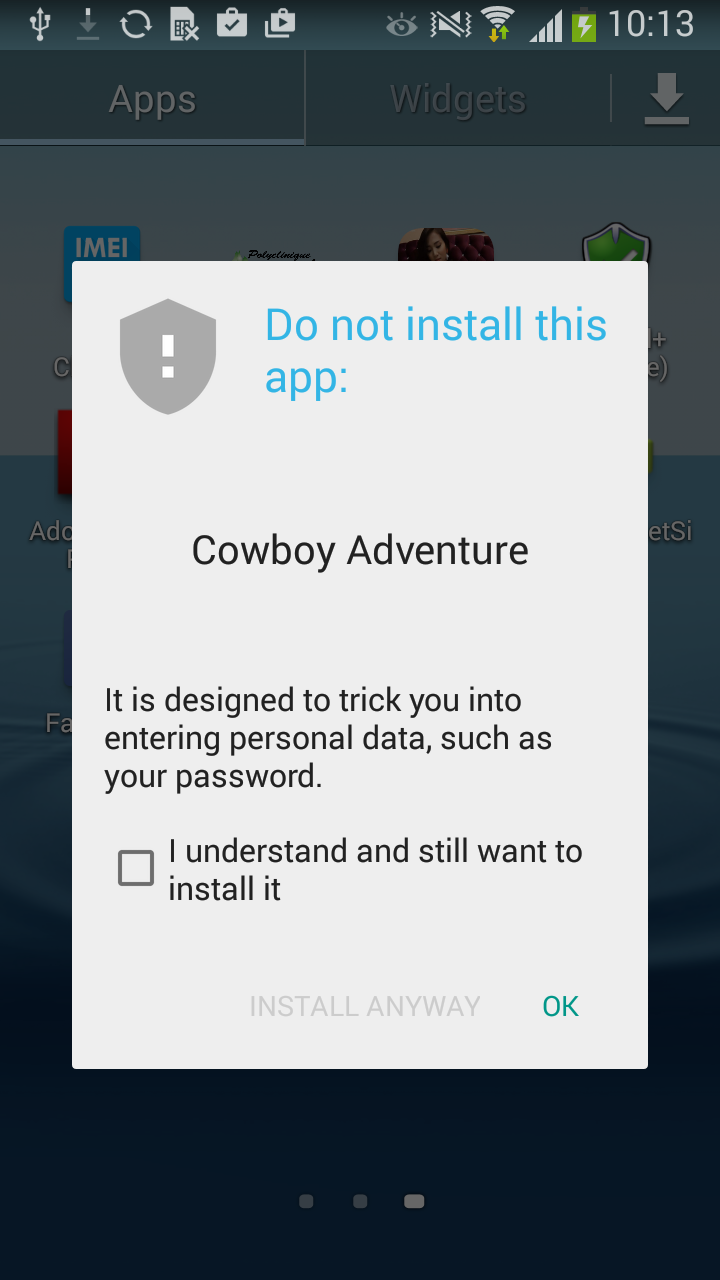

La buena noticia es que Google ha retirado ambas aplicaciones de su mercado de aplicaciones y también avisa del riesgo de su instalación en dispositivos Android:

Los mecanismos de seguridad de Google han ido mejorándose con el tiempo, lo que ha reducido el riesgo de infectarse por malware en dispositivos Android. No obstante, no debemos bajar la guardia, puesto que estas aplicaciones siguen activas en otros mercados alternativos.

Otras buena noticia es que, a pesar de que la descarga de ambas aplicaciones pudo haber llegado a un millón, el hecho de que la troyanización de Cowboy Adventure se produjera tiempo después de su lanzamiento original y también las múltiples opiniones negativas de los usuarios cuando apareció la versión maliciosa ayudó a evitar que muchas víctimas potenciales cayesen en la trampa.

Nuestro análisis de estas aplicaciones maliciosas demostró que las aplicaciones fueron escritas en C# usando Mono Framework. El código del phishing se encuentra ubicado dentro de la librería TinkerAccountLibrary.dll y la aplicación se comunica con su centro de mando y control usando HTTPS, y la dirección a la que envía las credenciales recopiladas (también conocida como “zona de descarga”) se carga dinámicamente desde el servidor.

Este ejemplo de malware para Andorid nos hace recordar unos cuantos principios básicos que nos pueden ayudar a permanecer seguros mientras usamos el sistema operativo de Google:

- Siempre debemos procurar descargar aplicaciones desde la tienda oficial de Google (u otras autorizadas como la de Amazon) en lugar de tiendas alternativas con aplicaciones de dudosa procedencia. A pesar de que la Play Store de Google no se encuentra 100 % libre de malware, sí que incorpora mecanismos de seguridad para mantener a ralla los troyanos.

- La descarga de aplicaciones ha de realizarse únicamente desde desarrolladores de confianza y siempre debemos comprobar las puntuaciones otorgadas por los usuarios en los comentarios. También debemos tomarnos nuestro tiempo para revisar los permisos que las aplicaciones nos solicitan durante la instalación.

- No debemos subestimar la necesidad de contar con una solución antivirus instalada en nuestro dispositivo Android. ESET Mobile security detecta estas aplicaciones maliciosas como Android/Spy.Feabme.A.

Análisis del malware realizado por: Lukáš Štefanko