Recientemente, el equipo del laboratorio de ESET descubrió más de 30 aplicaciones de tipo scareware disponibles para descargar desde la tienda oficial Google Play Store. Más de 600000 usuarios de Android descargaron estas aplicaciones maliciosas, que se hacían pasar por trucos para el popular juego Minecraft.

En la actualidad, no es fácil que se filtre una aplicación maliciosa en la tienda oficial de Google Play Store. Bouncer, el sistema de Google que analiza automáticamente las aplicaciones en busca de malware, ayuda a reducir la cantidad de archivos maliciosos presentes en la tienda oficial de aplicaciones para móviles.

No obstante, de vez en cuando algunas aplicaciones maliciosas se salen con la suya, como lo demostró nuestro reciente descubrimiento de más de 30 aplicaciones de tipo scareware (programas intimidatorios) que se subieron a la tienda Google Play durante los últimos 9 meses.

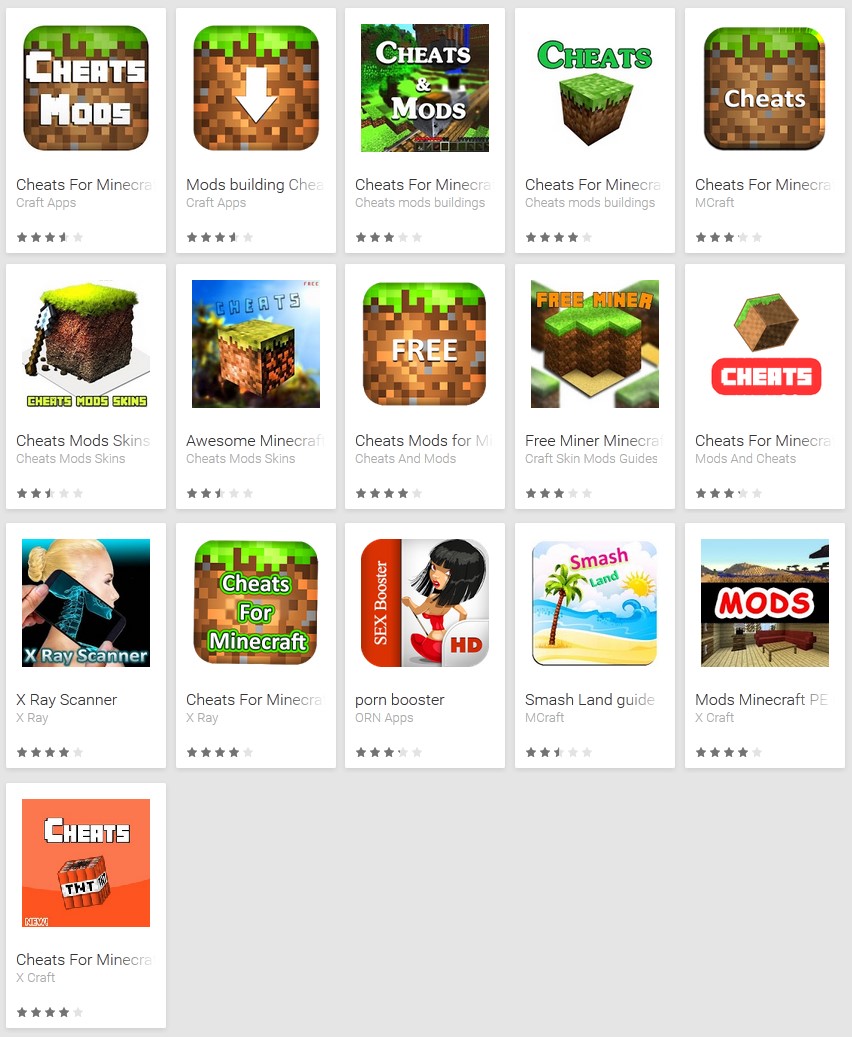

La mayoría de las aplicaciones falsas se hacían pasar por trucos para el popular juego Minecraft. Todas las aplicaciones descubiertas eran falsas, es decir, que no contenían ninguna de las funcionalidades que prometían y solo mostraban banners para hacerles creer a los usuarios que el sistema Android estaba infectado con un “virus peligroso”. Luego hacían que los usuarios activaran una suscripción mediante un mensaje de SMS con tarifa Premium que les costaría 4,80 euros semanales para quitar los supuestos virus.

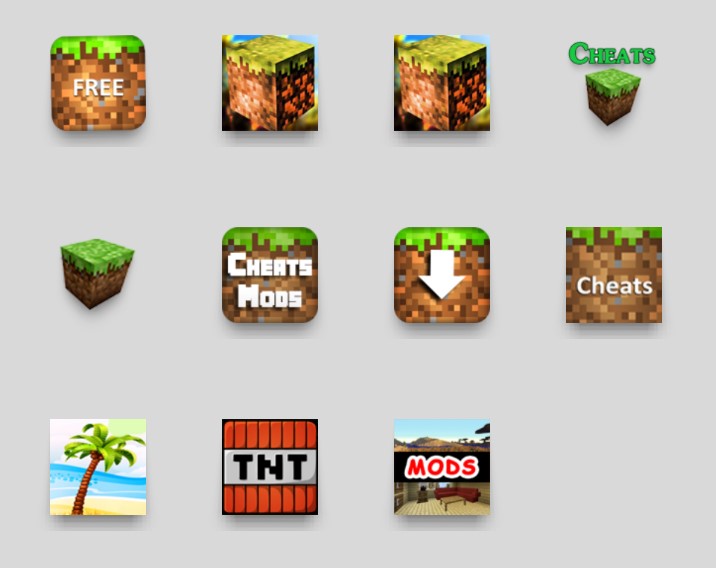

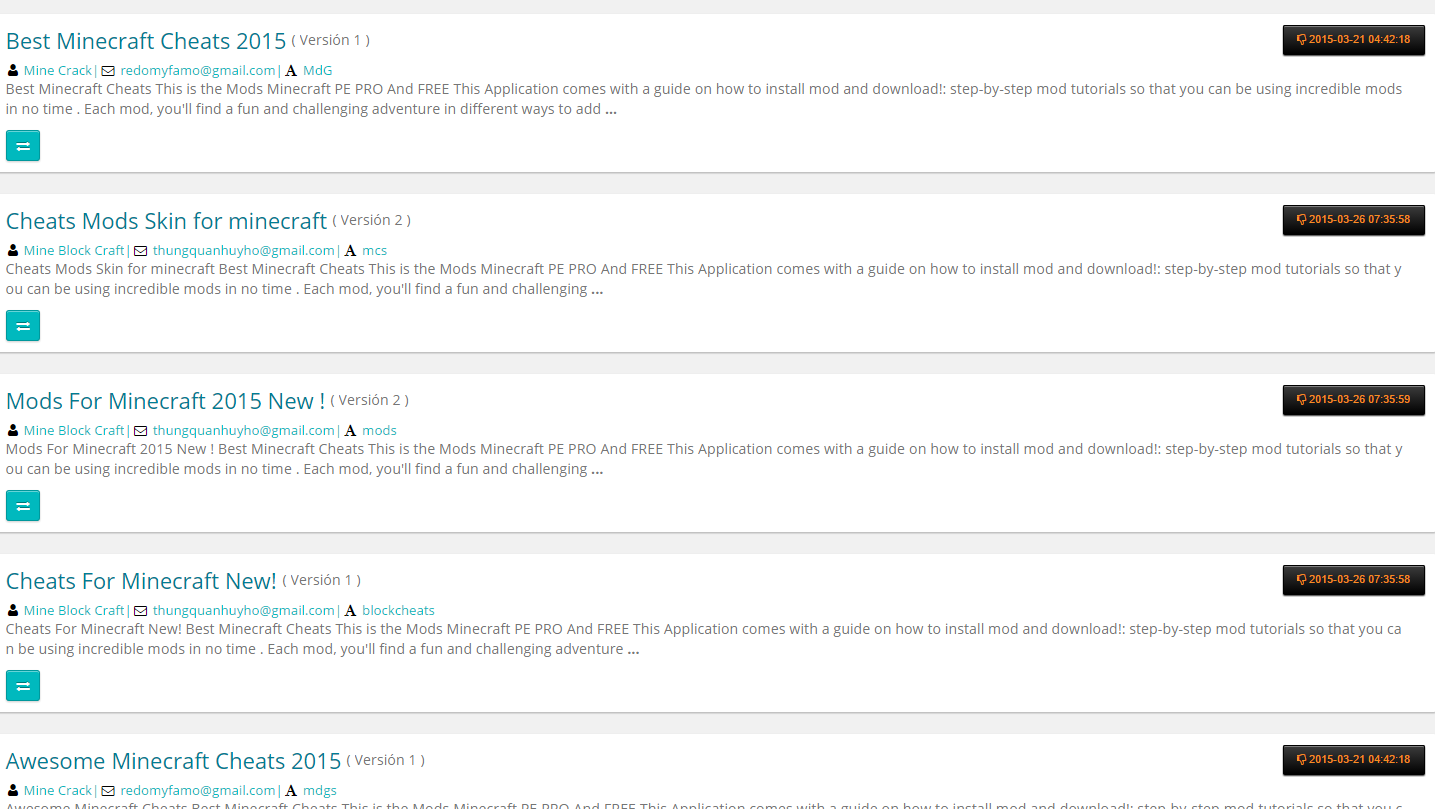

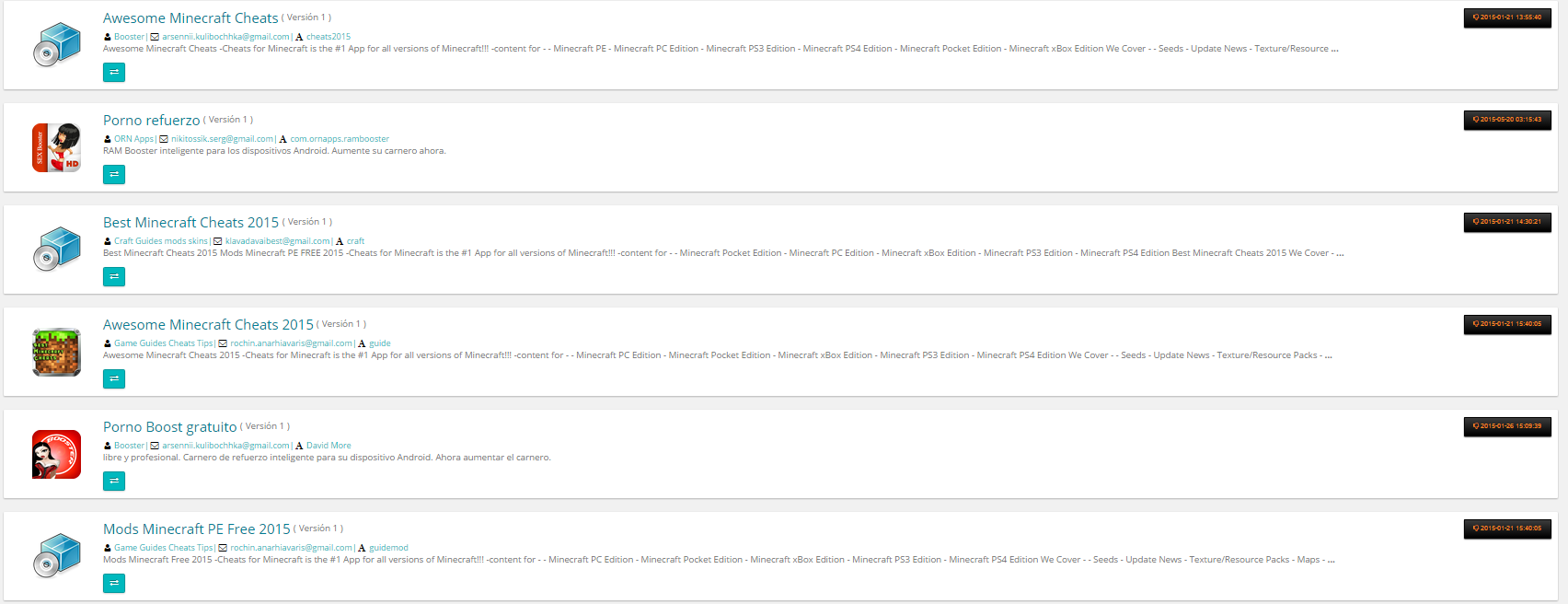

Todas las aplicaciones de scareware se comportaban de modo similar, las únicas diferencias parecían ser los nombres y los íconos de las aplicaciones. A pesar de que se subieron a la tienda desde cuentas de desarrolladores diferentes, suponemos que todas fueron creadas por la misma persona.

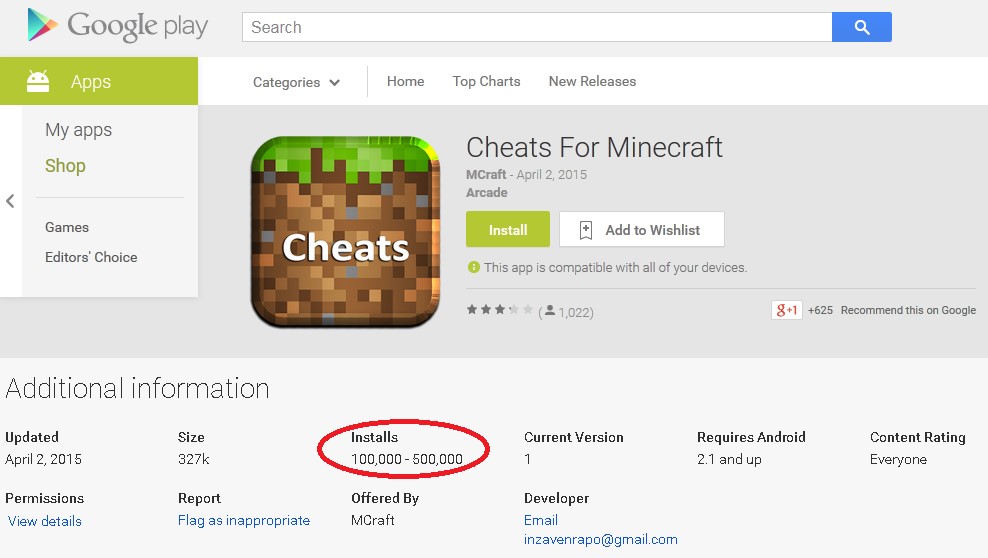

Las primeras se subieron a la tienda en agosto de 2014. Mientras estuvieron online, recibieron bajas puntuaciones de los usuarios y comentarios negativos. Aun así, según los datos publicados en Google Play Store, varias de estas aplicaciones se instalaron entre 100000 y 500000 veces, y la cantidad total de instalaciones entre las 33 aplicaciones de scareware oscila entre 660000 y 2800000.

El software de seguridad de ESET detecta esta amenaza como Android/FakeApp.AL. Después de recibir nuestra notificación, Google quitó las aplicaciones indicadas de su tienda.

Análisis

Tras su instalación, la apariencia y el comportamiento son similares. Los íconos de las aplicaciones se asemejan a los del juego oficial Minecraft.

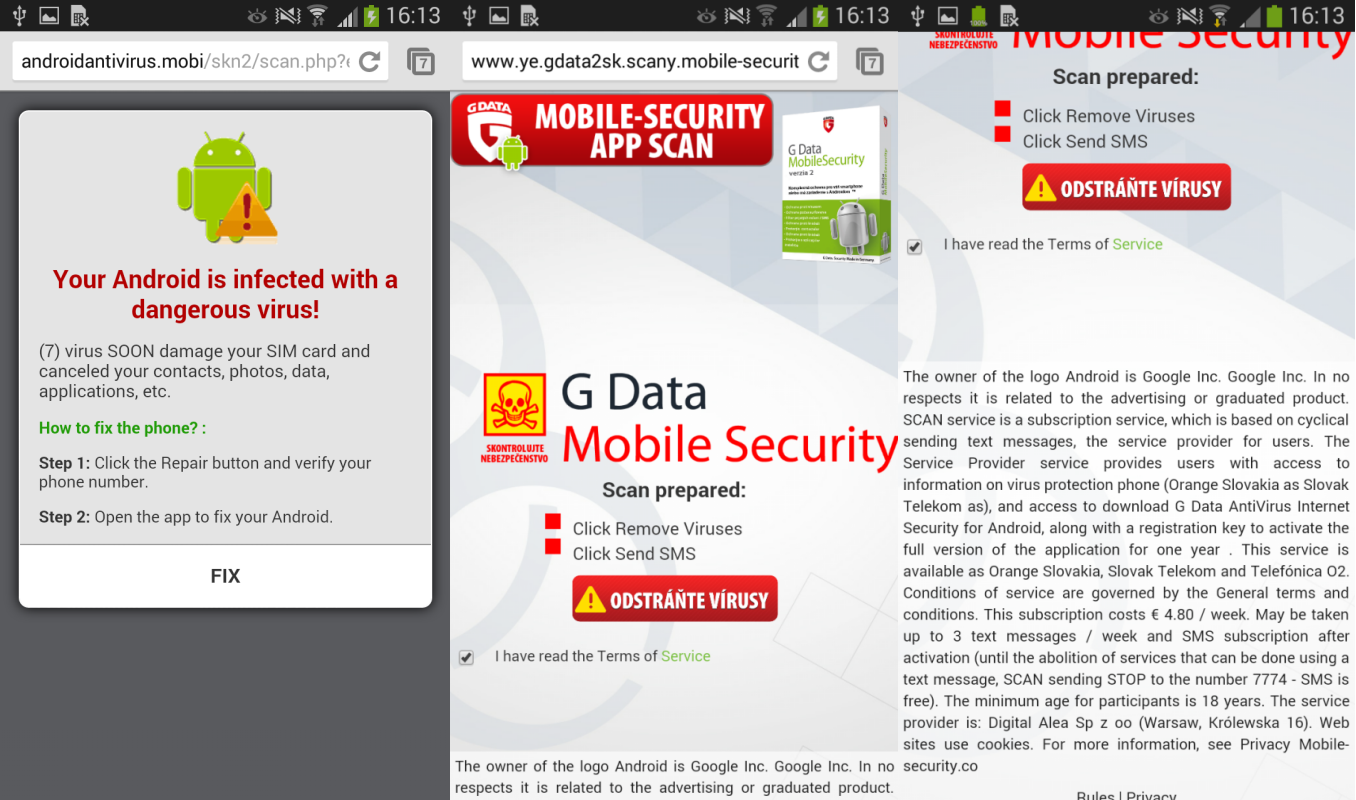

Tras iniciar la aplicación, la pantalla completa se cubre de banners publicitarios intermitentes. La aplicación en sí muestra tres botones: Start (Comenzar), Options (Opciones) y Exit (Salir), pero no cumplen ninguna función, dado que los botones no están implementados en el código.

El idioma de los mensajes publicitarios de scareware se basa en la ubicación geográfica del dispositivo, una práctica muy común del ransomware.

Cualquier interacción del usuario con la aplicación (ya sea haciendo clic en los botones Start, Options o Exit, o en uno de los numerosos banners publicitarios) lo conduce a una ventana emergente de advertencia donde se indica que el dispositivo está infectado con un virus y le da a la víctima la posibilidad de eliminarlo.

Si se pulsa sobre el mensaje de advertencia, el usuario accede a la siguiente fase de la estafa: se abren distintos sitios web con más mensajes que buscan asustar y causar alarma. Uno de ellos en particular intenta hacerse pasar por una página legítima del fabricante de antivirus G-Data.

En la etapa final de la estafa, el scareware prepara un SMS en la aplicación predeterminada del sistema. El texto del SMS aparece como un mensaje de activación del supuesto producto antivirus. La aplicación no cuenta con los permisos necesarios para mandar el SMS por sí misma, por eso depende de su efectividad para engañar al usuario y lograr que éste lo haga manualmente, recurriendo a técnicas de Ingeniería Social. Si el usuario cae en la trampa, esta suscripción le costará 4,80 euros por semana.

Cabe notar que la página web falsa no tiene ninguna relación con el software de seguridad G-Data legítimo.

Información adicional

Gracias a la información proporcionada por nuestro compañero de profesión Sergio de los Santos, Director del laboratorio de Eleven Paths, y gracias también a la herramienta Tacyt, sabemos que esas aplicaciones fraudulentas utilizan Startapp como SDK de publicidad. Aunque legítimo, este SDK suele configurarse de forma muy agresiva (para que muestre muchos anuncios en un corto intervalo de tiempo) por los atacantes. Es probable que se configure así por su política de pagos, y suele ser una verdadera molestia para los usuarios.

También gracias a Sergio sabemos que el huso horario que utiliza el desarrollador es GMT +3, que corresponde con el de Moscú, algo que da una pista de la ubicación del desarrollador de estas aplicaciones. Este desarrollador lleva meses reutilizando esta técnica con diferentes tipos de aplicaciones, como aquellas relacionadas con el popular videojuego Grand Theft Auto.

Si nos fijamos en la siguiente imagen veremos que han existido muchas aplicaciones similares durante meses recientes, aunque la mayoría de ellas ya han sido retiradas:

Además, dependiendo del país desde el cual se visite la aplicación, esta puede aparecer como una aplicación de trucos para el Minecraft u otro tipo de aplicación. La descripción puede ser diferente, pero el funcionamiento es el mismo en todos los casos.

Según nos comenta Sergio, este tipo de aplicaciones maliciosas son bastante comunes en la Play Store de Google debido a que hay una zona gris con el adware. Google es una empresa y una de sus fuentes de ingresos son los anuncios. Es por eso que tolera el adware hasta puntos en los que resulta molesto para los usuarios.

A los antivirus les toca la labor de detectarlos, protegiendo así al usuario, pero también respetando el derecho del desarrollador a lucrarse. El problema es que se pueden introducir muchas variables, como, por ejemplo, anuncios que pueden ir cambiando su comportamiento (menos agresivos durante una temporada y más agresivos durante otra) y esto ocasiona un conflicto de intereses entre los usuarios, desarrolladores, Google y los antivirus.

Conclusión

El daño que puede llegar a hacer este malware para Android quizá no sea tan grave como el del malware para cifrar archivos Android/Simplocker. Sin embargo, el peligro de esta amenaza radica en que parece haber sido descargada por casi tres millones de usuarios desde la tienda oficial Google Play Store.

El sistema Bouncer de Google se ha estado utilizando desde finales de 2011 en todas las aplicaciones que se suben a la tienda y logró reducir la cantidad de aplicaciones maliciosas en aproximadamente un 40 %. En marzo de 2015, Google anunció que todas las aplicaciones comenzarán a ser analizadas también por personas. Esta decisión debería aumentar la seguridad y seguir reduciendo la cantidad de aplicaciones maliciosas en Google Play.

De todas formas, los usuarios de Android pueden evitar efectivamente la instalación de aplicaciones maliciosas o no deseadas. Para ello, deben abstenerse de descargar aplicaciones desde fuentes no oficiales y mantener actualizado el software de seguridad en su Android (ESET Mobile Security, por ejemplo). También se recomienda tomarse más tiempo para leer los comentarios de las personas que ya instalaron la aplicación y tener en cuenta qué permisos se solicitan durante su instalación.

Créditos imagen: ©Lego Photo mureut/Flickr

Josep Albors a partir de un post de Lukas Stefanko en WeLiveSecurity