Con cada versión de Android que se publica, Google incorpora nuevas medidas de seguridad para intentar evitar que aplicaciones maliciosas se instalen en los dispositivos de los millones de usuarios de su sistema operativo. Algunas de estas medidas han mejorado considerablemente la seguridad de Android, pero, sin embargo, seguimos observando que se cuelan a diario apps con no muy buenas intenciones en la tienda oficial de Google Play.

Las instalaciones desde orígenes desconocidos, cada vez más controladas

Hasta no hace tanto, muchos usuarios acudían a tiendas de aplicaciones no oficiales para buscar aquellas app que no pasaban el corte de Google Play o, sencillamente, querían ahorrarse unos euros y conseguir la versión “liberada” de esa aplicación que le despertaba interés. Esto sigue siendo válido en algunos países como China, donde los usuarios de Android descargan sus aplicaciones desde otros mercados (autorizados o no por Google), pero hoy vamos a centrarnos en lo que podemos encontrarnos en la mayoría de países en los que Android cuenta con una buena parte del mercado.

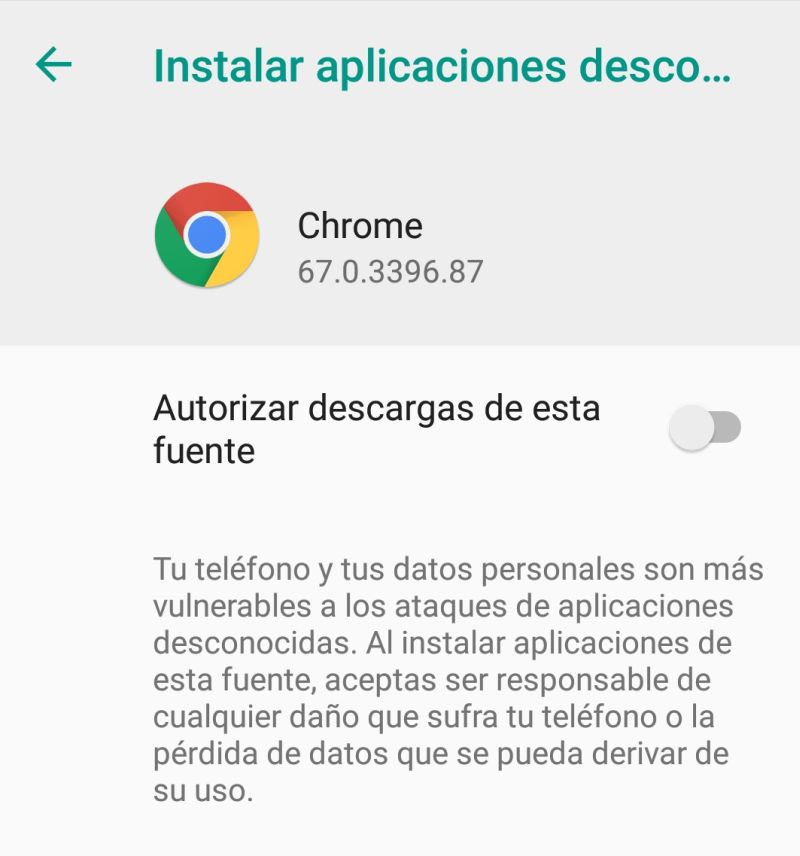

Sabiendo que las instalaciones desde repositorios fuera de entornos controlados como Google Play suponen un riesgo considerable, las sucesivas versiones de Android han ido complicando poco a poco la instalación de aplicaciones desde fuentes que no sean de confianza. En Android 8 (Oreo) ya no se puede marcar la opción para permitir de forma general la instalación de apps desde repositorios que no sean de confianza, sino que se tiene que autorizar una por una a cada aplicación desde la que se descargue una apk desde un repositorio no oficial.

De esta forma, si queremos usar el navegador Chrome para descargar una apk desde fuera de Google Play, primero tendremos que concederle permiso a Chrome. Esto se puede hacer accediendo a los Ajustes > Aplicaciones y notificaciones > Ajustes avanzados > Acceso especial de aplicaciones > Instalar aplicaciones desconocidas y seleccionando el navegador.

Como acabamos de ver, Google ha escondido esta funcionalidad para intentar desanimar a todos aquellos que instalan aplicaciones desde fuera de su mercado oficial. Esto complica la instalación de apps maliciosas usando métodos tradicionales. Sin embargo, los delincuentes no se han quedado de brazos cruzados y ya hace tiempo que están utilizando técnicas para conseguir que la gente descargue sus creaciones desde dentro mismo de Google Play

Droppers, el camuflaje más usado

La inclusión de Google Play Protect marcó un importante hito en la seguridad de Android, puesto que permitía analizar aplicaciones subidas a su tienda oficial en busca de aquellas que fueran maliciosas. No obstante, este sistema aún presenta puntos débiles y los delincuentes los están explotando para conseguir instalar lo que se conoce como malware en varias fases.

De esta forma, lo que se descarga desde Google Play es una aplicación que pide pocos permisos para levantar pocas sospechas, y una vez ha conseguido instalarse en el sistema procede a descargar los componentes principales del malware. Esta técnica también es usada por aplicaciones legítimas como, por ejemplo, los juegos que se bajan un instalador de pocos megas y, una vez instalado, proceden a descargarse la mayor parte del programa.

Esto representa un problema, puesto que Google Play Protect aún falla bastante al tratar de detectar el malware que puede ocultarse en esta segunda fase de descarga, y muchos usuarios todavía no cuentan con una solución de seguridad que pueda protegerlos de estos códigos maliciosos multifase.

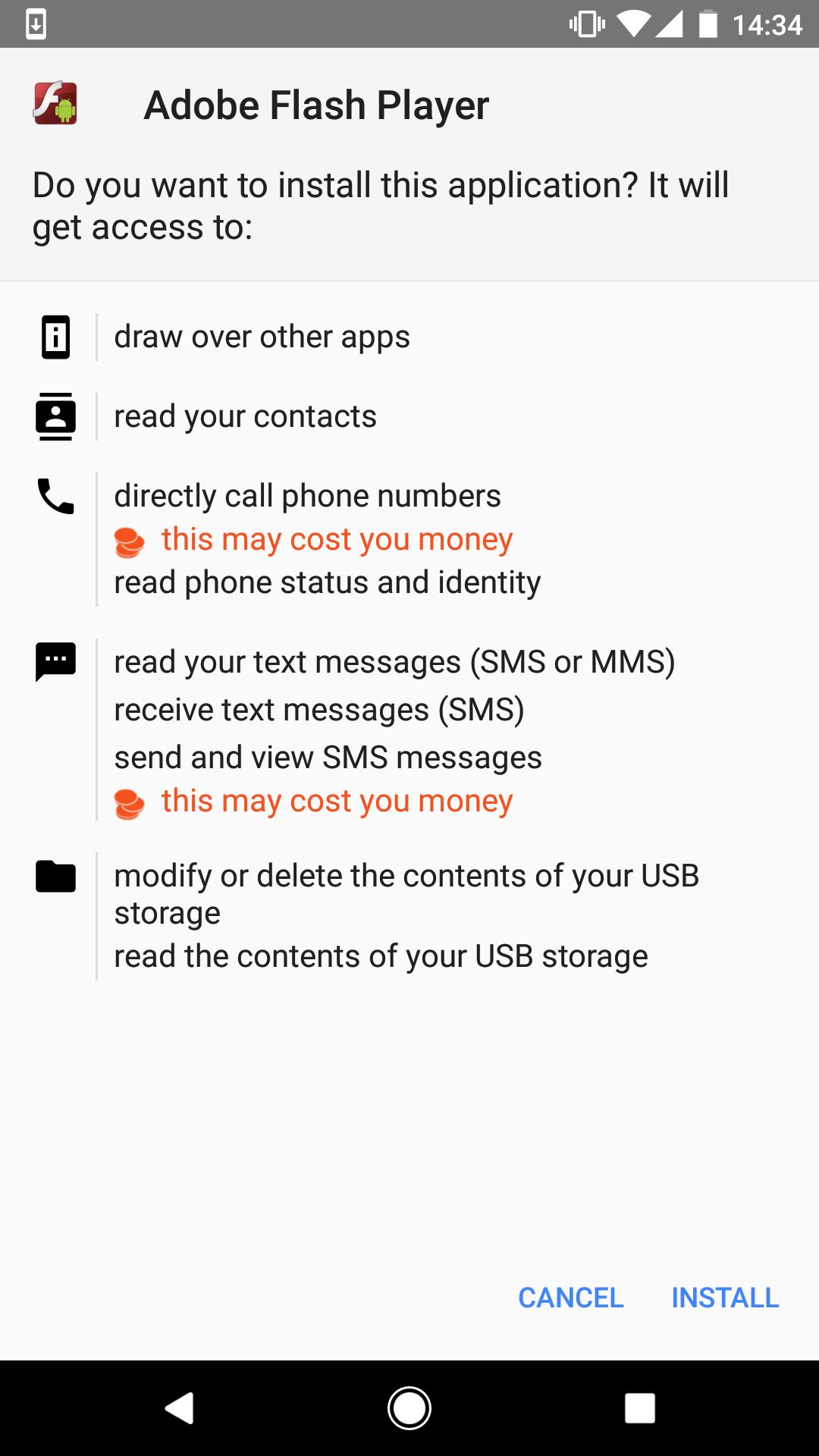

En este punto, la mayoría de las veces seguir manteniendo el dispositivo seguro o infectarlo con malware depende de la decisión que tome el usuario cuando se le muestre una pantalla solicitando permisos adicionales para una aplicación instalada previamente y que no había levantado sospechas. Si además estos permisos se camuflan como necesarios para ejecutar un aplicación aparentemente legítima, no es de extrañar que esta técnica consiga resultados elevados.

App haciéndose pasar por Flash Player intentando conseguir permisos adicionales – Fuente: WeLiveSecurity

Además, los delincuentes detrás de estas creaciones añaden mecanismos adicionales para dificultar su detección como, por ejemplo, esperar cierta cantidad de tiempo antes de proceder a ejecutar la parte maliciosa de su código y evitar detecciones de Google Play Protect.

Esta forma de saltarse las medidas de seguridad implementadas por Google ha hecho que numerosas aplicaciones maliciosas sigan apareciendo de forma constante en el mercado de apps oficial. Muchas de ellas duran pocos días antes de ser retiradas o sustituidas por otras pueden durar semanas o incluso meses sin despertar sospechas, por lo que hemos de estar alerta, revisar los comentarios de los usuarios y analizar con detalle los permisos solicitados antes de proceder a instalar una aplicación, o cuando una aplicación ya instalada nos solicite descargar más componentes y para ello pida que le concedamos nuevos permisos.

Conclusión

Con miles de aplicaciones apareciendo cada día tanto en mercados oficiales como en alternativos, es normal que alguna app maliciosa se cuele e intente infectar a los usuarios. Sin embargo, las mejoras implementadas por Google desde hace tiempo también ha conseguido que la seguridad en su plataforma Android mejore considerablemente, sobre todo si la comparamos a cómo era hace cinco años.

Si complementamos las medidas de seguridad implementadas con cada nueva versión de Android con una solución capaz de detectar aquellas amenazas que aún se le escapan a Google, actualizamos el sistema cuando se nos solicite y mantenemos una política de control sobre las aplicaciones que instalamos, será difícil que nuestro dispositivo Android se vea afectado por una de estas amenazas.