Que los atacantes que llevan a cabo APTs (Amenazas “avanzadas” persistentes, por sus siglas en inglés) utilicen grandes eventos como “anzuelo” para comprometer a sus objetivos, no es ninguna novedad. Que ONGs tibetanas sean atacadas con APTs tampoco es algo nuevo. Con la reciente Cumbre del G20 que se ha realizado en Brisbane, Australia, no nos extrañamos al ver aparecer amenazas que utilizaran esta reunión de líderes mundiales y tuvieran como objetivo a ONGs tibetanas. Una de las muestras que recibimos de Win32/Farfli (también conocido como gh0st RAT) terminó de confirmar nuestras sospechas.

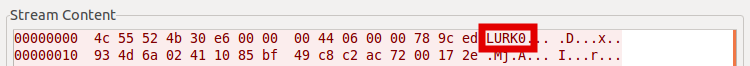

Gh0st RAT es un Troyano de Acceso Remoto (RAT por sus siglas en inglés) bastante utilizado por los cibercriminales para llevar adelante numerosas campañas dirigidas de operaciones de crimeware. En la muestra que analizamos, habían muy poca detecciones entre nuestros usuarios, tan solo dos en China. Tras un rápido análisis dinámico, vimos que la “palabra mágica” utilizada en las comunicaciones de red era “LURK0″, en lugar del famoso “Gh0st”, palabra que ya ha sido usada contra grupos tibetanos en el pasado.

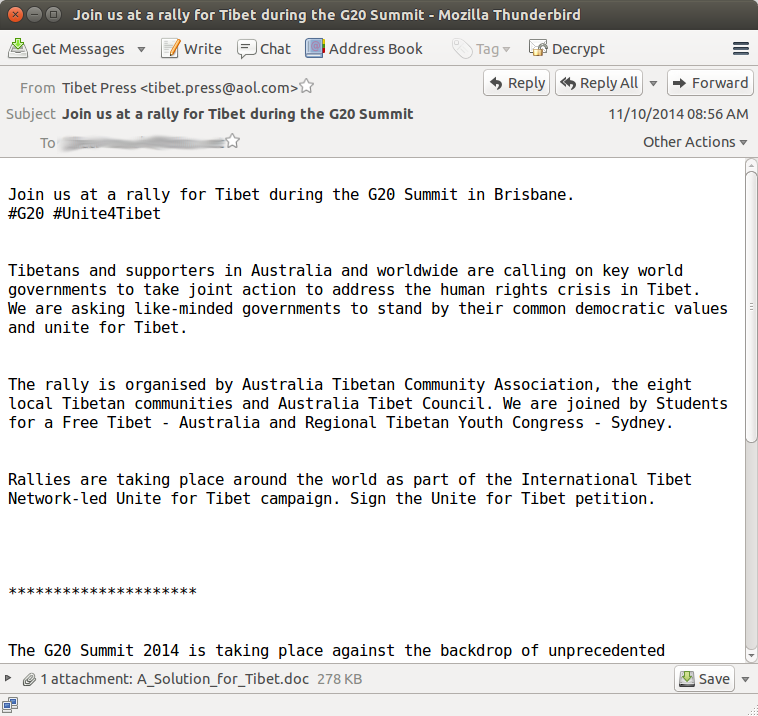

Investigando un poco más, fuimos capaces de recuperar en VirusTotal un correo electrónico utilizado para propagar esta amenaza.

Se trata de un típico caso de phishing donde el cibercriminal intenta atraer al usuario para que abra el archivo adjunto infectado, usando como excusa un evento organizado por el Consejo Tibetano de Australia. De hecho, el texto del correo electrónico fue tomado directamente del sitio web de dicha organización. Este correo supuestamente fue enviado a la Administración Tibetana de Europa Central.

Tras su análisis, el documento de Word titulado “A_Solution_for_Tibet.doc” explota CVE-2012-0158, una vieja vulnerabilidad que todavía es utilizada por delincuentes con el objetivo de comprometer sistemas alrededor del mundo. Si el documento se abre, intentará instalar Gh0st RAT en la siguiente carpeta (en caso de tratarse un sistema WinXP): Documents and Settings/Administrator/Application Data/Micbt.

Una vez instalado, el Troyano de Acceso Remoto intentará conectarse con los siguientes dominios:

imbss.in

vicp.cc

Un dato interesante es que el segundo dominio ya había sido utilizado en ataques dirigidos.

A pesar de no contar con suficiente información para saber a quién atribuírselo, este ataque tiene diversos elementos que son vistos normalmente en ataques dirigidos y, debido a que estos ataques son bastante comunes hoy en día, es importante aplicar ciertas medidas de seguridad. Es importante evitar abrir adjuntos de correos electrónicos enviados por remitentes desconocidos (y sospechar de ficheros adjuntos no solicitados enviado por remitentes conocidos) y además tener actualizadas las aplicaciones y el sistema operativo.

Los miembros de ONGs con una agenda política han sido objetivo de ataques en el pasado y seguramente sigan sufriendo este tipo de embates en el futuro. Este tipo de actores definitivamente deben ser cautos al recibir este tipo de correos, especialmente cuando se tratan de tópicos populares o noticias destacadas.

Información del ataque:

Correo electrónico

Remitente: Tibet Press <tibet.press@aol.com>

Asunto: Join us at a rally for Tibet during the G20 Summit (Únete a nosotros en el evento por el Tíbet durante el G20 Summit)

Documento de Word

Nombre: A_Solution_for_Tibet.doc

SHA1: b16900da71052b4acf4afb8b1b230d500c99460a

Remitente: Tibet Press <tibet.press@aol.com>

Win32/Farfli

Instalado en Documents and Settings/Administrator/Application Data/Micbt en sistemas WinXP

Nombre del archivo: RasTls.exe

SHA1: 4ead7c11f81b101555b27a14e00ecdf7baa7d42f

Dominios contactados:

imbss.in

vicp.cc

Créditos imagenes: ©McKay Savage/Flickr

Autor ESET Research, ESET