Cuando estamos ya cerca de cerrar el año y echamos la vista atrás pensando en los clásicos resúmenes de amenazas, hay que reconocer que 2017 ha sido un año movido en lo que respecta al malware. Probablemente, la mayoría de usuarios se queden con ataques tan mediáticos como lo fueron WannaCry, NotPetya o el reciente BadRabbit, a pesar de que ha habido muchos más y que han causado incluso más daños.

Ataques desde sitios de confianza

No obstante, desde el punto de vista de un laboratorio antivirus nos gusta observar las técnicas de ataque utilizadas, más que las amenazas concretas en sí mismas. Precisamente, durante 2017 hemos observado preocupados que tanto en los ataques ya mencionados como en otros se han estado utilizando lo que se conoce como “terceros de confianza” a modo de vector de ataque. Es decir, se han usado webs y servicios legítimos para propagar amenazas tanto en ataques masivos como en otros dirigidos.

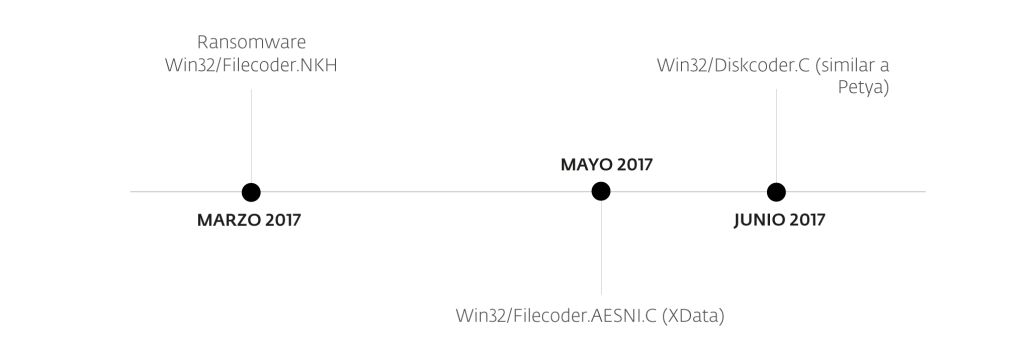

Pongamos como ejemplo a alguno de los ataques más mediáticos ya mencionados. En el caso de NotPetya, el extenso análisis realizado por ESET demostró una relación entre el grupo Telebots (relacionado con otros ataques en Ucrania como el que dejó sin luz a decenas de miles de personas a finales de diciembre de 2015) tanto con este como con otros ataques anteriores.

Linea temporal de ataques ejecutados por el grupo Telebots durante la primera mitad de 2017

El principal logro de NotPetya fue haber conseguido infectar los sistemas de miles de empresas gracias a utilizar el sistema de actualizaciones de una aplicación de contabilidad legítima, enviando una actualización maliciosa que se aplicó automáticamente y que permitió descargar el malware sin interacción alguna de las víctimas.

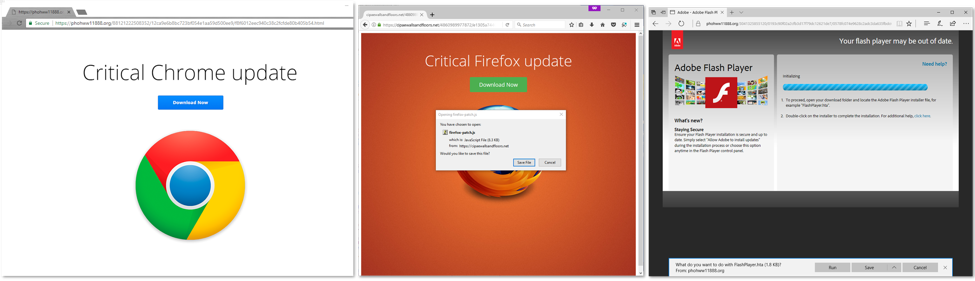

Si repasamos el análisis de BadRabbit vemos que, además de compartir una porción de código con NotPetya, también hace uso de webs legítimas para propagar su carga maliciosa. En este caso se camufló el malware como una falsa actualización de Flash Player que se mostraba en varias webs de noticias, lo que hizo que muchos la descargaran y ejecutaran en su sistema sin sospechar nada.

Entidades financieras como objetivo

Dentro de los afectados, hay un sector empresarial que ha estado en el punto de mira de los delincuentes desde hace unos años. Este sector no es otro que el bancario, y hemos visto cómo se han multiplicado los esfuerzos por atacar de forma efectiva tanto a los clientes que utilizan sus servicios online como a las propias entidades bancarias, y a los sistemas que se usan para realizar transferencias de dinero interbancarias.

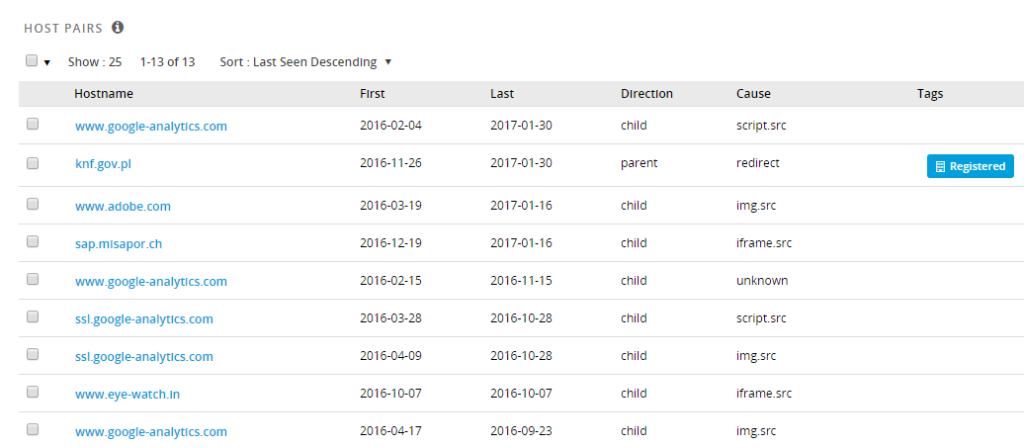

Uno de los ataques más ingeniosos fue el que conocimos a principios de año, el cual tenía nada menos que a la agencia polaca de regulación del sector financiero como involuntaria protagonista de este ataque. Durante varios meses, esta web oficial, visitada a menudo por empleados de todas las entidades financieras polacas, estuvo comprometida, y contenía enlaces externos controlados por los atacantes con código malicioso.

Enlaces externos a los que se accedía desde la web del knf.gov.pl. Fuente

De esta forma, los delincuentes consiguieron acceder a las redes internas de, al menos, 20 entidades financieras polacas, pudiendo robar información o preparar ataques futuros utilizando, por ejemplo, el sistema SWIFT para transferir millones de euros a cuentas controladas por ellos mismos.

Ataques a usuarios finales

Pero no todos los ataques de este tipo tienen a empresas como objetivo. Los usuarios de a pie llevamos tiempo viendo cómo se utilizan webs legítimas comprometidas por los delincuentes para propagar todo tipo de malware. Es cada vez más común ver que se están usando las redes publicitarias que muestran anuncios en webs con un alto tráfico para descargar malware, y durante 2017 esta tendencia no solo ha aumentado, sino que también se ha diversificado.

En años anteriores habíamos visto que los delincuentes habían utilizado este vector de ataque modificando el código fuente de las páginas web para insertar enlaces a una web de anuncios de terceros (desde donde ejecutar un exploit para aprovechar vulnerabilidades de Flash conocidas), o bien directamente incluir la descarga de un código Javascript malicioso incrustado en la web.

En ambos casos se afectó a conocidas páginas de contenido para adultos como son Redtube y xHamster, algo que hemos visto repetirse de nuevo recientemente en la web Pornhub. En esta ocasión, los atacantes explotaron Traffic Junky, la red publicitaria que gestiona los anuncios en PornHub, para que una vez el usuario accedía a esta web con Google Chrome, Firefox o Internet Explorer / Edge, redireccionarlo a otro dominio desde donde se ejecutaba código JavaScript ofuscado, idéntico al usado en kits de exploit como Neutrino con la finalidad de instalar el troyano Kovter en el sistema.

Ejemplo de las pantallas mostradas en los diferentes navegadores. Fuente: ProofPoint

Los usuarios tampoco pueden relajarse al utilizar servicios de streaming de música y vídeo. El año pasado vimos cómo se podían lanzar anuncios maliciosos mientras estábamos disfrutando de Spotify con una cuenta gratuita, algo que podía llevar a ejecutar teóricamente código malicioso en nuestro sistema.

Esta misma semana hemos sabido que el popular servicio de streaming de anime Crunchy Roll estuvo comprometido durante unas horas el pasado sábado 4 de noviembre, y desde su web oficial se ofrecía la descarga de un supuesto reproductor multimedia para ver las series que había sido modificado para incluir funcionalidades de puerta trasera utilizando el conocido framework Metasploit.

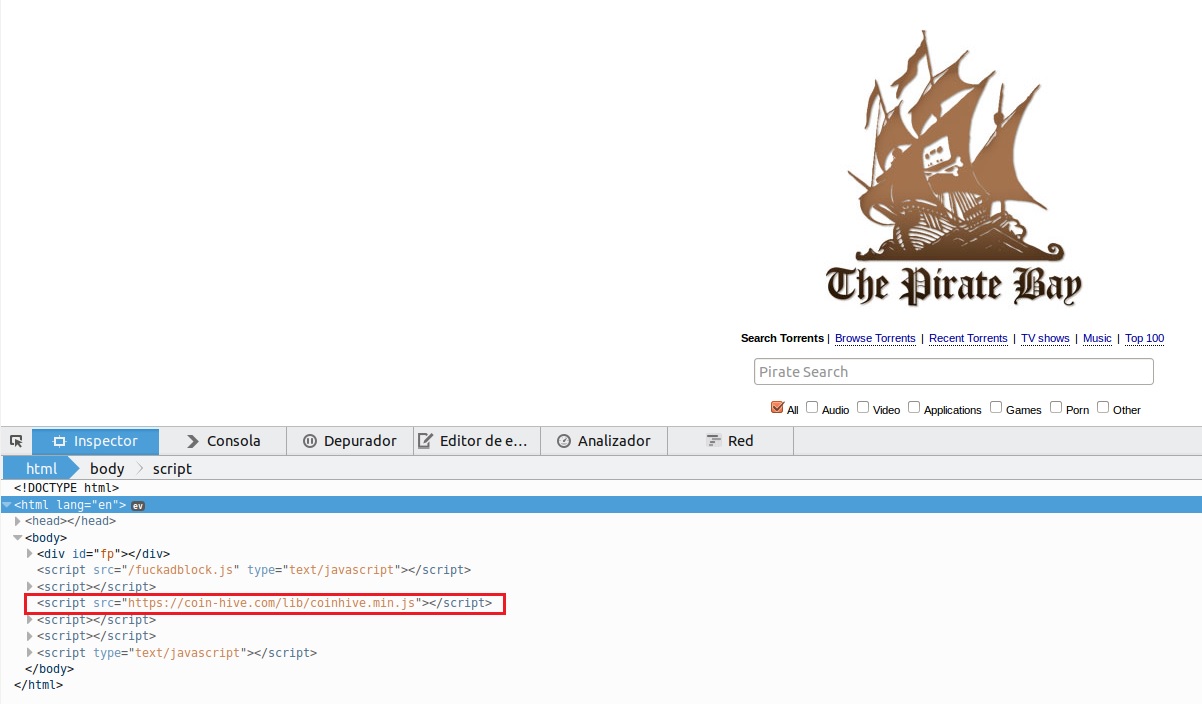

Por si fuera poco, cada vez se detectan más sitios que, de forma involuntaria o siendo plenamente conscientes de ello, ejecutan código para minar criptodivisas aprovechando los recursos de sus visitantes y sin pedirles consentimiento. Esta actividad ya está siendo detectada por numerosos motores antivirus, pero es preocupante el crecimiento exponencial que está teniendo entre muchas webs que lo ven como una forma más efectiva de obtener ingresos que a través de la publicidad online tradicional.

Página principal de The Pirate Bay con el código JavaScript encargado del minado

Conclusión

Como acabamos de comprobar, los sitios “seguros y de confianza” cada vez son más escasos. La regla de aplicar el sentido común y visitar solo aquellas webs que nos transmitan confianza o que sean visitadas por millones de usuarios hace tiempo que dejó de ser válida, y esto hace que debamos aplicar nuevas medidas de seguridad en todos aquellos dispositivos que utilicemos para navegar.