Nuestro compañero Jean-Ian Boutin, investigador en los laboratorios de ESET, ha publicado un interesante artículo sobre una nueva amenaza dirigida a infectar ordenadores en Pakistán, aunque también se incluyen otros países, entre ellos España. A continuación ofrecemos una traducción y adaptación del texto original.

En los últimos meses hemos analizado una campaña de ataques dirigidos que intentó robar información confidencial de diferentes organizaciones de todo el mundo, pero especialmente en Pakistán. Durante el transcurso de nuestras investigaciones descubrimos varias pistas que indicaban que esta amenaza tenía su origen en India y ha estado activa durante dos años por lo menos. Nuestra investigación empezó con un certificado de firma de código y un exploit, ampliándose el alcance de la investigación desde entonces.

Certificado de firma de código

Para realizar parte de esta campaña de ataques se utilizó un certificado de firma de código para poder firmar archivos ejecutables y mejorar su potencial para propagarse. Este certificado fue otorgado a finales de 2011 a una empresa India llamada Technical and Comercial Consulting Pvt. Ltd., con sede en Nueva Delhi.

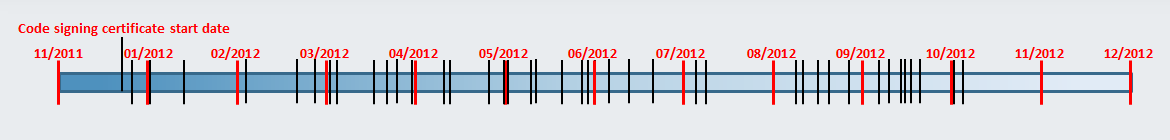

Cuando empezamos nuestra investigación comprobamos que el certificado había sido retirado para aquellos archivos firmados después del 31 de marzo de 2012. Contactamos con VeriSign con pruebas de que este certificado había sido usado de forma maliciosa desde que fue generado y este se retiró de forma rápida e incondicional. En total, encontramos más de 70 ejecutables maliciosos que habían sido firmados usando este certificado. Debido a que cada muestra firmada viene con una marca de tiempo autorizada, nos es posible dibujar una línea temporal que representa cuándo fueron producidos estos archivos.

Imagen 1: línea temporal de las fechas de firmado. Las líneas negras representan la fecha de firma de una muestra.

A partir de la información recopilada descubrimos que los atacantes se encontraban firmando códigos maliciosos de forma activa desde marzo hasta junio de 2012. Así pues, hay un hueco en la línea temporal desde principios de julio hasta principios de agosto de 2012. Posteriormente vimos un pico en el uso de certificados (aunque este ya había sido retirado) en agosto y septiembre de 2012. Hay varias posibles explicaciones acerca de por qué hay un hueco durante el verano de 2012, pero es probable que sea debido a que tanto los atacantes como sus objetivos estuviesen de vacaciones.

A pesar de que la investigación comenzó con este certificado de firma de código, luego descubrimos varias muestras similares sin firmar que fueron usados en esta campaña. Algunos de ellos fueron recopilados en fechas tan lejanas como comienzos de 2011.

Documentos señuelo y descargadores de malware

El primer vector de infección que vimos usaba la famosa vulnerabilidad CVE-2012-0158. Esta vulnerabilidad puede ser explotada aprovechando un documento de Microsoft Office especialmente modificado y permite la ejecución de código arbitrario. En el caso que analizamos se ejecutaba un shellcode en dos fases cuando el usuario abría un documento RTF. Primero el shellcode envía información sobre el sistema al dominio feds.comule.com y luego descarga un binario malicioso desde digitalapp.org.

El otro vector de infección que encontramos usaba ficheros PE camuflados como documentos de Microsoft Word o PDF, siendo distribuidos mayoritariamente por email. Cuando el usuario ejecuta el archivo el programa malicioso descarga y ejecuta archivos maliciosos adicionales (hablaremos de esos ejecutables más adelante). Para evitar cualquier sospecha por parte de la víctima se muestra al usuario un señuelo en forma de documento Word. Hemos identificado varios documentos diferentes con diferentes temáticas.

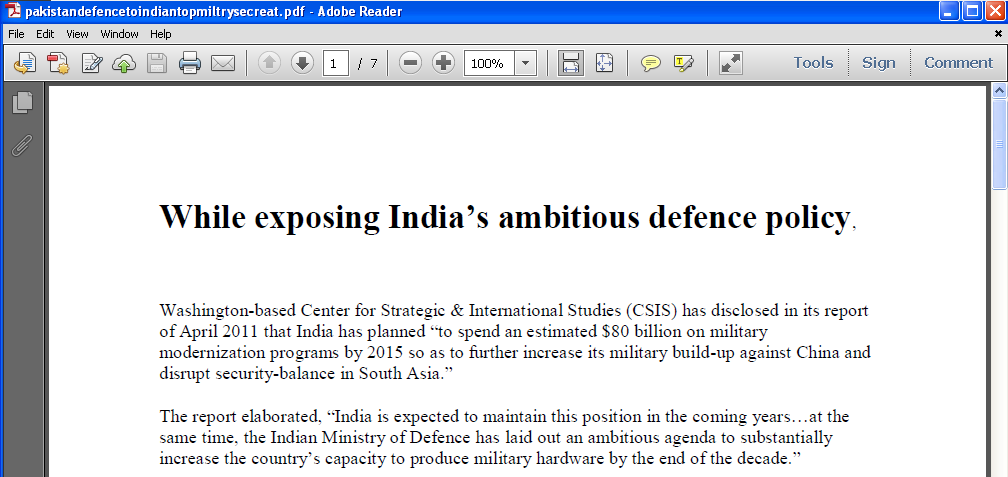

Una de esas temáticas eran las fuerzas armadas de la India. No contamos con información interna que nos pueda decir que organizaciones o individuos eran los objetivos de estos ficheros. No obstante, basándonos en nuestras métricas de detección, asumimos que tanto algunas personas como instituciones de Pakistán fueron considerados como objetivos.

El texto en el primer documento parece ser un la unión de información de varias fuentes. El falso documento PDF fue entregado mediante un archivo autoextraíble llamado “pakistandefencetoindiantopmiltrysecreat.exe”:

Este otro documento PDF fue entregado mediante un ejecutable llamado “pakterrisiomforindian.exe”:

En este caso, el texto proviene del blog de Defensa Asiática, un blog que agrega noticias sobre ejércitos de Asia. Nuestros datos telemétricos muestran que este fichero fue observado por primera vez en agosto de 2011 en un sistema de Pakistán.

Payloads

Encontramos varios tipos diferentes de payloads instalados por los descargadores de malware, todos ellos orientados a robar datos desde un ordenador infectado y enviarlos a los servidores de los atacantes. La siguiente tabla agrupa los ejecutables en diferentes familias y detalla sus características generales.

|

Categoría |

Descripción |

| Descargador | Descarga los ejecutables desde centros de mando y control y los ejecuta. |

| Extractor de documentos | Busca y roba documentos (csv, pdf, doc, docx, xlsx, etc) encontrados en la papelera de reciclaje y en la carpeta “Mis Documentos”. |

| Recopilador de información del sistema | Envía información sobre el sistema infectado al centro de mando y control usando peticiones GET. Utiliza WMI para reunir información sobre el sistema infectado como: antivirus instalado en la máquina, versión del SO, presencia de archivos a robar, etc. |

| Keylogger | Registra las pulsaciones del teclado y envía el registro al servidor del atacante utilizando peticiones POST. |

| Captura de pantalla | Realiza una captura de pantalla del escritorio y lo envía al centro de mando y control. |

| Terminal de conexión remota | Intenta conectarse de forma continua a una dirección IP establecida y permite que el atacante abra una consola de comandos de forma remota. |

| Herramientas públicas | Encontramos dos herramientas públicas (WebPassView y MailPassView) de NirSoft firmadas con el certificado malicioso. Estas herramientas legítimas pueden ser usadas para recuperar contraseñas usadas en clientes de correo o almacenadas en los navegadores. |

| Autoreplicación usando medios extraíbles | Monitoriza cúando se introduce un medio extraíble en el sistema y copia en ellos diferentes ficheros con malware. Intenta engañar al usuario para que ejecute uno de los ficheros copiados renombrándolo con el nombre de una carpeta existente y ocultando esta última. |

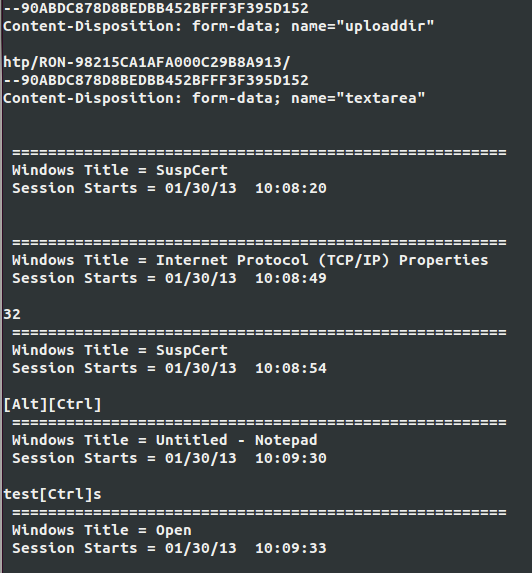

La información robada de un ordenador infectado se sube a un servidor del atacante sin cifrar. La decisión de no utilizar cifrado es desconcertante, considerando que añadir un cifrado básico es algo realmente sencillo y proporciona una ofuscación adicional a la operación. La imagen a continuación muestra un registro típico del keylogger:

Los logs son muy detallados y muestran la ventana activa, los caracteres que se han pulsado y las teclas especiales entre corchetes. Dado que estos registros se envían sin cifrado alguno es fácil detectar la presencia de un ordenador infectado en la red examinando el tráfico de red HTTP.

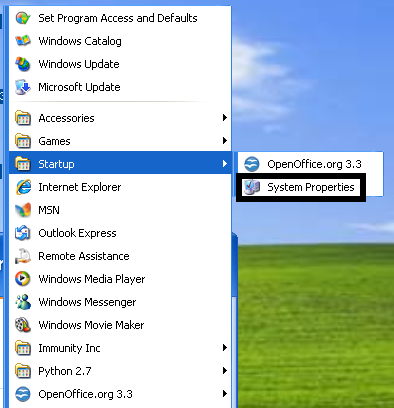

En términos de persistencia, muchos de los ejecutables que hemos analizado añaden una entrada en el menú de Inicio de Windows con un nombre engañoso. La captura que mostramos a continuación muestra un ejemplo de esto:

A pesar de que esta técnica permite a los diferentes componentes de esta amenaza ser iniciados tras cada reinicio del sistema, no puede ser considerada como de ofuscación. Debido a que los ataques dirigidos suelen permanecer ocultos durante tanto tiempo como sea posible, nos sorprendimos al ver la técnica utilizada en este caso.

Infraestructura del centro de mando y control

Muchos de los ejecutables analizados contienen una URL desde la cual se descargan componentes adicionales o a la que se envían los archivos robados desde un sistema infectado. En ocasiones, la URL el centro de mando y control aparece sin cifrar en el ejecutable. Otras veces, se encuentra codificado de forma trivial utilizando una sencilla rotación de un carácter (ROT-1), tal y como se observa a continuación:

“gjmftbttpdjbuf/ofu” encrypted to “filesassociate.net”

Hemos descubierto más de 20 dominios relacionados con esta campaña. A pesar de que algunos aún mostraban un registro de DNS activos, la mayoría de ellos no resolvían una dirección IP. Usando datos históricos de estos dominios fuimos capaces de descubrir dónde se alojaban estos sitios. Resulta que casi un tercio de estos dominios se encontraban alojados por OVH. Este servicio de hosting web tiene fama de alojar algunos sitios con malware y spam. En un reciente informe de HOSTExploit fue colocado en la posición número 5 de 50 por la concentración de actividad maliciosa servida desde un Sistema Autónomo.

La mayoría de los nombres de dominio son muy parecidos a los de sitios web reales o a nombres de empresas. Esta es una táctica común que intenta ocultar la verdadera finalidad del centro de mando y control. Dos ejemplos serían “wearwellgarments.eu” y “secuina.com”. Los ejemplos anteriores son muy parecidos a la web real conocida como “wearwellgarments.com” y a la conocida empresa de seguridad Secunia.

Orígenes de los ficheros maliciosos

Analizar esta campaña nos permitió identificar unos cuantos indicadores clave que apuntaban al origen geográfico de estos archivos maliciosos. Creemos que todos ellos provienen de India. Para empezar, el certificado de firma de código fue generado por una empresa India. Adicionalmente, todas las fechas de las firmas de los ejecutables son entre las 5:36 y las 13:45 UTC, lo que concuerda con los turnos de trabajo de 8 horas que se encuentran entre las 10:06 y las 19:15 en la hora estándar local de la India. Esto puede parecer algo tarde pero, considerando que la firma del ejecutables es el último paso en su desarrollo, es muy probable que los autores de este malware estuviesen viviendo en esta zona horaria.

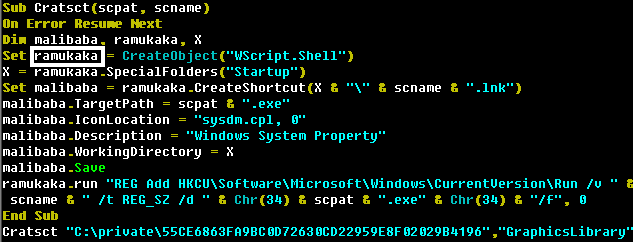

También encontramos varias cadenas en los binarios que están relacionadas con la cultura hindú. En varios scripts se utiliza una variable llamada ramukaka:

Ramu Kaka es el típico sirviente doméstico al estilo de Bollywood. Considerando que esta variable es responsable de conseguir la permanencia en el sistema, esta definición está bastante acorde.

El argumento más revelador lo encontramos en nuestros datos telemétricos. Encontramos que muchas de las variantes de malware ligadas a esta campaña aparecieron en la misma ubicación a lo largo de un periodo de tiempo muy corto. Cada variante solo contaba con diferencias mínimas de otras anteriores, sugiriendo fuertemente un intento por parte del creador de malware para evadir la detección por parte de nuestros productos. Estos ficheros aparecieron en la misma región de India.

Estadísticas de la infección

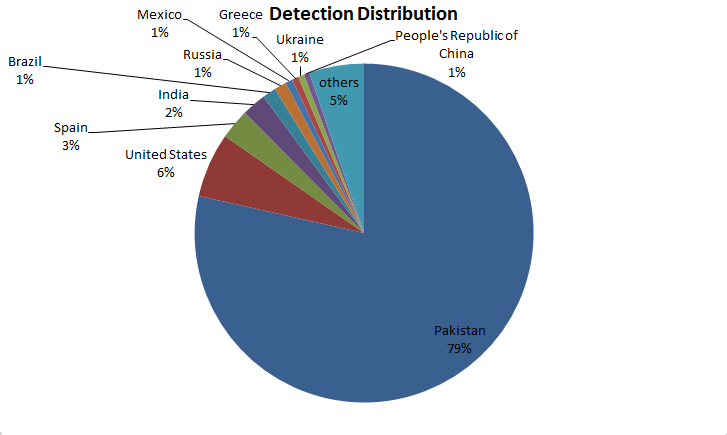

Nuestros datos telemétricos muestran que Pakistán se encuentra fuertemente afectado por esta campaña. El siguiente gráfico muestra la distribución de las detecciones que hemos observado para todos los archivos maliciosos que hemos relacionado con esta campaña en los últimos dos años.

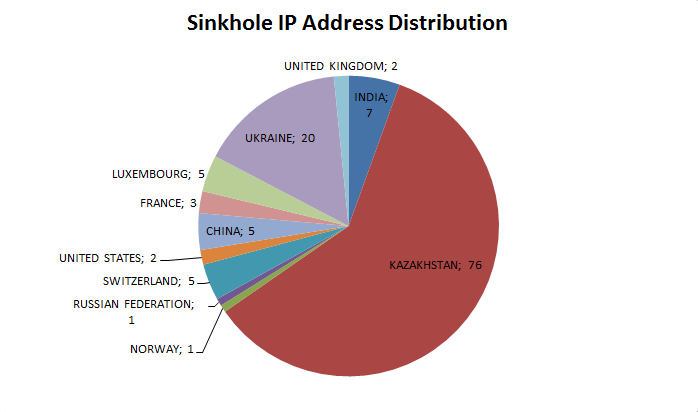

Gracias a la captura de información realizada desde tres nombres de dominio utilizados por esta campaña también fuimos capaces de recopilar estadísticas de la localización geográfica de los hosts infectados.

Tal y como se puede observar, la distribución regional presentada en los anteriores gráficos es muy diferente. Ucrania y Kazajistán reúnen tres cuartas partes de las direcciones IP observadas durante la operación de captura de información. Esta diferencia puede explicarse por la posibilidad de que los dominios únicos son solo para suboperaciones específicas de esta campaña. Si este fuera el caso, la información recopilada que estamos viendo sería solo una visión muy parcial de toda la campaña.

Conclusión

Este artículo ha examinado la evidencia de una campaña de ataques dirigidos de largo alcance y con diferentes objetivos en todo el mundo. Nuestro análisis indica que toda la campaña se originó en India. A pesar de que hemos visto infecciones en todo el mundo, parece que el objetivo principal es Pakistán. Los ataques dirigidos son demasiado comunes estos días pero este es ciertamente destacable por su fallo a la hora de utilizar herramientas avanzadas para realizar sus ataques. La ofuscación de las cadenas de texto usando una rotación de caracteres simple (un simple cifrado de cambio de letra), la no utilización de cifrado en la comunicación de red, la permanencia en el sistema conseguida mediante el menú de Inicio y el uso de herramientas existentes de acceso público para recopilar información de los sistemas infectados demuestran que los atacantes no realizaron muchos esfuerzos para ocultar su rastro. Por otro lado, probablemente no necesitaron utilizar técnicas de ofuscación porque los métodos sencillos siguen funcionando.

Hashes SHA1

CVE-2012-0158 RTF Document: 3b1d9d65159bea24ab1060e5603f9e3c2d38d08d

pakterrisiomforindian.exe: d859f1cf99049f89258c1faa59dcd97f587e45ac

pakistandefencetoindiantopmiltrysecreat.exe: 1db89237ef786c7f22a8d4cd7eccda8f6286a6de

Downloader: 08ce405f0a0277de355454862b164ffd94a7ea36

Document uploader: DB22E7DEA0C1CAF203072693485DE4E4FD2CB56A

System information gathering: 0D610F3F51750EADCF426E10E6DE5313605400FA

Keylogger: AE7B9CFB10CD65B98C59DC012D6726B66BE92897

Screenshot: A0DD0B8FD0C98E917BFDC96182088CAB5505CCD2

Connect-back shell: 09D4ECA67B1D071E57C5951D97FE9DD9C62F1580

Self-replication through removable drives: 20A29D1F89C07BAFBB4C61CE208531D68125C8E

Nombres de las amenazas

A continuación mostramos los nombres según ESET de las amenazas relacionadas con este caso:

Win32/Agent.NLD worm

Win32/Spy.Agent.NZD trojan

Win32/Spy.Agent.OBF trojan

Win32/Spy.Agent.OBV trojan

Win32/Spy.KeyLogger.NZL trojan

Win32/Spy.KeyLogger.NZN trojan

Win32/Spy.VB.NOF trojan

Win32/Spy.VB.NRP trojan

Win32/TrojanDownloader.Agent.RNT trojan

Win32/TrojanDownloader.Agent.RNV trojan

Win32/TrojanDownloader.Agent.RNW trojan

Win32/VB.NTC trojan

Win32/VB.NVM trojan

Win32/VB.NWB trojan

Win32/VB.QPK trojan

Win32/VB.QTV trojan

Win32/VB.QTY trojan

Win32/Spy.Agent.NVL trojan

Win32/Spy.Agent.OAZ trojan