Aunque durante las últimas semanas muchos delincuentes estén aprovechando el coronavirus como tema principal para realizar sus ataques, esto no significa que otras amenazas hayan desaparecido. De hecho, durante los últimos días hemos visto un incremento en los casos de phishing orientados a los usuarios de servicios de banca online de varias entidades que operan en España.

SMS como vector de ataque

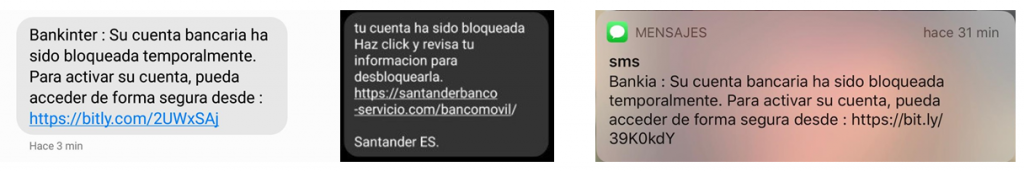

Las campañas más recientes que se han observado empezaron el pasado jueves 2 de abril con un mensaje SMS enviado a varios usuarios haciéndose pasar por la entidad Bankinter, en el que se indicaba que su cuenta bancaria había sido bloqueada temporalmente. Este tipo de mensajes los hemos visto repitiéndose en días posteriores pero cambiando la entidad bancaria a Bankia y Santander.

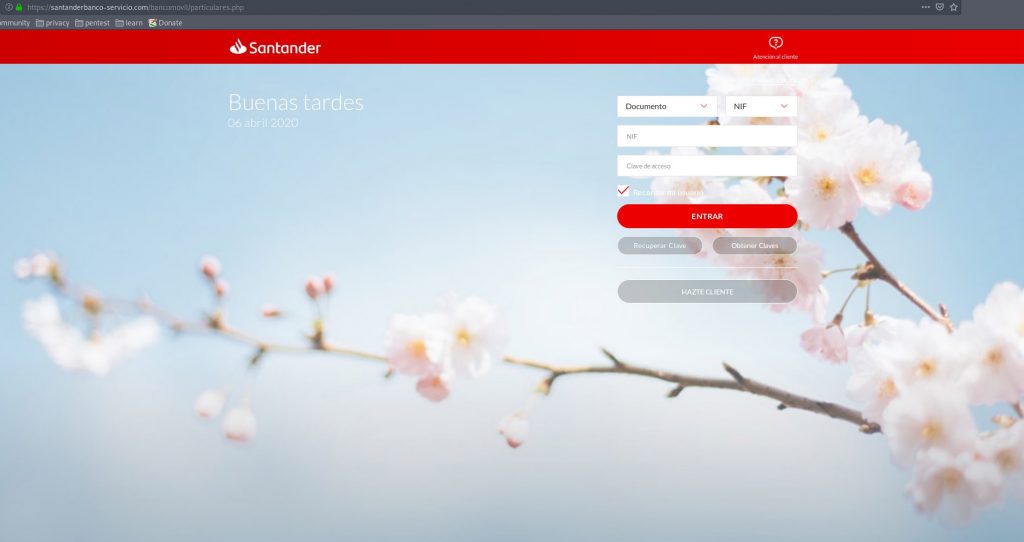

En este artículo nos vamos a centrar en la campaña más reciente en el momento de escribir estas líneas, la cual se inició el lunes 6 de abril a primera hora de la mañana y que tenía como objetivo a clientes del banco Santander. En el caso de que el usuario que recibió el mensaje SMS en su dispositivo móvil pulsase sobre el enlace correspondiente, accedería a una web que podría pasar a primera vista por una web legítima, a menos que nos fijemos en los detalles.

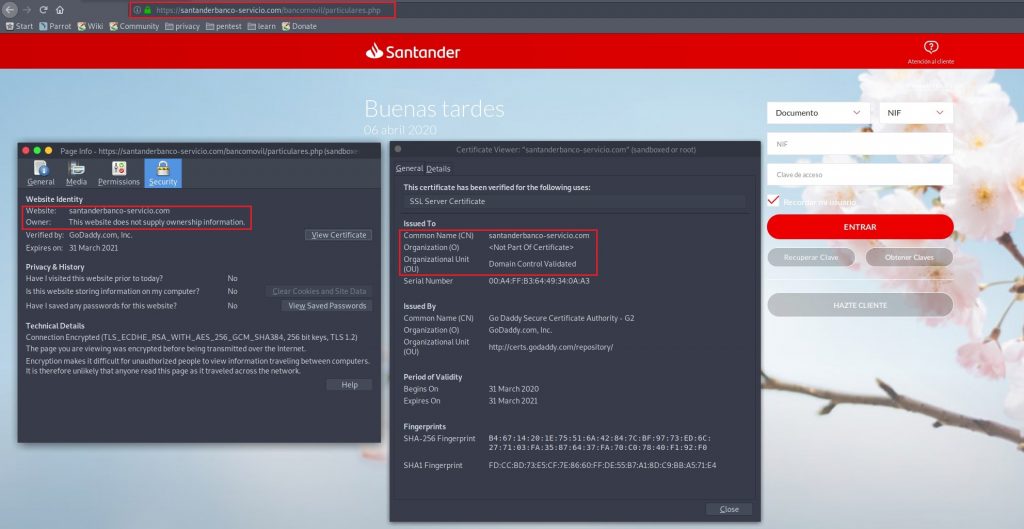

Para empezar, el diseño de la web es diferente a la original que el banco Santander tiene para acceder a su zona de clientes. No obstante, el diseño está bastante bien realizado y podría ser confundido por uno legítimo. Lo que nos debería preocupar es que esta web de phishing (como muchas de las que se generan desde hace tiempo) presenta un certificado válido, algo que muchos usuarios interpretan como que la web es segura cuando en realidad solo garantiza que la comunicación que estamos realizando con esa página es segura, no que el contenido de la misma lo sea o que los datos que introduzcamos en ella se encuentren seguros.

Robando los datos

En el caso del phishing al banco Santander analizado, curiosamente los delincuentes no buscan obtener los datos de la tarjeta de crédito, sino las credenciales de acceso a la banca online de la víctima. No obstante, a lo largo de los últimos años las entidades bancarias han ido añadiendo medidas de seguridad adicionales para tratar de dificultar este tipo de delitos, aunque, como vamos a ver, los delincuentes tampoco han dejado de innovar.

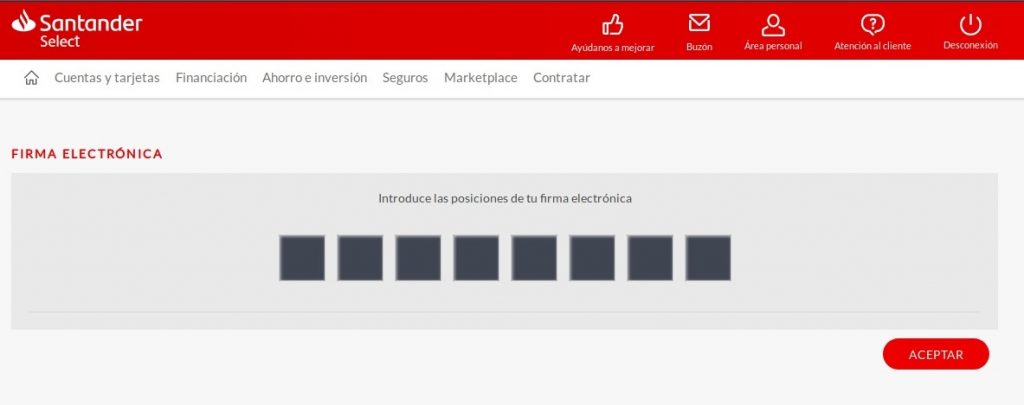

Tras conseguir que la víctima haya introducido su número de documento de identificación y la clave de acceso, los delincuentes muestran una nueva página donde se solicita los caracteres de la firma electrónica. Esta firma es una medida de seguridad que varias entidades bancarias han adoptado, y que consiste en una palabra de seguridad de la cual se solicitan algunos caracteres ubicados en ciertas posiciones cada vez que se vaya a realizar alguna transferencia.

En este caso, los delincuentes solicitan todos los caracteres de esta firma electrónica para, una vez han accedido a la cuenta de la víctima, proporcionarlos a la entidad cuando esta se los solicite a la hora de robar el dinero de la cuenta corriente. Pero, aun contando con todos los caracteres de esta firma electrónica, todavía queda otra capa de seguridad que los delincuentes deben sortear.

Estamos hablando del doble factor de autenticación en forma de un mensaje SMS con un código temporal de un solo uso que el usuario recibe en su dispositivo móvil para confirmar la transferencia bancaria. Para obtener ese código, los criminales detrás de esta campaña no se han complicado y primero solicitan el número de teléfono donde se enviará este SMS, algo que no debería hacer falta, puesto que el banco ya lo tiene registrado, y que nos debería hacer sospechar.

Con toda la información obtenida hasta el momento y solo faltando el código enviado por SMS para consumar el robo de dinero desde la cuenta de la víctima, es lógico pensar que la siguiente ventana mostrada en esta web falsa de phishing sea precisamente para solicitar ese código. Con él, los delincuentes ya pueden autorizar la transferencia y meterse en el bolsillo la cantidad que hayan querido robar de la cuenta de la víctima.

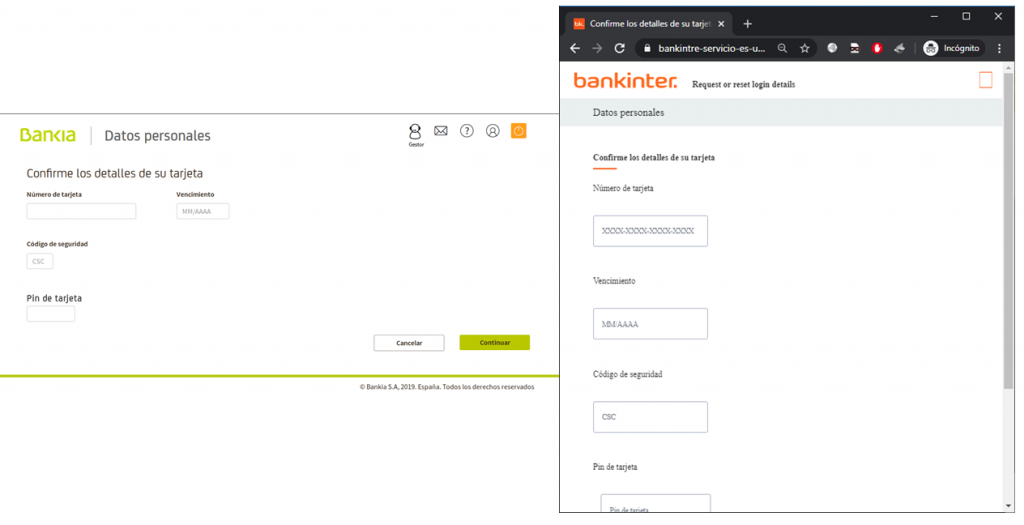

Como ya hemos dicho, esta campaña de phishing contra usuarios del banco Santander se ha centrado en robar las credenciales de acceso a la banca online para realizar transferencias desde las cuentas de las víctimas. Esto representa un cambio con respecto a los datos que habíamos visto en días anteriores y que tenían a usuarios de Bankinter y Bankia como objetivos. En estos casos, los delincuentes buscaban obtener los datos de las tarjetas de crédito, tal y como podemos ver en las capturas a continuación.

El porqué de este cambio es difícil de explicar. Es probable que se trate de grupos criminales diferentes o de un cambio de estrategia para ver cuál les resulta más beneficiosa.

Revisando la web sospechosa

Como hemos dicho al empezar el análisis de este caso de phishing, un usuario poco entrenado puede caer fácilmente en la trampa preparada por los delincuentes. Por ese motivo, vamos a revisar qué puntos clave nos pueden hacer sospechar de que estamos ante una web fraudulenta.

El primer punto a considerar es que, salvo en contadísimas excepciones, una entidad bancaria no contactará con nosotros para ofrecernos un enlace sobre el que pulsar para entrar a su web. Siempre debemos acceder introduciendo nosotros mismos la dirección web de la entidad bancaria en el navegador, e incluso en alertas como la recibida por SMS siempre es recomendable llamar antes a la entidad bancaria para comprobar si ese aviso lo han lanzado ellos.

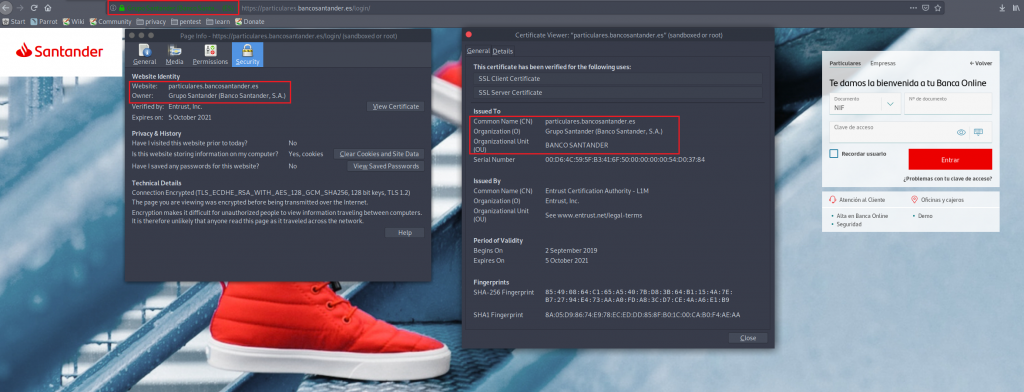

En el caso del phishing al banco Santander podemos observar que, si bien la web tiene un diseño bastante bien hecho y cuenta con un certificado válido, este no se corresponde con la entidad financiera. Si revisamos la web legítima del banco Santander veremos como, además del candado, aparece también en verde el nombre de la entidad bancaria. Lo mismo sucede si revisamos el certificado, donde el banco Santander aparece como propietario del mismo, algo que en la web de phishing no sucede.

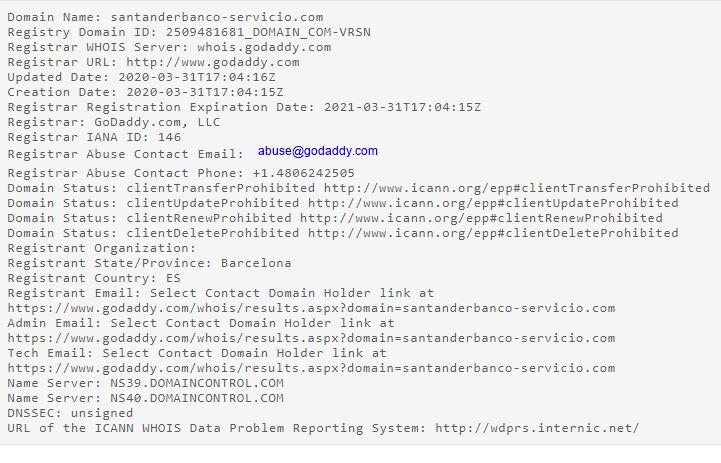

Además, si revisamos el registro del dominio utilizado por los delincuentes para alojar esta web de phishing vemos como este fue registrado el pasado 31 de marzo, lo que demuestra que se ha preparado recientemente para lanzar la campaña durante estos días. Como dato interesante, vemos que la persona que lo registró al parecer lo hizo desde España, concretamente desde Barcelona.

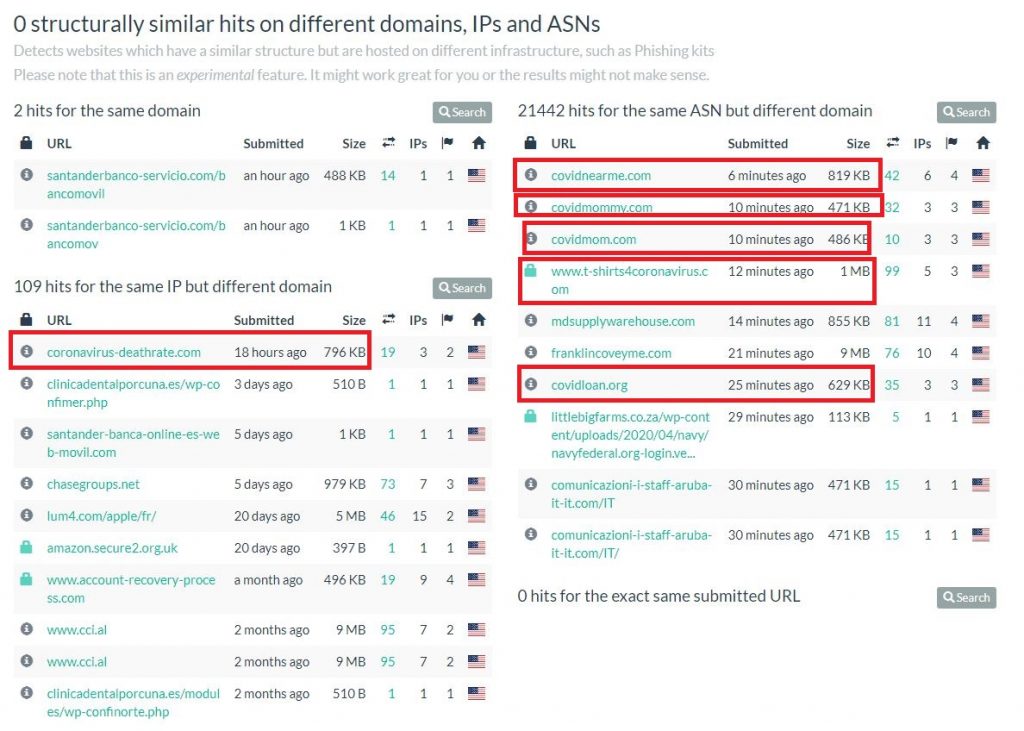

Ya como dato adicional que puede resultar útil para vincular esta campaña con otra, si revisamos en un servicio como URLscan.io la reputación de esta web, veremos como no solo se marca como fraudulenta (algo que nuestro navegador también es probable que detecte), sino que tanto en la misma IP como en el ASN al que pertenece se han estado publicando dominios relacionados con la temática del coronavirus recientemente.

Esto demuestra que los delincuentes están diversificando sus campañas para conseguir el máximo de víctimas posible, usando para ello campañas temporales como las relacionadas con el coronavirus y otras más clásicas como el phishing bancario.

Conclusión

Viendo la evolución de este tipo de campañas durante estos últimos días, no sería de extrañar que veamos otras próximamente dirigidas a usuarios de otras entidades bancarias, por lo que conviene estar alerta y tomar las debidas precauciones. Tanto los navegadores como las soluciones de seguridad incorporan desde hace tiempo módulos antiphishing e incluso un navegador seguro para realizar operaciones financieras, por lo que es recomendable tenerlos activados y estar atentos ante posibles engaños de este tipo.