Cuando se trata de elegir un asunto con el cual llamar la atención a las posibles víctimas, los delincuentes saben que todo lo relacionado con el dinero es una apuesta segura. Por ese motivo, no es de extrañar que suplanten la identidad de entidades bancarias, todo tipo de empresas o incluso de organismos oficiales como la Agencia Tributaria Española, tal y como ha vuelto a suceder en los últimos días.

Aviso de notificación

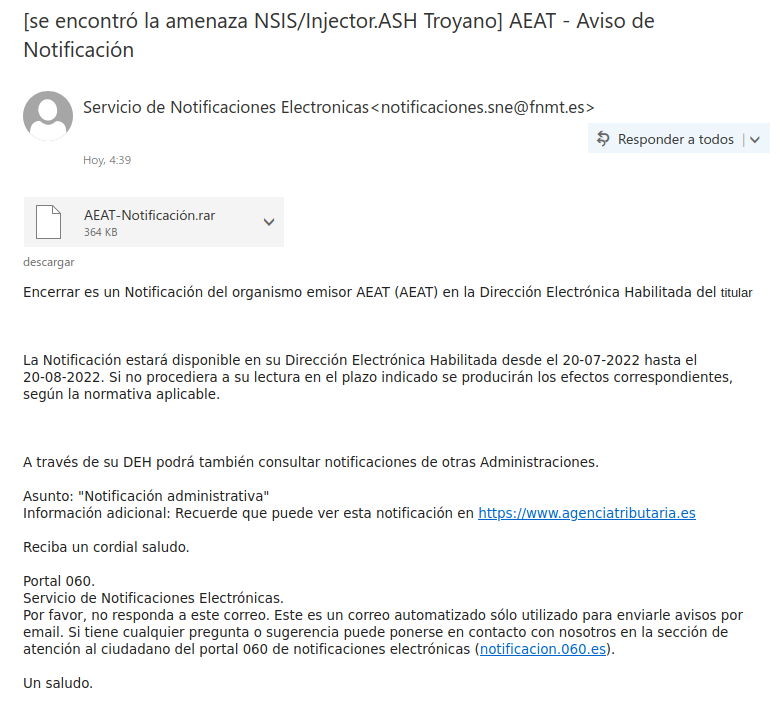

El uso del nombre de la Agencia Tributaria no es algo nuevo cuando hablamos de correos electrónicos que tratan de engañar a los usuarios que los reciben, para que pulsen en enlaces o descarguen ficheros adjuntos maliciosos. Desde hace años venimos observando numerosas campañas que usan su nombre como gancho con mayor o menor éxito, siendo la más reciente una que empezó a finales de julio y que se ha vuelto especialmente intensa desde hace unos días, con correos como el que vemos a continuación.

En el cuerpo de este correo vemos que se menciona una “notificación administrativa” como si fuera un trámite que tenemos pendiente con la Agencia Tributaria. Además, se establece un plazo de consulta para la misma, lo que genera cierta sensación de urgencia entre algunos usuarios que puede hacerles ignorar detalles importantes como algunos errores en la redacción del mensaje.

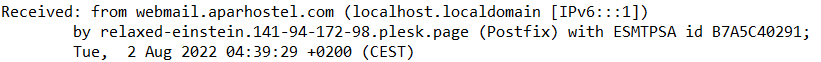

Sin embargo, un detalle importante de estas campañas recientes es la utilización de la Fábrica Nacional de Moneda y Timbre como remitente cuando, hasta hace poco, los delincuentes suplantaban directamente el dominio de la Agencia Tributaria. Es muy probable que la mayoría de usuarios piense que se trata de un correo legítimo, e incluso que alguno llegue a pensar que se ha hackeado el servidor de la FNMT. Sin embargo, una inspección más detallada de la cabecera desvela que estamos ante un caso más de spoofing o suplantación de identidad mediante la modificación de la cabecera de correo.

Al revisar la cabecera comprobamos como el correo se ha enviado, efectivamente, desde un servidor de correo previamente comprometido, pero no uno de la FNMT, sino de una empresa que no tiene relación alguna con este organismo oficial. Esta técnica, aunque sobradamente conocida y relativamente fácil de ejecutar, sigue suponiendo un serio problema a la hora de identificar correos fraudulentos tanto por los usuarios como por servidores de correo corporativo.

Robo de información

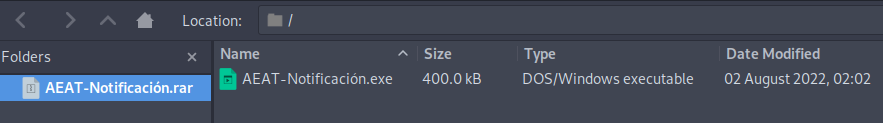

Como en otras tantas campañas analizadas durante los últimos meses, la finalidad última de este correo es que el usuario descargue en su sistema el fichero adjunto, lo descomprima y lo ejecute, aun a pesar de comprobar como, una vez descomprimido, el archivo presenta una extensión EXE que debería hacer saltar todas las alarmas.

Si bien esta técnica para camuflar el contenido real de un archivo es antigua, sigue siendo utilizada hoy en día por muchos grupos de ciberdelincuentes para propagar sus amenazas, y, a tenor de lo visto, les sigue resultando efectiva. En esta ocasión, como en muchas otras anteriores, estamos ante un archivo que contiene una muestra de GuLoader, código malicioso que utilizan numerosos delincuentes para propagar varias amenazas, y que desde hace meses venimos observando que es utilizado como malware de primera fase para descargar otras amenazas relacionadas con spyware.

En lo que respecta al impacto de esta campaña, vemos como el principal país afectado según la telemetría de ESET es España, aunque observamos también que se están produciendo detecciones en otros países europeos, lo que demostraría que los delincuentes tienen activas varias campañas similares de forma simultánea.

La finalidad de estas campañas es clara y conocida desde hace tiempo, y consiste en infectar sistemas con malware de familias como Agent Tesla o FormBook para robar credenciales almacenadas en aplicaciones de uso cotidiano como clientes de correo, navegadores de Internet, clientes FTP o VPNs, entre otros. Estas credenciales serán usadas posteriormente en ataques más dirigidos y que permiten acceder a la red corporativa para robar información credencial e incluso cifrarla para forzar el pago de un rescate. También pueden usarse las credenciales de correo robadas para seguir propagando esta y otras amenazas por email.

Conclusión

A pesar de utilizar plantillas de correo similares a otras vistas con anterioridad y no cambiar apenas las técnicas de distribución del malware, los delincuentes siguen obteniendo buenos resultados con estas campañas. Debemos concienciarnos, especialmente en entornos corporativos, de la importancia de utilizar y configurar soluciones de seguridad que eviten que este tipo de correos llegue a las bandejas de entrada de nuestros usuarios, usuarios que, por otra parte, deben estar concienciados y sospechar de cualquier mensaje no solicitado, aunque el remitente sea de confianza.