Los intentos de los delincuentes para robar credenciales de acceso a las redes de empresas españolas siguen produciéndose de forma constante, y aunque se empleen estrategias sobradamente conocidas, vemos como los atacantes consiguen su objetivo, convirtiendo a España en uno de los países donde más robos de credenciales dirigidos a empresas se producen.

El falso aviso de CaixaBank

La suplantación de identidad de entidades bancarias es ya un clásico a la hora de tratar de conseguir que los usuarios caigan en la trampa y pulsen sobre un enlace o abran un fichero adjunto. Sin ir más lejos, esta misma semana analizábamos un caso similar al de hoy en el que se hacía referencia a una supuesta factura pagada mediante el sistema de facturación del Banco Santander.

Al revisar los casos detectados en las últimas horas observamos varios similares que, aparentemente, eran enviados por otras entidades bancarias y donde se avisaba de una supuesta transferencia bancaria. Estos correos están especialmente dirigidos a los departamentos de administración y contabilidad de las empresas, las cuales suelen recibir varios mensajes legítimos similares a los empleados por los delincuentes.

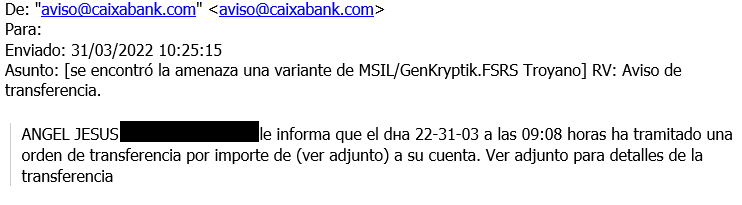

Al revisar este correo fraudulento vemos como los delincuentes tratan de hacerlo pasar por verídico suplantando la identidad de CaixaBank y haciendo creer al receptor del email que este se ha enviado desde un dominio legítimo como es caixabank[.]com. Junto a este correo se adjunta un fichero que se hace pasar por una imagen de disco, usando este formato para tratar de evitar la detección por parte de las soluciones de seguridad instaladas tanto en los servidores de correo como en los sistemas de los usuarios.

Sin embargo, no debemos olvidar que el propio sistema Windows es capaz de montar y ejecutar este tipo de ficheros, por lo que si el usuario lo confunde por un archivo correspondiente a una factura y trata de ejecutarlo, puede terminar infectando el sistema. Además, este fichero contiene en realidad un archivo ejecutable, aunque intente hacerse pasar por un documento PDF, incluso modificando su icono para ello.

Si bien muchas de las campañas similares analizadas durante los últimos meses suelen adjuntar ficheros ejecutables comprimidos en archivos .rar o .7z, tampoco debemos extrañarnos al ver que los delincuentes utilizan otro tipo de formatos como . IMG para tratar de conseguir su objetivo, ya que es algo que vienen realizando desde hace años.

Desenmascarando al atacante

Si hay una amenaza que ha sido especialmente repetitiva y dirigida a empresas españolas en todo 2021 y lo que llevamos de 2022, esta es, sin duda, la protagonizada por los infostealers, y más concretamente por los troyanos Agent Tesla y Formbook. Rara es la semana en que no nos encontramos con una o varias campañas de correos que tratan de engañar a los usuarios que los reciben para que ejecuten algún tipo de fichero adjunto, y así lo demuestra la telemetría de ESET al representar estas dos amenazas más del 60% de detecciones en España del total de la categoría de infostealers.

Se trata de dos amenazas que son ampliamente usadas por ciberdelincuentes con la clara finalidad de robar credenciales almacenadas en aplicaciones de uso cotidiano en muchas empresas como navegadores de Internet, clientes de correo, clientes FTPs o VPNs. Estas credenciales luego son utilizadas para acceder a la red interna de la empresa y causar graves daños, como el robo y cifrado de la información que provoca un ataque con ransomware. Pero al analizar este caso hemos visto que los delincuentes han sido un poco descuidados a la hora de cubrir su rastro, ya que, por ejemplo, al analizar el fichero malicioso que viene adjunto al correo observamos como se realiza una conexión con un servidor FTP, con el nombre de usuario y contraseña en texto plano.

Si se accede a este servidor FTP podemos ver como hay un interesante fichero que parece hacer referencia a una máquina que está siendo usada por los delincuentes para enviar estos correos.

Si abrimos ese archivo vemos como, efectivamente, hace referencia a un Windows Server 2012 que, aunque ya se encuentra bastante desfasado, sigue funcionando bien para el envío masivo de correos electrónicos. Además, vemos como se incluye la configuración de varios servidores SMTP, que son los responsables de realizar el envío de estos correos. Por las contraseñas utilizadas podemos deducir que no ha sido difícil hacerse con el control de estos servidores, puesto que estas pueden haber sido deducidas rápidamente usando simplemente fuerza bruta.

Para algunos, puede resultar sorprendente este descuido a la hora de ocultar información relacionada con la infraestructura usada para realizar este tipo de ataques. No obstante, debemos recordar que Agent Tesla es un troyano de acceso remoto que se vende en los foros de cibercriminales en un modelo de malware-as-a-service. Es decir, que cualquiera puede adquirirlo para realizar campañas a nivel global o a nivel local, incluyendo delincuentes sin mucha experiencia previa ni demasiados recursos.

Conclusión

Estamos ante una nueva campaña de las muchas que se realizan dirigidas a España con la finalidad de robar credenciales de empresas, y que luego pueden provocar incidentes de seguridad mucho más peligrosos. Por eso es importante aprender a detectar este tipo de correos, diferenciarlos de los legítimos y contar con soluciones de seguridad que los bloqueen e impidan que lleguen a las bandejas de entrada de los usuarios.