En una charla que se ha convertido casi en una tradición durante los últimos años, los investigadores Charlie Miller y Chris Valasek volvieron a demostrar porqué son un referente en el hacking de automóviles durante la celebración de Black Hat USA durante la semana pasada.

Repasando ataques anteriores

Para entender la situación actual de la seguridad en los vehículos modernos tenemos que analizar primero todas las investigaciones que se han realizado hasta el momento. Eso es precisamente lo que realizaron este par de investigadores, dando visibilidad al estudio realizado durante 2010 y 2011 por estudiantes y profesores de la Universidad de San Diego.

Así mismo, se repasaron las soluciones implementadas por los fabricantes tras las investigaciones de los últimos años y, especialmente, tras la demostración de ataque remoto del año pasado realizada por Miller y Valasek. Se pudo comprobar como Fiat Chrysler avisó a los propietarios del modelo de Jeep afectado para que actualizaran el sistema de entretenimiento vulnerable e incluso llegó a mandar por correo memorias USB con el nuevo firmware.

Por su parte, Sprint, la operadora de telefonía que se encarga de proporcionar la conectividad a Internet a ese modelo de coche, bloqueó todo el tráfico TCP/IP a los automóviles afectados y además obligó a los usuarios que quisieran contratar su servicio a actualizar el firmware de su automóvil.

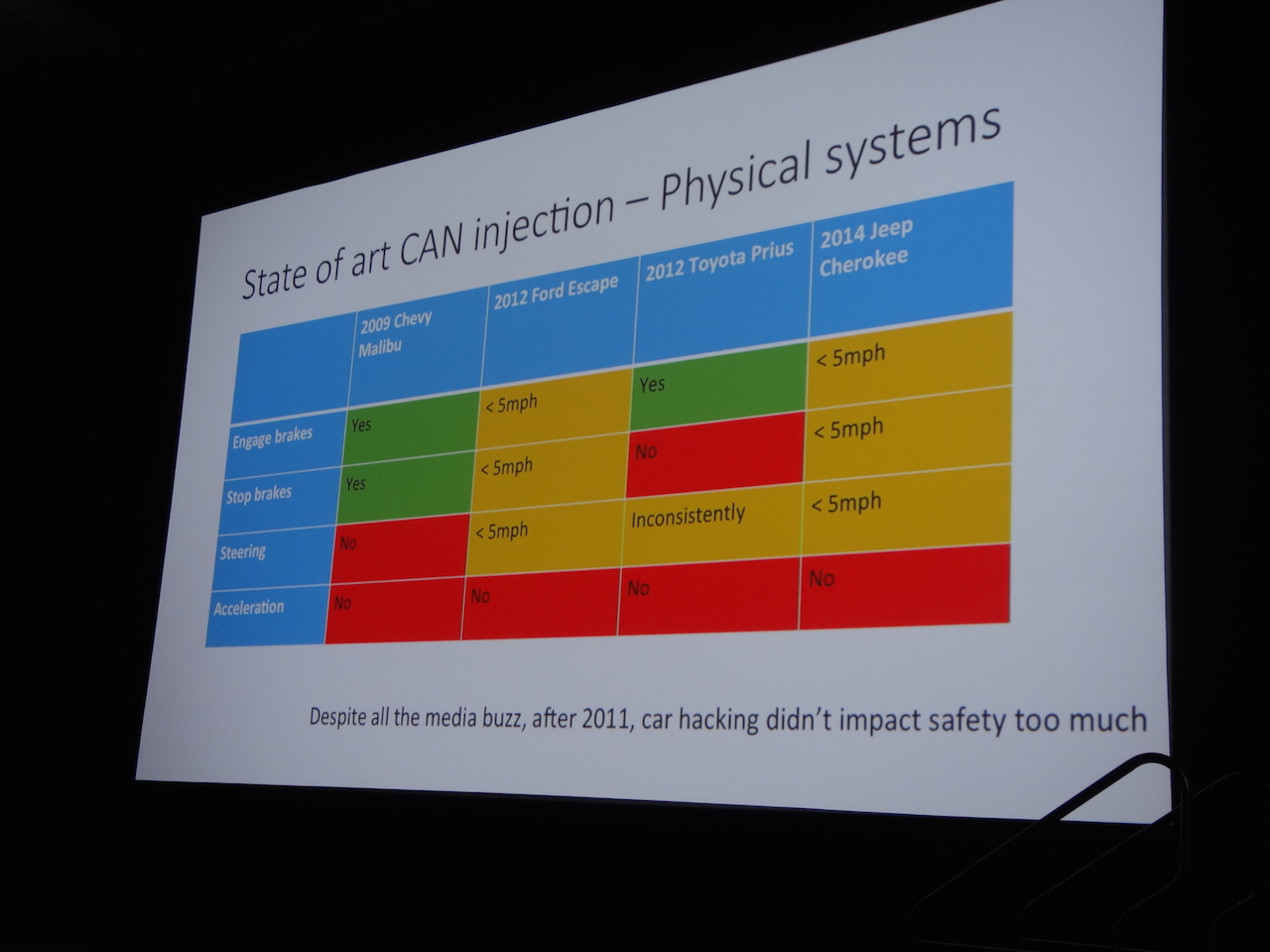

También se hizo hincapié en que, a pesar de todas las investigaciones que han surgido en los últimos años acerca de la seguridad en automóviles y de todo el ruido mediático generado, estas no han impactado de forma significativa en la seguridad de los automóviles.

Para terminar este repaso, quisieron recalcar la importante diferencia existente entre un ataque físico a los sistemas que gobiernan los automóviles y otro remoto, siendo el segundo mucho más peligroso pero también más difícil de realizar. Además, aunque se puedan interferir e insertar mensajes en el CAN bus que utilizan las ECU (pequeños ordenadores repartidos por el vehículo) esto no garantiza poder tomar el control del mismo, requiriéndose un importante trabajo de ingeniería inversa que no está al alcance de todo el mundo.

Engañando a las ECU

Muchas de las investigaciones realizadas hasta ahora se centraban en interferir en el CAN bus y los mensajes transmitidos por las ECUs. Sin embargo, las medidas que están empezando a adoptar los fabricantes está limitando las posibilidades de realizar una ataque utilizando estas técnicas. Es por esto que Miller y Valasek adoptaron una aproximación diferente esta vez y se centraron en estas unidades de control.

Al parecer, cuando una ECU recibe mensajes válidos y otros enviados por un atacante es posible que llegue a desconectarse (dependiendo del modelo) para evitar que alguien que no esté autorizado tome el control de algunos sistemas del vehículo. Este conflicto hace más difícil la labor para el atacante pero no es la única medida de seguridad adoptada por los fabricantes.

Si nos fijamos en la imagen anterior podemos comprobar como la inyección de comandos maliciosos que afecte a sistemas críticos como los frenos, el volante o la aceleración, está limitada incluso en el modelo que sufrió el ataque remoto el año pasado. Muchas de estas restricciones se basan en la velocidad a la que circule el vehículo, que no puede ser mayor a 5 millas por hora.

Por ese motivo, buena parte de la investigación realizada por Miller y Valasek durante el pasado año se centró en poder modificar el firmware de las ECU que controlan en sistemas críticos como los que acabamos de mencionar para eliminar estas restricciones y, además, engañar a los sensores para que estas restricciones no se aplicasen.

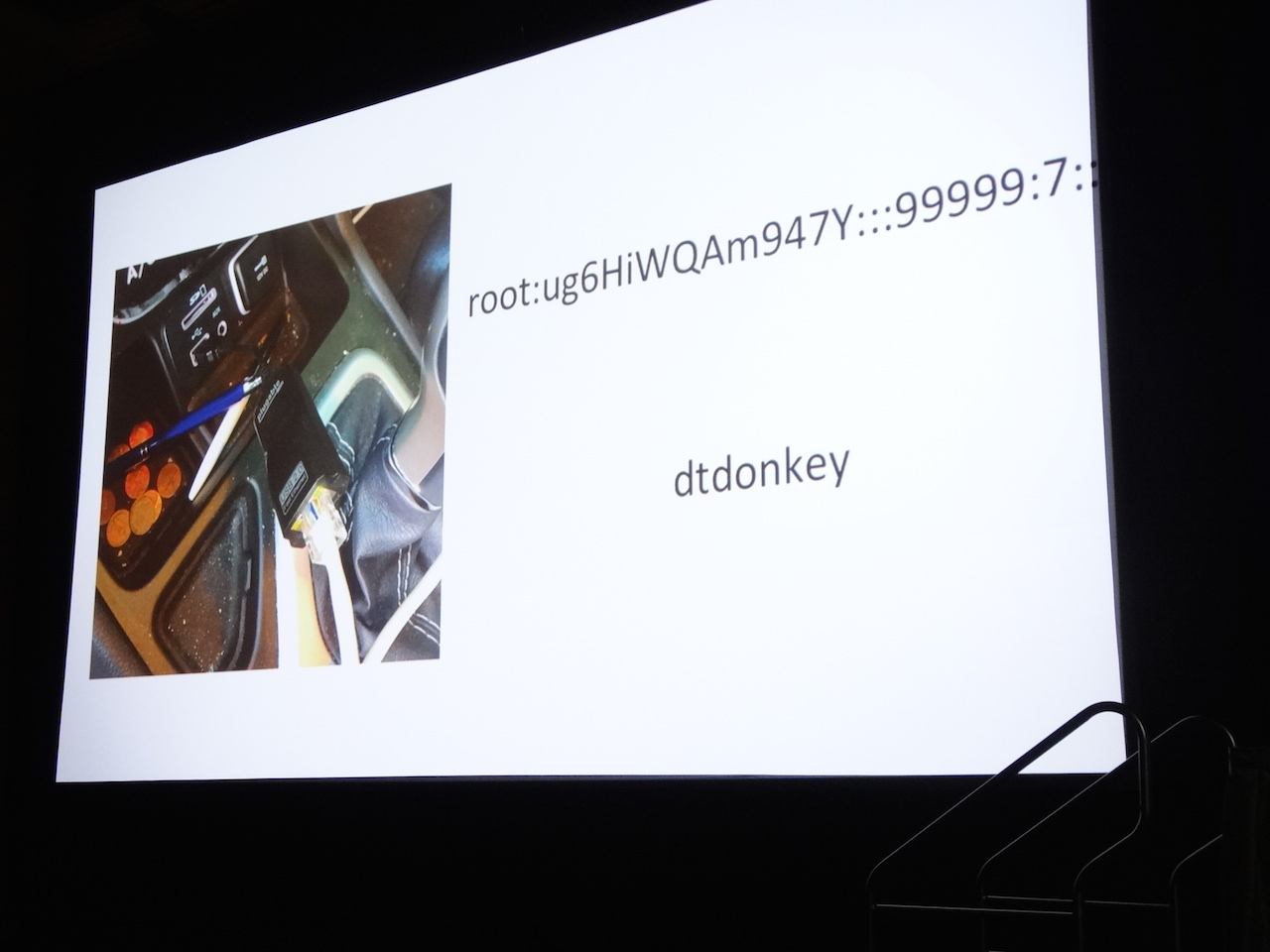

Lo primero que se debía conseguir es poder conectarse a estos sistemas, algo que se ha vuelto más difícil con los años. En esta ocasión, los investigadores utilizaron un adaptador USB un poco especial que, conectado al puerto ODB del vehículo les permitió empezar a “jugar” y empezar a obtener información valiosa y algún que otro permiso de administrador.

A partir de este punto es cuando comienza el verdadero trabajo de ingeniería inversa, analizando la estructura de la ECU que se quiere modificar y viendo como se puede conseguir que esta solo acepte los mensajes enviados por el atacante. Para ello hay que poner la ECU en modo de diagnosis, obtener el acceso de seguridad que permita realizar modificaciones, eliminar el firmware existente, reemplazarlo y comprobar que funciona.

El principal problema en este punto de la investigación es que cada vez que se modifica el firmware y se prueba para ver si es admitido por la ECU se requiere de 9 horas, tiempo demasiado elevado si tenemos en cuenta el número de pruebas que se pueden hacer en una investigación de este tipo. Además, se correo el riesgo de dejar la ECU inservible y tener que sustituirla por otra por lo que este par de investigadores optaron por otra aproximación.

Conflicto de mensajes

Debido a que cada ECU de cada vehículo reacciona de forma diferente cuando se produce un conflicto entre los mensajes que recibe de sus fuentes habituales y los que intenta inyectar un atacante, Miller y Valasek optaron por engañar a la ECU encargada de recibir estos mensajes y hacer que las otras ECUs no envíen ninguno. De esta forma solo habrá una fuente de mensajes, la del atacante.

Para conseguirlo utilizaron un método que bautizaron como BootRom Boogaloo y que consiste en poner la ECU en modo Bootrom con el vehículo detenido, empezar el proceso de reprogramación y arrancar el vehículo, engañándolo enviándole datos falsos acerca de su velocidad y revoluciones por minuto. Como contrapartida, se hacía muy difícil maniobrar con el volante puesto que los motores de la dirección asistida se encuentran desactivados en este modo.

Con este modo activado se pueden realizar acciones peligrosas como forzar el giro del volante a cualquier velocidad. Para ello se necesita poner el asistente de aparcamiento en modo Bootrom, engañar a los sensores de velocidad con el sistema descrito anteriormente y enviar el mensaje para que gire el volante. Como muestra tenemos el siguiente vídeo:

Conclusión y posibles soluciones

Como cada año, Miller y Valasek no quisieron despedirse sin aportar consejos a la industria automovilística para que mejoren la seguridad de sus vehículos ante estos ataques. Sería importante que reconocieran de una vez la posibilidad de que alguien realice estos ataques y mejorar el software para que este sea más resistente. También se mencionó la posibilidad de instalar un conmutador físico que sea necesario activar para permitir entrar en el modo diagnosis.

Además, los investigadores presentaron un dispositivo físico que filtra los mensajes maliciosos que pudiera enviar un atacante, aunque recordaron que la industria tiene que seguir poniendo de su parte puesto que los sistemas que gobiernan los automóviles actuales no se han diseñado teniendo en cuenta la seguridad.

Es una pena que ambos investigadores anunciaran que ya no harían más investigaciones como las que han venido haciendo durante los últimos cuatro años aunque, trabajando ambos en Uber en el desarrollo de un coche autónomo seguro, seguro que volvemos a escuchar noticias suyas en el futuro.