Cuando hace un par de semanas adelantábamos parte de las investigaciones realizadas por Charlie Miller y Chris Valasek y cómo habían conseguido tomar el control remoto de algunas de las funciones de un Jeep Cherokee ya sabíamos que ésta sería una de las charlas estrellas de esta edición de BlackHat USA.

Ahora, y tras haber visto esta charla en directo, podemos decir que, no solo las expectativas estaban justificadas sino que puede que éstas aún se hayan quedado cortas.

Repasando lo que conocíamos

Hasta ahora, todos los detalles que conocíamos de esta charla eran gracias a la entrevista que estos dos investigadores concedieron a un periodista de Wired. En esa entrevista ya se mencionaban aspectos tan interesantes como que habían podido controlar remotamente funciones del Jeep como la radio, el sistema de aire acondicionado, el limpiaparabrisas o los frenos.

En esa entrevista se relataban las acciones que Miller y Valasek realizaban en tiempo real sobre el coche que conducía un sufrido periodista por una concurrida autopista. Todo esto con los investigadores sentados tranquilamente en una casa situada a unos 16 kilómetros del vehículo.

Análisis del vector de ataque

Hasta ahora, la mayoría de charlas que trataban este tema se centraban en el hacking físico del vehículo, siendo necesario acceder físicamente a alguna de las ECU (unidades de control electrónico) con las que cuentan los automóviles desde hace unos años.

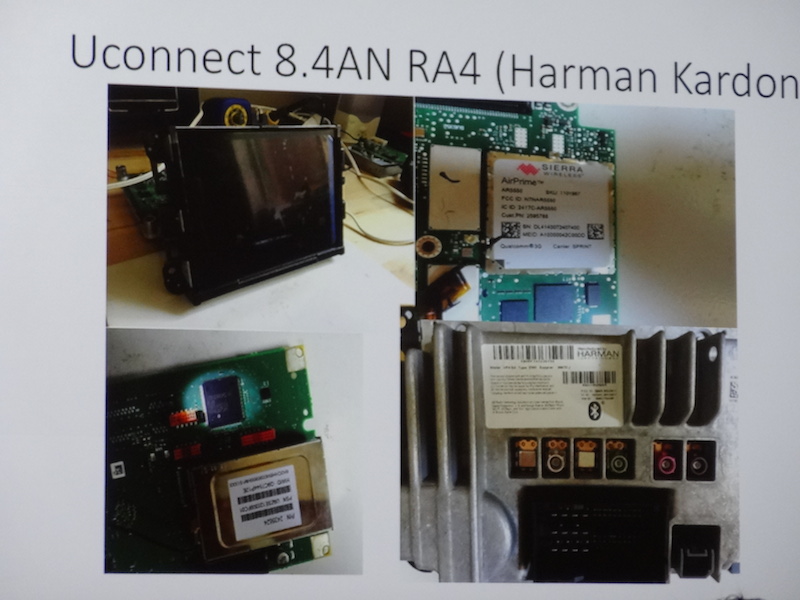

Sin embargo, Miller y Valasek (que llevan varios años revisando la seguridad lógica de los vehículos modernos) quisieron demostrar que el ataque remoto era posible y para ello han utilizado uno de los sistemas más populares que se integran en los coches actualmente: el sistema de conexión remota que en el caso de Jeep se denomina Uconnect.

Con este dispositivo se puede acceder a los servidores del fabricante para descargar aplicaciones, obtener información variada o proporcionar conectividad a Internet a los ocupantes del vehículo. Es esta última opción la que ha sido usada para buscar la manera de acceder al control del vehículo.

La opción de crear un punto de acceso WiFi no viene de serie con el vehículo y se paga aparte como un servicio mensual pero luego veremos como esto no significa que los coches que no tengan este servicio contratado sean inmunes a este tipo de ataques.

A pesar de que Uconnect permite el cifrado WPA2 a la hora de generar el punto de acceso WiFi, es relativamente fácil adivinar la contraseña puesto que ésta se genera en base a la hora de activación del sistema cuando el vehículo salió de fábrica, reduciendo mucho las posibles combinaciones. De hecho, Miller y Valasek consiguieron acotar las posibles contraseñas a ta solo unas pocas docenas.

Inyección de comandos con D-Bus

Además, haciendo un análisis de los puertos abiertos se puede ver como hay bastantes que lo están, algunos con servicios tan curiosos como el de IRC D-Bus que se comunica a través del puerto 6667/tcp. Este servicio está pensado para establecer comunicaciones entre procesos pero en el caso del Jeep estaba configurado con permisos de root y, además, no requería autenticación.

Lo más curioso del asunto es que los investigadores no tuvieron que descubrir ninguna vulnerabilidad ni ejecutar ningún exploit para poder lanzar comandos en el vehículo, debido a que ya hay un servicio conocido como “execute” que realiza esta función.

Así las cosas, Miller y Valasek no tardaron en crear sus propios scripts que permitían ejecutar acciones como un rastreo constante de la posición GPS del vehículo, controlar la climatización y el volumen de la radio o abrir el coche a distancia, aun cuando éste ya ha sido apagado.

Alcance de esta vulnerabilidad

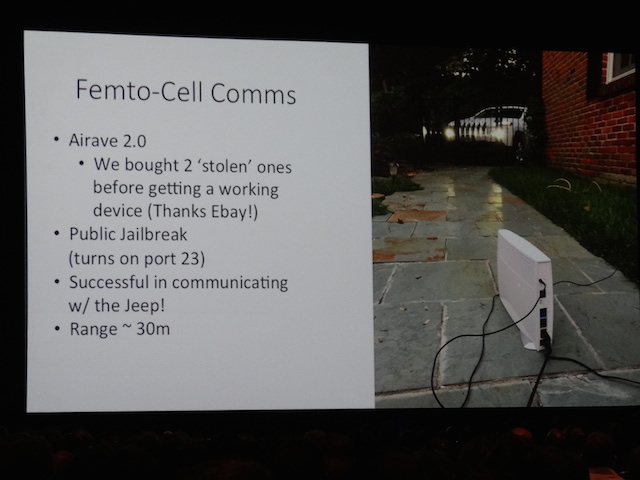

Ahora bien, ¿cómo consiguen los investigadores acceder a estos sistemas a kilómetros de distancia? La respuesta la encontramos en las redes de telefonía móvil que usa el servicio Uconnect para establecer la comunicación y obtener cobertura para ofrecer WiFi a los ocupantes del automóvil. Sabiendo esto, el próximo paso es suplantar a la operadora usando una femtocelda y averiguar la distancia máxima a la que se pueden enviar comandos al coche.

Las primeras pruebas fueron de tan solo unos pocos metros pero los investigadores se dieron cuenta que, conociendo la IP del coche, podrían comunicarse con él independientemente de la distancia y, en teoría, podría servir para atacar a cualquier coche al alcance de la red móvil del país. Esto amplía el alcance de un posible ataque a mucha más distancia de los 16 Km que se comentaron en la noticia ofrecida anteriormente por Wired.

Modelos afectados y soluciones

Hasta la charla de ayer, tan solo se había hablado del Jeep Cherokee como único modelo comprobado como vulnerable. No obstante, Miller y Valasek proporcionaron una lista mucho más amplia de vehículos que se podrán comprometer de igual forma. Además, no descartan que otros fabricantes sufran problemas similares.

Lo bueno de estas investigaciones es que, si se hacen de forma responsable, ayudan a mejorar la seguridad de todos, ya que obligan al fabricante a solucionar los fallos de seguridad reportados por los investigadores como así ha hecho Chrysler llamando a 1,4 millones de coches para ser revisados.

Parece claro que las aventuras de estos dos investigadores en el mundo de la seguridad implementada en los automóviles no termina aquí y que, muy probablemente, tengamos noticias nuevas dentro de unos meses. Para cuando esto suceda, nosotros estaremos allí para contarlo.