Durante las últimas semanas hemos observado como las campañas relacionadas con troyanos bancarios brasileños que buscan víctimas entre usuarios españoles no han hecho sino incrementarse. Estas campañas han estado protagonizadas casi en exclusiva por dos familias de malware con relación entre sí, como son Grandoreiro y Mekotio, aprovechando diferentes plantillas que suplantan a empresas y organismos oficiales españoles. Con el comienzo de una nueva semana vemos como los delincuentes también vuelven a relanzar sus campañas.

Bloqueo Judicial

De todas las plantillas que han utilizado estas familias de troyanos durante los meses que les venimos siguiendo la pista, las que aparentemente han resultado más efectivas para los delincuentes han sido aquellas que suplantaban algún organismo oficial. Esto lo podemos ver si revisamos los correos asociados con estas campañas de las últimas semanas, donde se ha utilizado el nombre tanto de la Agencia Tributaria como el del Ministerio de Trabajo y Economía Social como gancho para atraer a los usuarios y que estos pulsen los enlaces preparados por los delincuentes.

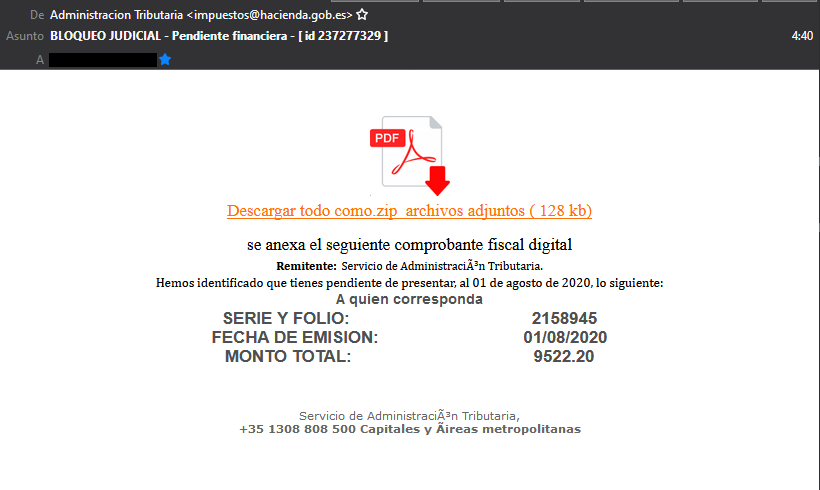

Durante la madrugada de hoy, lunes 31 de agosto, hemos visto como se han vuelto a enviar nuevos mensajes con la plantilla que suplanta la identidad de la Agencia Tributaria y el asunto “BLOQUEO JUDICIAL – Pendiente financiera – [ id xxxxxxxx ]”. Este escueto mensaje informa al receptor que tiene pendiente de presentar un documento y adjunta un enlace a un fichero .zip con supuestos documentos relacionados con un “comprobante fiscal digital”.

Este tipo de campañas crean incertidumbre en el receptor, ya que la cantidad reclamada es elevada, el remitente parece legítimo al utilizar el correo “impuestos[@]hacienda.gob.es” y además la fecha en la que se tuvo que presentar el supuesto documento solicitado hace tiempo que expiró. Sin embargo, al recibir este tipo de mensajes los usuarios no deben alarmarse, sino comprobar varios puntos clave.

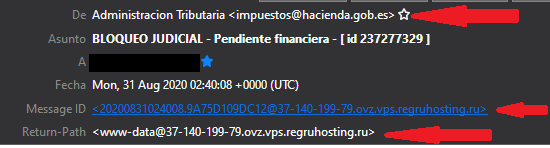

El primero de ellos suele ser la cabecera del email, ya que raramente coincidirá la dirección de envío real del mensaje con la que aparece como remitente. En este caso, por ejemplo, si comparamos el remitente del mensaje con los campos del Message ID y el Return Path, veremos como no coinciden para nada y las direcciones de correo y dominios que aparecen pertenecen a Rusia.

Además de la pobre redacción del mensaje, incluso con la aparición de caracteres no habituales cuando se detecta un carácter propio de la codificación del teclado en español como son las tildes y la falta de logotipos oficiales (aunque haya campañas maliciosas que sí los incluyan), hemos de tener en cuenta a dónde apunta el enlace proporcionado sin llegar a pulsar sobre el mismo.

En este caso, ese enlace apunta a un dominio ubicado en el servicio en la nube de Azure (propiedad de Microsoft), tal y como viene siendo característico de las campañas del troyano bancario Mekotio desde hace unas semanas.

Descarga y ejecución del malware

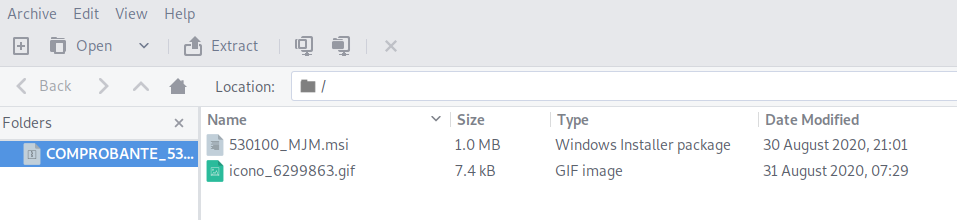

Cuando el usuario pulsa sobre el enlace proporcionado en el email se le redirige a otro enlace controlado por los delincuentes y alojado igualmente en un dominio de Azure. Es en ese dominio donde está alojado el fichero que compone la primera fase del ataque y que se compone de un archivo ZIP de nombre “COMPROBANTE_530100_MJM.zip” que a su vez contiene otros dos archivos, un MSI y un GIF.

Si bien el fichero “530100_MJM.msi” es el ejecutable malicioso principal encargado de descargar y ejecutar el payload del troyano bancario Mekotio en el sistema, el fichero GIF esconde también información que es utilizada por los atacantes de alguna forma en esta cadena de infección.

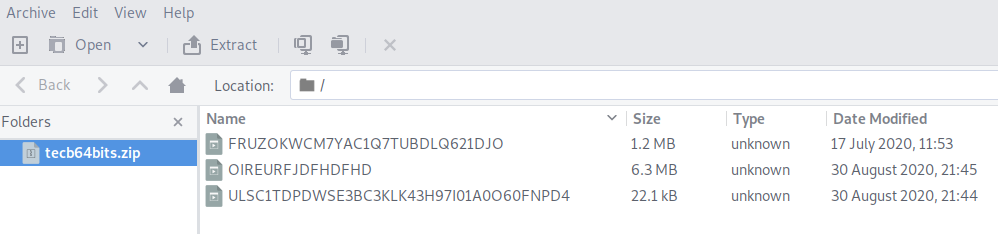

Como ya vimos en campañas similares analizadas hace unos días, los desarrolladores detrás de Mekotio identifican la versión del sistema operativo y, dependiendo de si es de 32 o 64 bits, descargan de forma transparente para el usuario el archivo correspondiente.

Este archivo ZIP descargado contiene, por un lado, el payload de Mekotio, mientras que los otros dos archivos pertenecen al intérprete del lenguaje de programación AutoHotkey y al script preparado por los delincuentes para la ejecución de su código malicioso en el sistema. El abuso de AutoHotkey es algo que los delincuentes encargados de desarrollar las versiones de Mekotio vienen implementando también desde hace unas semanas.

Este payload de Mekotio es detectado por las soluciones de seguridad de ESET como el troyano Win32/AHK.CU.

Conclusión

La reutilización de este tipo de plantillas para propagar nuevas variantes del troyano bancario Mekotio puede ser un indicativo de que las campañas observadas durante las semanas anteriores han podido tener el suficiente éxito como para seguir reutilizándolas. Es importante que estemos alerta ante este tipo de correos, aprendamos a identificarlos y, ante la duda, evitamos pulsar sobre los enlaces proporcionados o descargar ficheros adjuntos, acudiendo siempre a la web oficial del organismo oficial para tratar de resolverla, sin olvidarnos de que debemos contar con un antivirus actualizado que sea capaz de detectar y eliminar estas amenazas.