Parece que Microsoft sigue firme en su empeño de ayudar a desmantelar algunas de las botnets más activas de los últimos años, algo de lo que los usuarios deberíamos alegrarnos, puesto que contribuyen a hacer de Internet un lugar más seguro. Tras haber colaborado el año pasado en la desactivación de la botnet Nitol y en varias botnets basadas en Zeus, Microsoft, en colaboración con la empresa de seguridad Symantec, han logrado desmantelar la botnet conocida como Bamital.

Esta botnet, activa desde 2009, ha sufrido numerosas modificaciones del malware que infectaba a los ordenadores zombis que la componen. Su modus operandi consistía en incluirse dentro de archivos troyanizados que, posteriormente, eran descargados por los usuarios desde varios sitios web o a través de redes P2P.

Una vez infectados, los usuarios veían cómo sus búsquedas en Internet eran redirigidas a sitios webs potencialmente peligrosos desde los cuales podrían sufrir el ataque de más amenazas o el robo de información personal. Estas redirecciones se hacían desde los principales buscadores, incluyendo Google, Bing y Yahoo. Además, este malware redireccionó a los usuarios a anuncios online para que pulsaran sobre la publicidad y obtener así beneficios, además de propagar falso software infectado con malware.

En el momento de desmantelar esta red se seguían observando más de un millón de peticiones a su centro de mando y control, lo que demuestra su actividad, que pudo llegar a afectar a más de 8 millones de ordenadores en los últimos 2 años según Microsoft, un 6% de ellos en España.

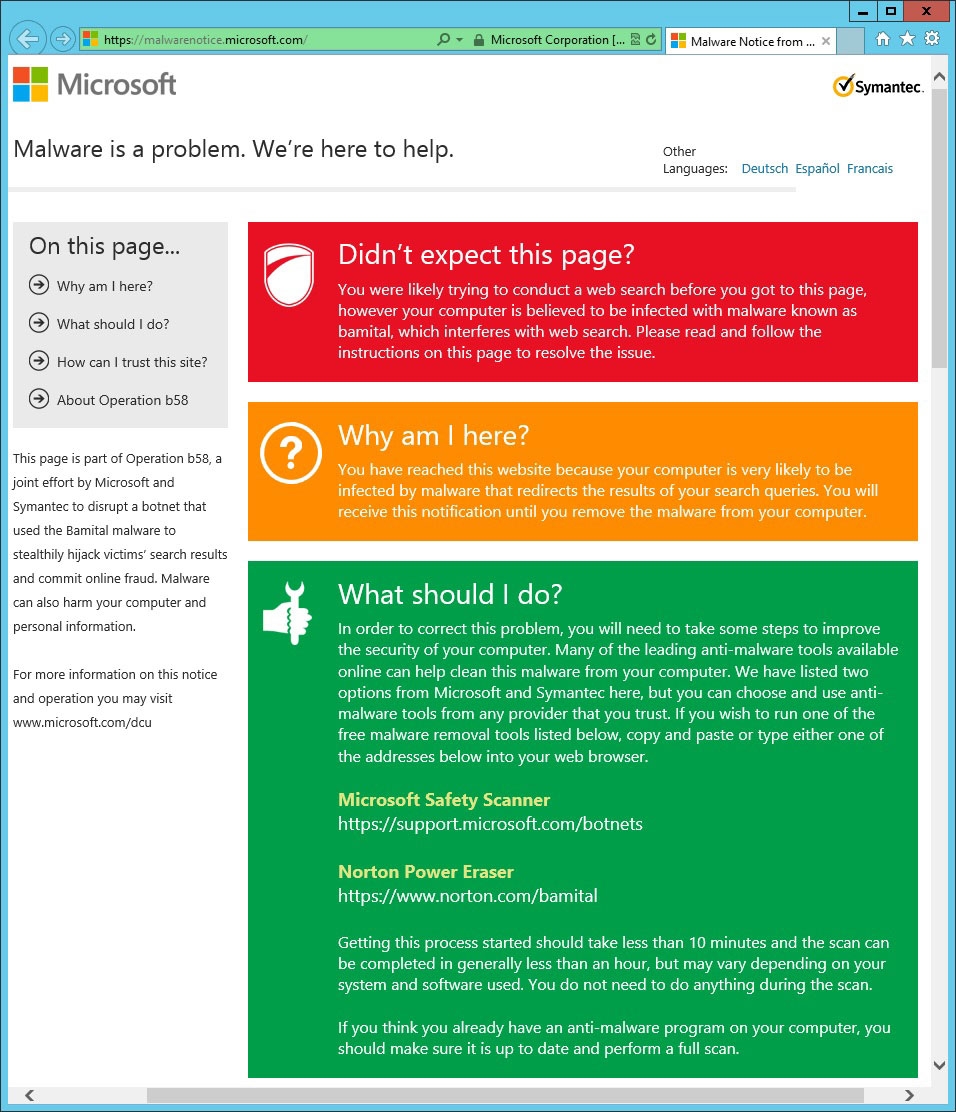

Los usuarios que aún siguen infectados por este malware están siendo redirigidos a una web preparada por Microsoft en la que se les informa de que su sistema se encuentra infectado y se les proporciona información sobre cómo desinfectarlo, algo parecido a lo que el FBI realizó cuando desactivó el virus DNSChanger.

En la investigación se consiguió identificar a 18 personas que se encargaban de gestionar la botnet, ubicados en países alrededor del mundo como Rusia, Rumanía, Estados Unidos, Gran Bretaña o Australia. Estas personas eran las encargadas de registrar los sitios web y alquilar los servidores usados bajo nombres falsos.

No obstante, no debemos olvidar que hay muchas más botnets activas y otras que se generan continuamente. Un ejemplo de ello es la que investigadores de la empresa FortiGuard han descubierto recientemente y que lleva como nombre Rodpicom.

El malware que infecta a los usuarios y que pertenece a la familia de Dorkbot se propaga por aplicaciones de mensajería como MSN Messenger o Skype. La víctima suele recibir un mensaje con un enlace a un sitio malicioso y desde el cual se descarga el malware. Cuando la víctima se infecta, el malware comprueba si el usuario utiliza algún sistema de mensajería como los mencionados para seguir propagándose.

Este tipo de propagación nos es familiar, ya que ya ha sido utilizada en anteriores versiones de Dorkbot, aunque, en esta ocasión, el malware utiliza nuevas técnicas de ofuscación para intentar evitar ser detectado por los antivirus. Además, este malware revisa el idioma en el que se ha instalado el sistema operativo para enviar mensajes personalizados en ese mismo idioma a todos los contactos de mensajería del usuario infectado.

Como consecuencia de la infección, el usuario sufriría la descarga de más código malicioso en su sistema, contactando periódicamente con el centro de mando y control de la botnet para recibir órdenes acerca de las actividades que su ordenador debe realizar y que incluyen el envío de spam y otras actividades típicas de una botnet.

Es de agradecer que empresas como Microsoft se involucren de esta forma para terminar con este tipo de amenazas. Las empresas de seguridad trabajamos duramente para evitar que los usuarios se vean afectados por toda clase de malware pero, como hemos visto, no cesan de aparecer nuevas variantes. Es por ello que uniendo esfuerzos podremos hacer frente a estas amenazas y proporcionar una Internet más segura para todos los usuarios.