El uso de técnicas sobradamente conocidas como es el envío de ficheros maliciosos adjuntos a correos electrónicos es algo que, aun en pleno 2020, sigue reportando beneficios a los delincuentes. Esto significa que muchos usuarios siguen cayendo en esta trampa por varios motivos, y para ayudar a reconocer este tipo de emails maliciosos, hoy vamos a repasar dos casos relacionados entre sí que se han producido recientemente.

El correo de Cajamar

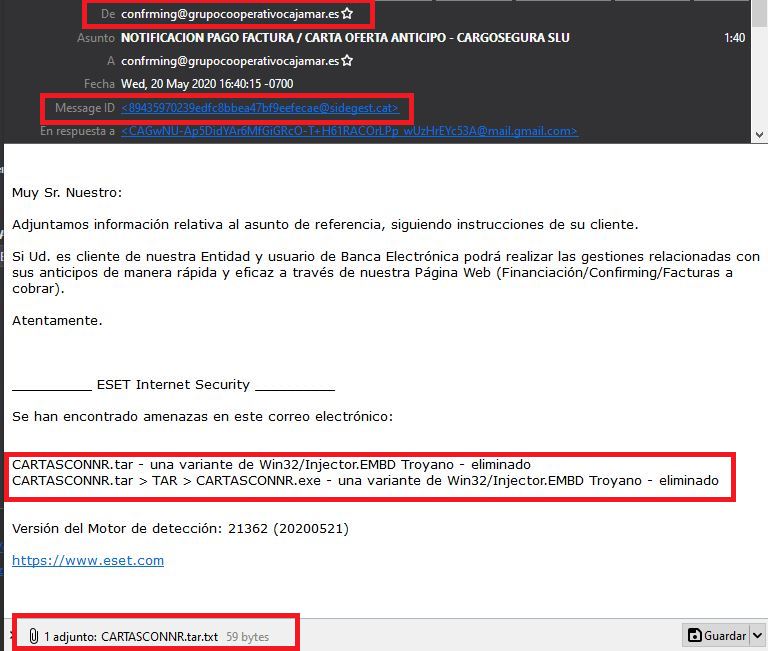

El primero de estos correos se presenta como un supuesto anticipo gestionado por la entidad bancaria Cajamar. Ya a primera vista podemos observar que algo falla, puesto que no se muestra ningún logotipo ni imagen corporativa de la entidad, aunque el dominio desde el que supuestamente se envía el correo puede convencer a más de un destinatario de que se trata de un correo legítimo.

Vemos como tampoco existen faltas de ortografía, tan ligadas habitualmente a este tipo de correos, pero que algunos delincuentes ya han aprendido a evitar para hacer más creíbles sus campañas. Además, si revisamos la cabecera del mensaje comprobaremos que en el campo Message ID aparece un dominio de correo que nada tiene que ver con el de Cajamar y que pertenece a una empresa catalana.

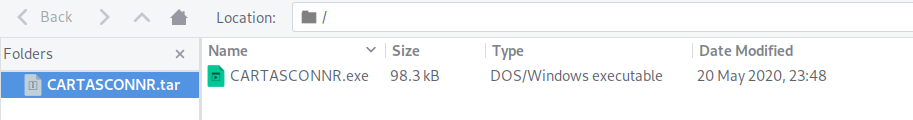

Pero el peligro de este email no se encuentra en el mensaje, sino en su fichero adjunto. En la imagen podemos ver como la solución de seguridad de ESET instalada en el sistema que ha recibido este mensaje ha detectado y eliminado la amenaza, reconocida como el troyano Win32/Injector.EMBD. Este malware viene dentro de un fichero de nombre CARTASCONNR.tar, y si lo abrimos, comprobaremos que en realidad se trata de un archivo ejecutable de Windows.

Puede parecer de sentido común no abrir este tipo de archivos, pero muchos usuarios lo hacen, ya sea porque no tienen activada la opción de ver las extensiones de los ficheros y confían en el remitente o porque van con prisas y no se paran a mirar los detalles.

El correo de la consulta

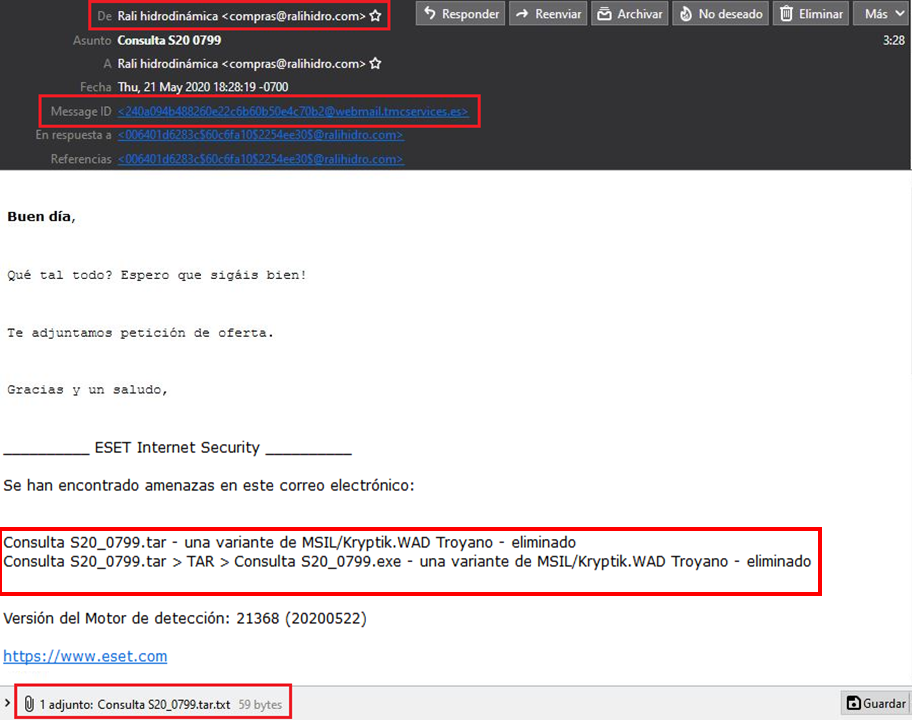

Horas después de recibir el correo suplantando a la entidad bancaria Cajamar vimos uno similar, pero enviado supuestamente por una empresa de Valladolid especializada en suministros hidráulicos, neumáticos, tuberías, mangueras y similares. Sin embargo, si volvemos a revisar la cabecera como en el caso anterior comprobaremos como el dominio que aparece en el Message ID pertenece a otra empresa con un perfil totalmente diferente.

En esta ocasión el cuerpo del mensaje es más escueto y, a pesar de estar bien redactado, se echan en falta los signos de apertura de interrogación y exclamación. Demasiado coloquial para un correo supuestamente de trabajo, y que también puede deberse a que el redactor de este email no esté acostumbrado a utilizarlos porque en su idioma no se usan.

Las soluciones de seguridad de ESET vuelven a detectar la amenaza presente en el archivo adjunto a este correo, esta vez como el troyano MSIL/Kryptik.WAD (aunque seguidamente veremos que guarda similitudes con el troyano del día anterior).

Funcionalidades e impacto de estos ataques

Ambos correos adjuntaban un malware que, pese a ser detectado con una nomenclatura diferente, tienen la misma finalidad, que no es otra que el robo de información personal. Además, al analizar ambas muestras hemos observado como se hacía uso del comando netsh para obtener información de las redes a las que se había conectado la víctima, probablemente para realizar otro tipo de acciones en caso de infectar sistemas dentro de una red corporativa.

Además, ambas amenazas contactan con el sitio web mail.aquileaflores[dot]com, por lo que es probable que los delincuentes sean los mismos en ambos casos y estén usando ese dominio como un centro de mando y control o para la descarga de nuevos archivos maliciosos.

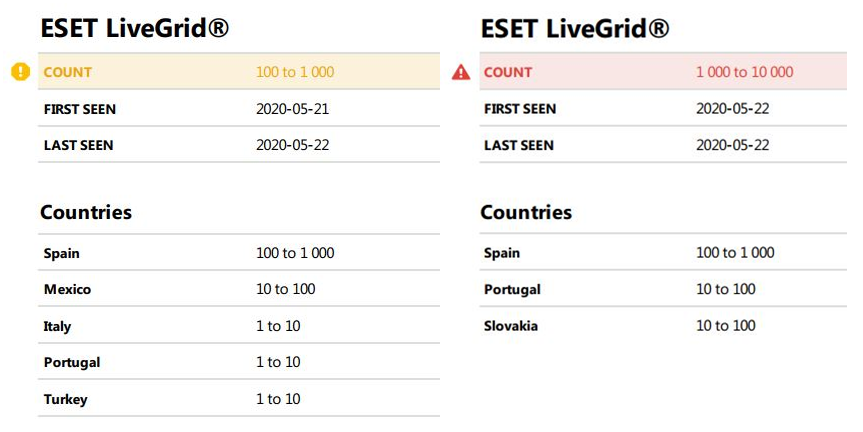

En lo que respecta a su impacto, gracias a la información recopilada por el sistema LiveGrid de ESET podemos ver como la detección de estas dos campañas ha sido principalmente en España, lo que confirmaría que estaban dirigidas a usuarios de nuestro país.

Es probable que, en función del éxito obtenido, los delincuentes vuelvan a lanzar nuevas campañas con un formato similar o incluso mejorado. Podrían enviar correos con una mejor suplantación de la identidad de empresas reconocidas o sustituir el fichero adjunto por un enlace de descarga como ya hemos visto utilizarse bastante durante los últimos meses, por lo que conviene estar vigilantes.

Conclusión

Como acabamos de comprobar, que una técnica sea vieja no significa que deje de usarse por parte de los atacantes a la hora de propagar amenazas. A veces lo más sencillo es lo que funciona o, simplemente, funciona bastante bien para lo poco que cuesta hacerlo. Es por ese motivo que debemos estar atentos ante este tipo de campañas para poder aprender a reconocerlas, teniendo en cuenta que, de cuantas más capas de seguridad dispongamos, más difícil se lo pondremos a los atacantes.

Indicadores de Compromiso

Correo Cajamar

Asunto:

NOTIFICACION PAGO FACTURA / CARTA OFERTA ANTICIPO – CARGOSEGURA SLU

Archivo adjunto: CARTASCONNR.tar

SHA1: 578290e7026a9fa3d00ed674cc316575db4da54e

Archivo ejecutable: CARTASCONNR.exe

SHA1: 70b6b0d8f1bf33f82546e888172df74213d3bc0a

Otros enlaces de descarga del malware:

hxxp://download13[dot]mediafire[dot]com/2ydq13a90cwg/souqjsgb74k46eu/ENV0[dot]7z

Correo Consulta presupuesto

Asunto: Consulta S20 0799

Archivo adjunto: Consulta S20_0799.tar

SHA1: 8f002c46d67ac7d3ccac55f5b2ff6d907171deee

Archivo Ejecutable: Consulta S20_0799.exe

SHA1: 1c9526ba306eb31ce4154cecdfb758e9b0c620b3