Que el phishing ha ido evolucionando con el tiempo es algo innegable y, a día de hoy, podemos encontrarnos todo tipo de campañas suplantando empresas y organismos oficiales de una forma más o menos creíble. De como se prepara una campaña de phishing depende en buena medida el éxito de la misma y eso lo saben bien los delincuentes que las utilizan, incorporando ingeniosas mejoras para conseguir su objetivo.

Mensaje de recursos humanos

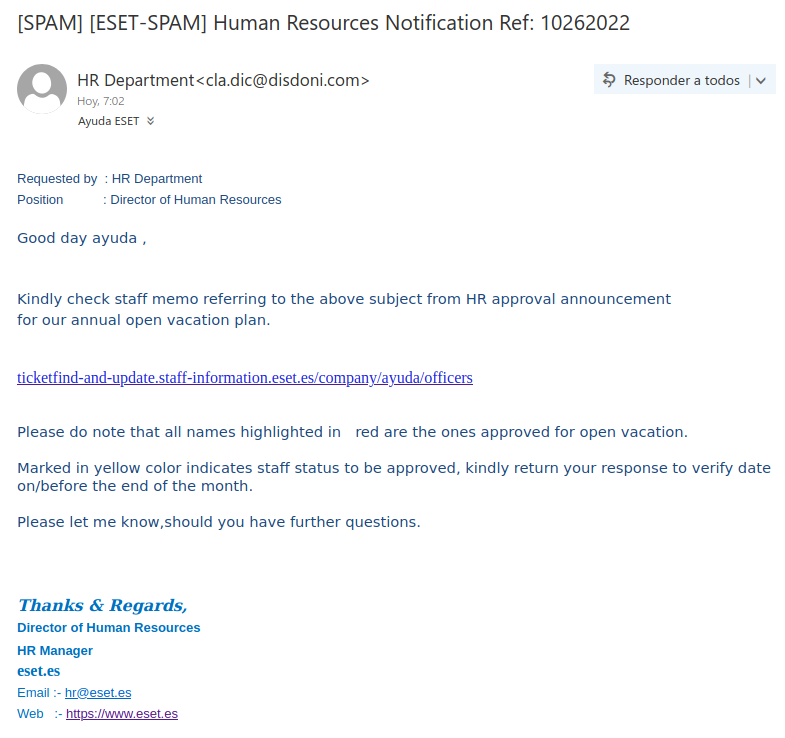

Buscando recientemente entre la carpeta de spam algún mensaje interesante, nos hemos topado con uno dirigido a nuestro departamento de soporte y que trata de suplantar al departamento de recursos humanos. Si nos fijamos en el correo, observamos que no es difícil clasificarlo como spam, bien por el idioma o por la dirección del remitente que no tiene nada que ver con la empresa que trata de suplantar.

Sin embargo, hay ciertos puntos que demuestran que los delincuentes han tratado de esforzarse un poco más de lo habitual en esta campaña de email, como por ejemplo, añadiendo un correo con el dominio de la empresa o un enlace a la web oficial. Además, el asunto es lo suficientemente interesante (solicitud de vacaciones) como para que, aun estando el mensaje en inglés, algún usuario pulse sobre el enlace proporcionado.

Por si fuera poco, en el caso de que alguien pulse sobre el enlace se mostrará una web preparada por los delincuentes donde se solicitará una contraseña de acceso. Lo curioso en este caso de phishing, y que ya hemos visto en alguna ocasión anterior, es que los delincuentes se molestan en buscar e incluir el logotipo de la empresa suplantada para hacerlo más creíble.

Si algún usuario cae en la trampa e introduce credenciales de acceso a algún sistema interno como el correo electrónico corporativo, estas pasarán a manos de los delincuentes, quienes pueden utilizarlas para lanzar ataques dirigidos o seguir propagando campañas similares.

Phishing para todos

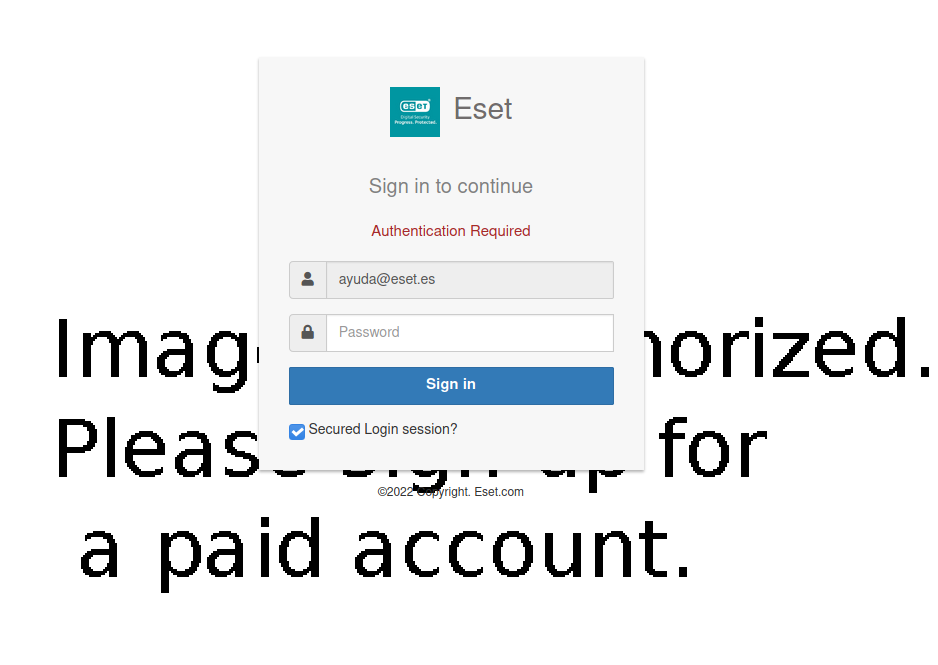

Podríamos pensar que esta campaña es anecdótica y solo estaba dirigida hacia nuestra empresa, pero conocemos bien las estrategias de los delincuentes y sabemos que, la mayoría de las veces, tratan de maximizar sus beneficios. Así pues, ¿Qué pasa si cambiamos el dominio de la empresa suplantada en el enlace que se incluye en el correo?

Como vemos, los delincuentes lo han preparado para que, cuando se introduzca el dominio de alguna empresa reconocida, se busque e incluya el logo para dar cierta confianza a los usuarios que accedan a esta web. No obstante, hay muchas empresas en las que no aparece su logo y solo se muestra su nombre, lo que puede hacer dudar a más de una posible víctima a la hora de continuar con el proceso de introducción de credenciales.

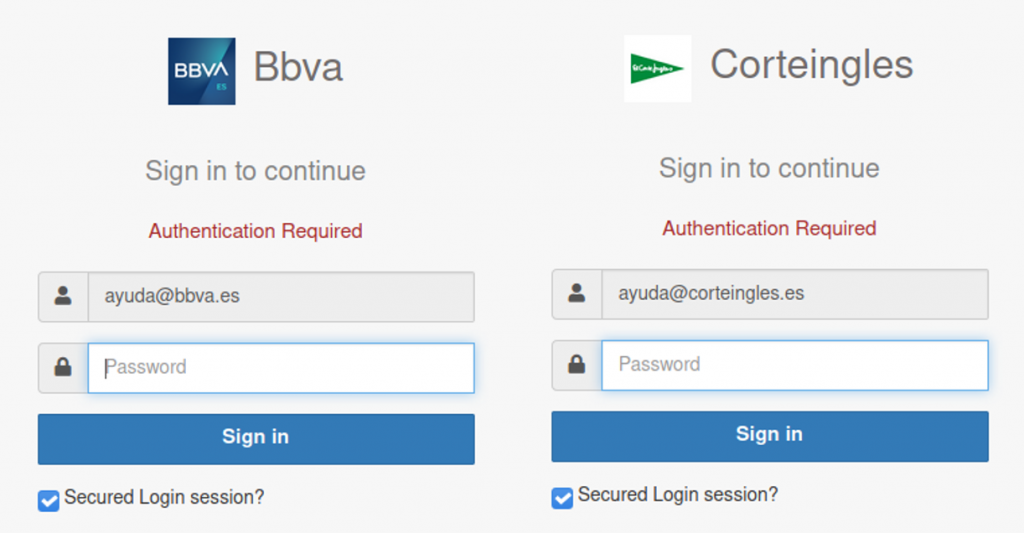

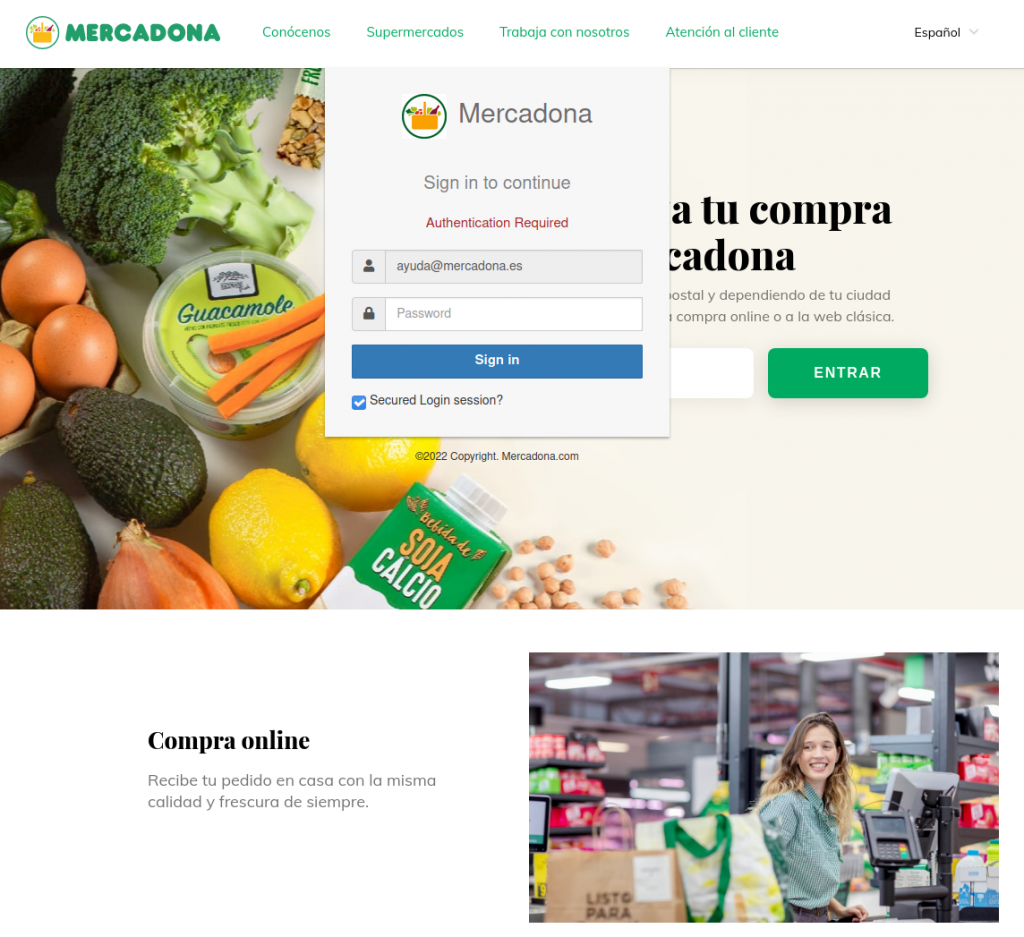

Sin embargo, en esta campaña los delincuentes no se han detenido en este punto ya que hemos observado que, si se utiliza el dominio de ciertas empresas, se añade una imagen de fondo para hacer aún más creíble la suplantación de identidad. Este es el caso, por ejemplo, al utilizar el dominio de Mercadona.

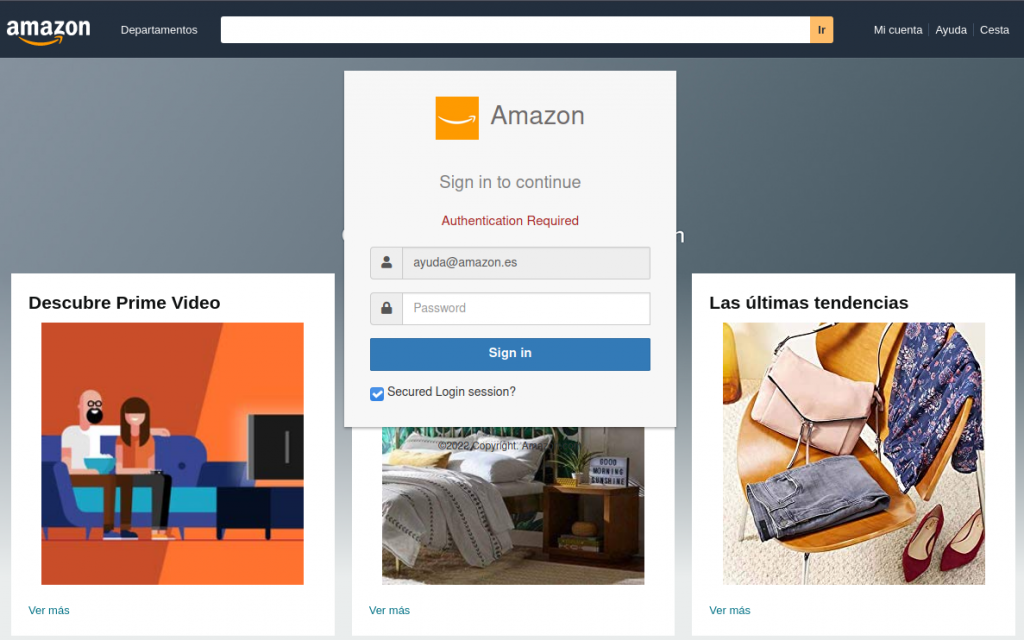

Lo mismo sucede al probar el dominio de Amazon y, aunque los usuarios de esta conocida tienda online deberían estar habituados a registrarse en otra web con un diseño diferente, es posible que alguno caiga en la trampa e introduzca sus credenciales de acceso.

Todo este esfuerzo en personalizar la web de la empresa suplantada hasta ciertos niveles nos hace pensar que a los delincuentes detrás de estas campañas les gusta cuidar los detalles y además cuentan con kits de creación de campañas de phishing más efectivos de los que estábamos acostumbrados a ver no hace mucho, por lo que debemos ir con especial cuidado.

Conclusión

Aunque estas campañas de phishing son fácilmente detectables por las soluciones de seguridad actuales, es posible que alguna se cuele en la bandeja de entrada de algún usuario. Esto sería especialmente grave en el caso de que se tratase de un usuario corporativo ya que las credenciales robadas podían servir para realizar ataques más dirigidos contra la empresa en la que trabaja o sus clientes y proveedores. Por ese motivo es importante estar alerta y fijarse en los detalles para reconocer posibles engaños como los que acabamos de analizar.