Tras unos meses de verano durante los cuales los delincuentes detrás del infame troyano bancario Emotet parecía que se habían tomado un descanso, ahora regresan con más fuerza con campañas afectando a varias regiones del mundo. Un ejemplo claro lo tenemos en la elevada cantidad de correos que, desde hace unos días y, con más intensidad, en las últimas horas están recibiendo usuarios españoles de remitentes aparentemente confiables y que adjuntan un documento Word.

Emotet: descripción y evolución

Emotet no es precisamente un desconocido en el mundo de las amenazas informáticas. Activo desde 2014 estamos ante un troyano bancario que ha sufrido numerosas revisiones desde entonces y que lo han convertido en uno de los códigos maliciosos más destacados en su campo: el robo de credenciales bancarias. Su método de propagación preferido es el correo malicioso o malspam con ficheros o enlaces adjuntos que tratan de convencer a los usuarios para que pulsen sobre ellos o los abran.

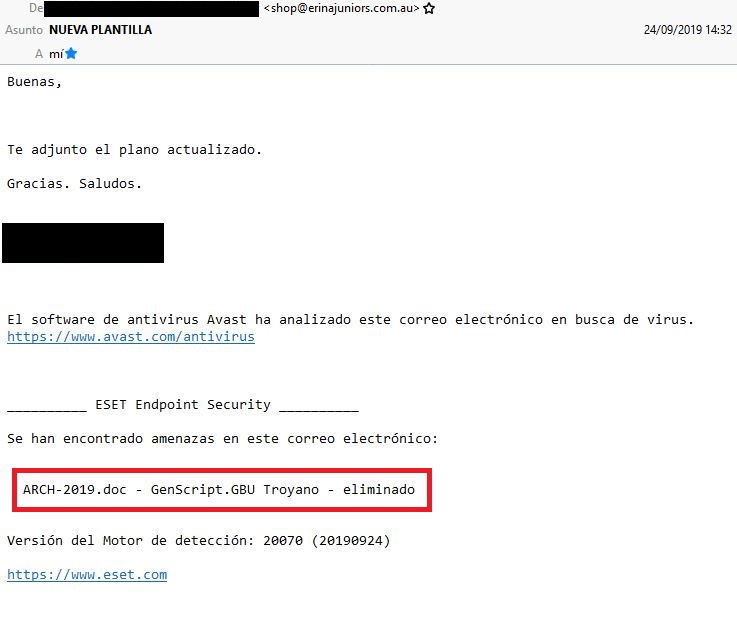

Para conseguirlo utiliza asuntos muy escuetos pero directos, tales como “Propuesta”, “Respuesta” o “Nueva Plantilla”, acompañados de cuerpos de mensaje breves y sin añadir información adicional. El peligro radica en el enlace incluido o fichero adjunto, ya que si el usuario pulsa o los abre, se iniciará la cadena de ejecución del malware que terminará instalando Emotet en el sistema y comprometiendo su seguridad.

El principal objetivo de Emotet son las credenciales bancarias, aunque a lo largo de los años ha ido evolucionando para incluir nuevos módulos que lo han convertido en un malware complejo y polimórfico. Esto le permite mejorar su capacidad de permanecer oculto, aumentar sus posibilidades de propagación o instalar otras variantes de malware. No obstante, tal y como veremos más adelante, hay medidas de seguridad que permiten detectarlo a tiempo antes de que logre infectar el sistema.

Con respecto a sus víctimas, Emotet no hace distinción y se dirige tanto a usuarios particulares como pymes, corporaciones y entidades gubernamentales. Su objetivo es recopilar la mayor cantidad posible de credenciales financieras para así conseguir sustraer elevadas cantidades dinero desde las cuentas de sus víctimas y a sus creadores no parece importarles de donde venga ese dinero.

Reactivación y vector de ataque

A mediados de septiembre se comenzaron a detectar nuevas muestras de este troyano, algo de lo que ya venían alertando algunos investigadores tras observar la reactivación de alguno de sus centros de mando y control (C&C) en las semanas anteriores. Este regreso de Emotet ha sido bastante potente y, desde el pasado 16 de septiembre hasta el momento se han registrado una elevada cantidad de emails con enlaces y adjuntos maliciosos pertenecientes a esta campaña.

En España hemos observado un repunte importante desde finales de la semana pasada y, más concretamente, durante los últimos dos días. Cabe destacar que, una vez Emotet consigue infectar un sistema, utiliza la libreta de direcciones de correo de ese equipo para reenviarse a todos sus contactos para así tratar de conseguir nuevas víctimas.

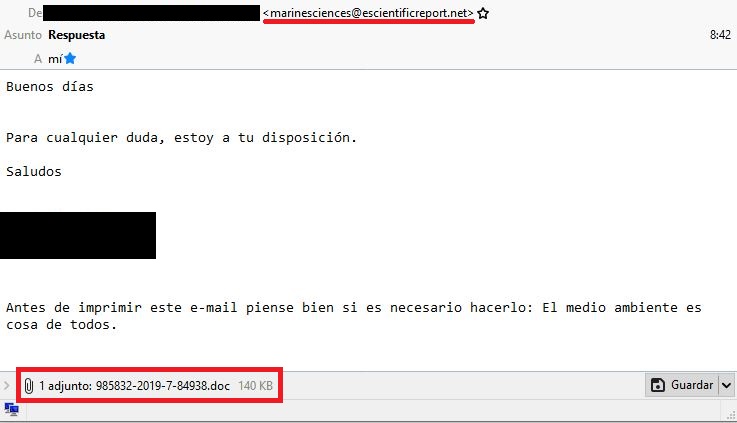

En los correos recibidos en las últimas horas se pueden observar varios puntos importantes para identificarlos como maliciosos. Uno de ellos es que no aparece un remitente sino dos. El primero es el que suplanta el malware para hacernos creer que el correo viene remitido por alguien de confianza. Por su parte, el segundo remitente que se puede observar en el campo “De:” o en el Return Path de la cabecera del correo pertenece al dominio comprometido por los atacantes y usado para realizar el envío masivo de correos.

Este punto es importante ya que, si el usuario se fija en él, puede ser capaz de detectar estos correos como fraudulentos y eliminarlos antes de que se conviertan en una amenaza para la seguridad del sistema. Adjunto al correo observamos un archivo de Word que puede tener varios nombres como “ARCHIVOFile_H3981.doc”, “MENSAJE_092019.doc”, “985832-2019-7-84938.doc” o “61.doc” entre muchos otros.

Fases del ataque

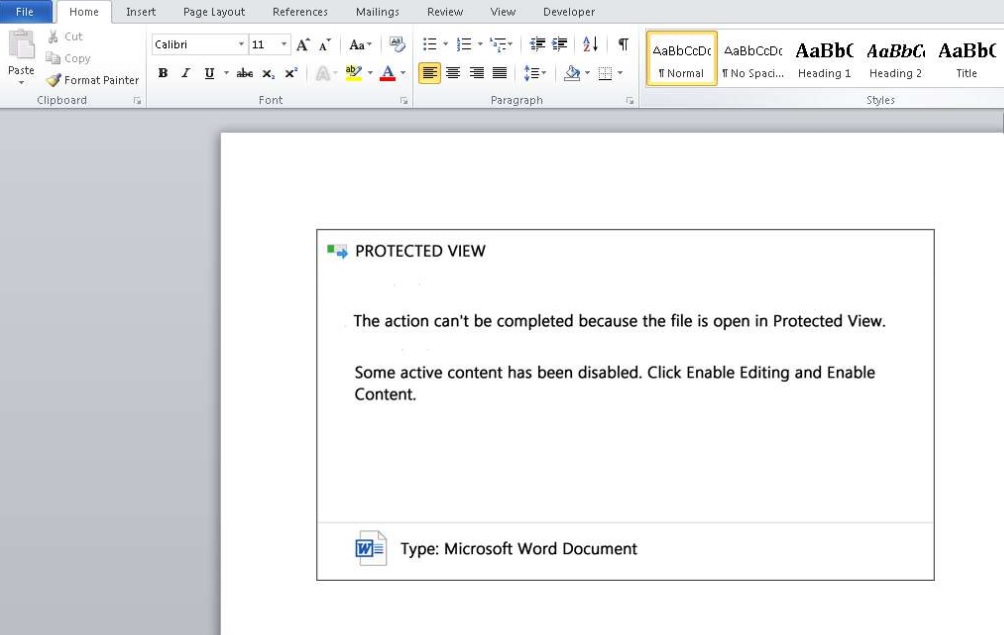

Si el usuario que recibe este correo hace caso omiso a los indicios que le muestran que se encuentra ante una amenaza y abre el fichero adjunto veremos como se utiliza una técnica bastante conocida para conseguir ejecutar código malicioso. Aparentemente, se muestra un documento legítimo pero con un aviso donde se indica que el archivo se encuentra en un modo de vista protegida y que, para poder ver su contenido, hace falta pulsar sobre la barra amarilla que se muestra en la parte superior con la opción de “Habilitar edición”.

Este aviso que contiene el documento no es más que una imagen, incluida por los delincuentes incluyen para tratar que el usuario desactive de forma voluntaria una de las medidas de seguridad más efectivas de las que dispone Microsoft Office y que impide la ejecución automática de código mediante macros.

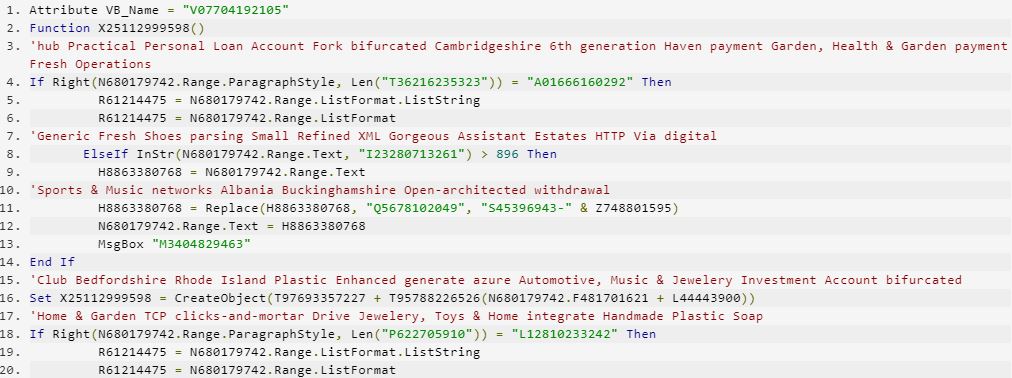

En el caso de que el usuario muerda el anzuelo, se ejecutarán una serie de macros que, a su vez, ejecutarán código en PowerShell. Este código forma parte de la segunda fase del ataque y consiste en contactar con dominios comprometidos por los atacantes para descargar un archivo malicioso.

El archivo malicioso descargado activa la tercera fase del ataque y actúa como dropper o descargador del archivo que contiene el troyano. Este troyano también está alojado en dominios comprometidos que los delincuentes van cambiando continuamente, así como también cambia el ejecutable del Emotet para dificultar su detección. Se puede obtener una lista detallada de los dominios comprometidos y los C&C gracias a la cuenta de Twitter de Cryptolaemus.

Cuando Emotet es descargado y ejecutado finalmente en el sistema se quedará a la espera para robar credenciales bancarias, aunque también aprovechará para obtener nuevas direcciones de correo a las que propagarse y, dependiendo de la campaña, instalar otro malware en el equipo.

Impacto en España y detección de la amenaza

Tal y como hemos indicado anteriormente, estamos ante una campaña de alcance global pero que ha tenido especial relevancia en nuestro territorio en las últimas horas. Si nos fijamos en servicios como Virus Radar de ESET, podemos observar como, desde el lunes 23 de septiembre, España es el país donde más detecciones se están detectando tanto del código PowerShell malicioso como del dropper que termina descargando Emotet.

Estos datos son muy interesante e importantes para medir el nivel de detección y bloqueo de esta amenaza, ya que nos indican que se está bloqueando en las fases previas a la descarga del malware en sí. Ante algunas preguntas que hemos recibido a través de nuestro servicio de soporte, conviene aclarar algunos puntos para comprender como se detectan y bloquean este tipo de amenazas.

Antes de nada, hay que tener en cuenta que, la recepción de este correo y la descarga del Word que adjunta no suponen que el equipo esté comprometido, ya que aun no se ha ejecutado nada. Incluso la apertura del documento puede resultar inocua si tenemos la opción de ejecutar macros desactivada, tal y como suele venir por defecto.

En esta primera fase, la detección del documento adjunto malicioso por parte de las soluciones de seguridad suele hacerse por firmas o heurística, tanto en las estaciones de trabajo como en los servidores de correo si estos están presentes. Actualmente suele ser el método menos efectivo puesto que la actualización de las bases de firmas o del motor heurístico suele llevar algún tiempo, pero eso no significa que estemos desprotegidos. Debido a que el documento contiene macros y estas contienen código malicioso es posible detectarlo incluso antes de abrirlo (dependiendo de su nivel de ofuscación). Se estaría detectando el código malicioso en su segunda fase gracias a capas de seguridad como el análisis de comportamiento o las detecciones avanzadas de código malicioso.

En el caso de que la solución antivirus no hubiese detectado nada hasta este punto y se ejecutase la tercera fase del ataque, con la descarga del dropper desde uno de los sitios comprometidos, se podría detectar esta amenaza por alguna de las capas ya mencionadas o por el análisis avanzado de la memoria. Este análisis permite detectar un código malicioso cuando intenta ejecutarse volcándose en la memoria del sistema y permite detectarlo y eliminarlo antes de que consiga comprometer el sistema.

El mismo principio se aplicaría en el caso de que el malware lograse descargar Emotet en el sistema, añadiendo además la posibilidad de ejecutar el archivo malicioso en una sandbox aislada que permitiera ejecutar de forma controlada el malware y confirmar sus objetivos maliciosos para proceder a su eliminación.

Estas son solo algunas de las capas de seguridad que incluyen las soluciones avanzadas y que dificultan la tarea a los delincuentes detrás de campañas como esta.

Conclusión

No cabe duda de que Emotet ha vuelto con fuerza y debemos estar atentos ante esta y futuras campañas que vendrán. Contar con una solución de seguridad avanzada capaz de detectar este tipo de amenazas nos ayudará a estar protegidos pero no debemos olvidar que, como usuarios, también podemos ayudar a detectar, eliminar y evitar que se propague. Tan solo debemos estar atentos ante correos sospechosos y no pulsar de forma indiscriminada ante el primer enlace o adjunto que nos encontremos en nuestra bandeja de entrada.

Josep Albors