Desde inicios de semana estamos viendo como los troyanos brasileños están realizando una campaña especialmente intensa, liderada por variantes de Grandoreiro que utilizan mensajes de correo electrónico de todo tipo para tratar de conseguir nuevas víctimas. Hace unos días hicimos un repaso a las campañas que se estaban propagando activamente y desde entonces se ha añadido alguna más que creemos interesante destacar.

Suplantación del Ministerio de Empleo

La suplantación de organismos oficiales por parte de los delincuentes es algo que se ha venido incrementando durante los últimos meses. Tenemos casos en los que se ha suplantado al Ministerio del Interior, al Ministerio de Sanidad, a la Agencia Tributaria o incluso a la Policía Nacional. Ahora vemos como los delincuentes encargados de la creación y distribución del troyano bancario Grandoreiro utilizan la imagen del Ministerio de Empleo y Seguridad Social.

Hay que destacar que los delincuentes no se han puesto al día, ya que la actual denominación de ese ministerio tras el inicio de la presente legislatura a principios de año es la de Ministerio de Trabajo y Economía Social, aunque este detalle pasará desapercibido por la mayoría de usuarios que reciban un email como el que acabamos de mostrar y muchos pensarán que se trata de un comunicado de un organismo oficial.

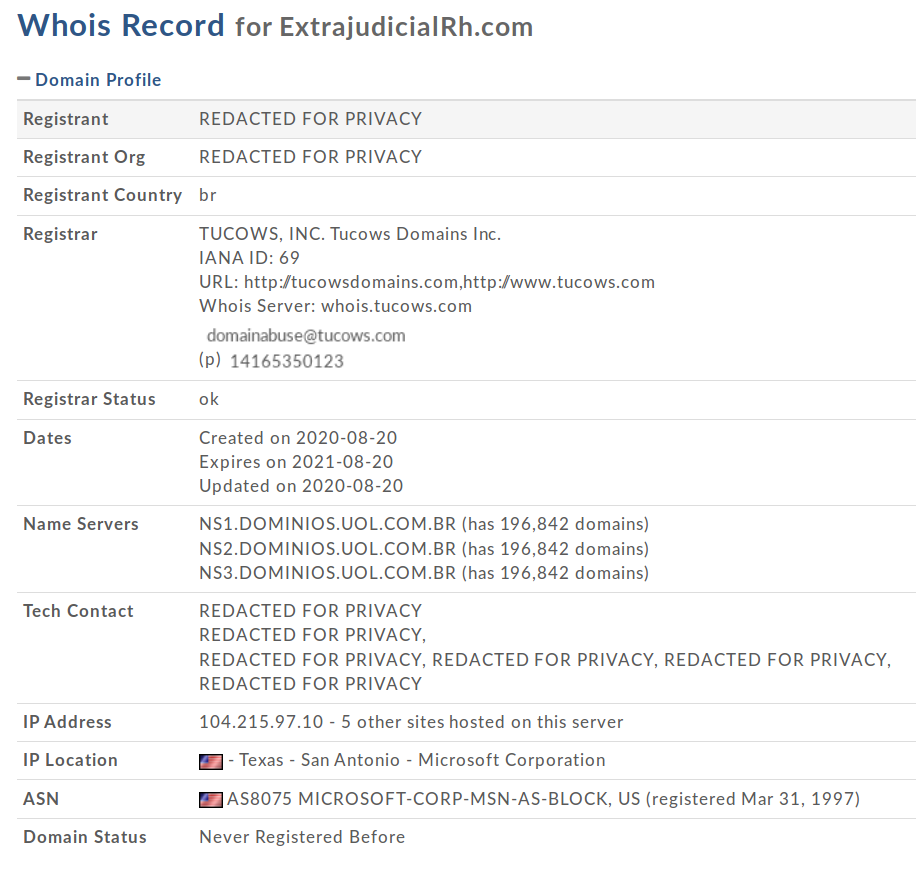

En este correo vemos como se incluye un enlace para, supuestamente, ver o imprimir el documento al que se hace referencia. Este enlace redirige a un dominio generado para la ocasión y registrado unas pocas horas antes del inicio de la campaña de propagación, algo que viene siendo habitual en la operativa del troyano bancario Grandoreiro. El nombre de los servidores usados para alojar este dominio también nos da una pista de la procedencia brasileña de esta amenaza.

Los pocos esfuerzos que realizan los delincuentes para tratar de ocultar la procedencia de estas amenazas y el repetido uso de tácticas conocidas, con algunas innovaciones menores cada cierto tiempo, resulta algo característico de las diversas familias que componen actualmente el panorama de los troyanos bancarios brasileños que tienen especial incidencia en países de Latinoamérica, España y Portugal.

Descarga y ejecución

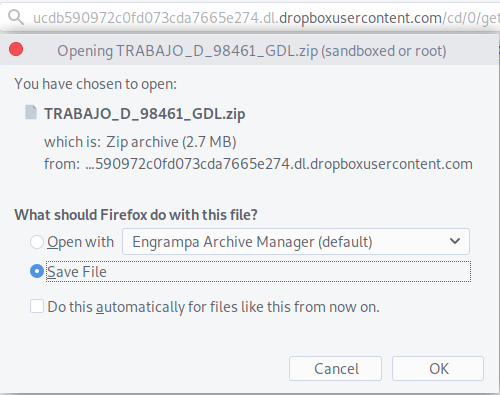

La cadena de ejecución de esta amenaza es idéntica a la ya observada en campañas anteriores y se inicia cuando el usuario pulsa sobre el enlace proporcionado en el correo. Esto lo enviará al dominio registrado por los delincuentes para la ocasión y, a su vez, lo redirigirá a una dirección del servicio de almacenamiento de archivos Dropbox desde donde se descargará un archivo de nombre “TRABAJO_D_98461_GDL.zip”.

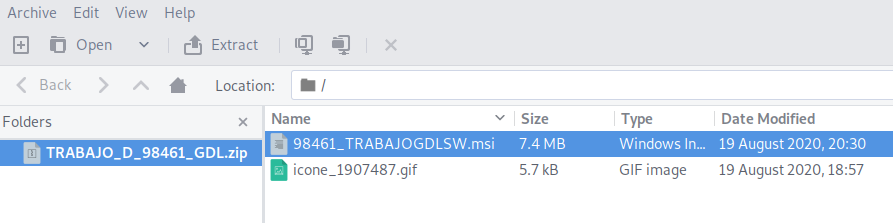

La descarga de este archivo .zip, así como su contenido, es algo característico de las campañas recientes de Grandoreiro, donde, por una parte, se incluye un archivo inocuo y que puede tener formato de imagen u otro elegido por los delincuentes, mientras que por otro lado también tenemos un archivo MSI que ejecuta la primera parte del proceso de infección conectándose con una dirección remota controlada por los atacantes.

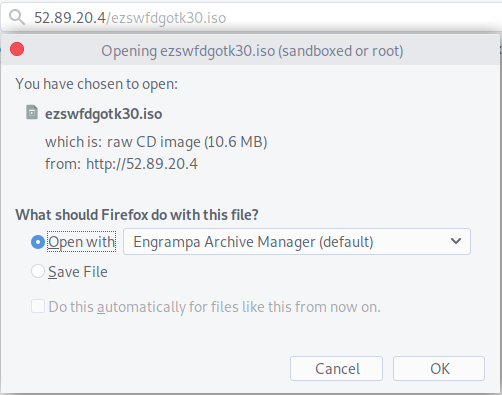

La conexión a este servidor se realiza de forma transparente para los usuarios y termina descargando un archivo ISO que, en realidad, se trata de un fichero .zip codificado dos veces en Base64 que contiene el payload encargado de ejecutar el troyano bancario Grandoreiro.

Las soluciones de seguridad de ESET detectan el fichero MSI encargado de ejecutar la primera fase del ataque como el troyano Win32/TrojanDownloader.Delf.CYA, por lo que no se llegaría a descargar ni ejecutar el troyano bancario Grandoreiro en un equipo protegido.

Conclusión

Aunque la suplantación de organismos oficiales, incluyendo ministerios españoles, no es una novedad, es un buen indicativo de hasta dónde están dispuestos llegar algunos delincuentes para tratar de conseguir nuevas víctimas. Conviene estar alerta ante este tipo de correos para evitar caer en su trampa y protegernos con una solución de seguridad que pueda detectar y eliminar estas amenazas.