Periódicamente nos encontramos con campaña de propagación de amenazas que, por uno u otro motivo, se ceban con algún país o región en concreto. Ya sea porque los delincuentes tienen alguna motivación especial o por alguna particularidad entre los sistemas de una región en concreto (por ejemplo, en forma de vulnerabilidades o aplicaciones no parcheadas) se pueden observar picos de detección en zonas concretas como es el caso que vamos a analizar en este artículo.

España y Portugal principales países afectados

Durante las últimas semanas de agosto hemos venido observando un fuerte incremento de detecciones de varias familias de malware tanto en España como en Portugal. Estas diferentes familias tienen la particularidad de que todas tienen su código ofuscado y se encuentran escritas en el leguaje .Net de Microsoft.

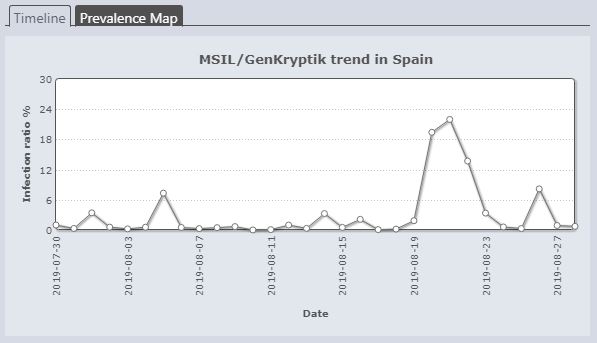

Por este motivo, las soluciones de seguridad de ESET las catalogan como MSIL/GenKryptik, englobando así las diferentes familias y facilitando su detección aunque existan diversas variantes utilizadas por los delincuentes en una o varias campañas durante las últimas semanas.

Si echamos un vistazo al número de detecciones de estas familias de malware en España durante las últimas dos semanas de agosto veremos un incremento muy importante de estas, especialmente en la semana del 19 al 23 de agosto.

Ese incremento es incluso más elevado en el caso de Portugal, produciéndose justo nada más terminar la campaña de propagación en España a partir del 25 de agosto, aunque con menor duración. Además, en el caso de Portugal vemos como a mediados de agosto ya se produjo un aumento en el porcentaje de detecciones relacionadas con estas familias de malware.

Propagación y efectos del malware

A la hora de analizar campañas como estas es importante conocer cual es el vector de infección utilizado por los atacantes para conseguir nuevas víctimas. En este caso no es ninguna sorpresa y, de nuevo, vemos como el correo electrónico es utilizado de forma maliciosa para propagar ficheros adjuntos en emails con diferentes asuntos. Ya sea en la forma de un supuesto currículum, de una factura o de un recibo de banco, estos cebos eran utilizados para engañar a las víctimas y convencerlos para que abrieran los adjuntos maliciosos.

Tal y como ya hemos visto en numerosos ejemplos anteriores, los delincuentes usan la técnica de camuflar un ejecutable infectado como un inofensivo fichero. En estas campañas hemos visto utilizar desde archivos ejecutables a los que se les había cambiado el icono que los identifica hasta ficheros de MS Office con macros maliciosas que se encargaban de descargar el malware en el sistema.

Entre las familias de malware que se han detectado encontramos dos viejos conocidos como son el keylogger HawkEye y la herramienta de control remoto Quasar. La presencia de estos códigos maliciosos en esta campaña nos lleva a pensar que el principal objetivo de los atacantes es la recopilación de información confidencial de la víctima. Entre sus capacidades encontramos:

- Recopilación de información del sistema.

- Capacidad para grabar lo que se muestra en pantalla, tanto en formato vídeo como mediante capturas de pantalla.

- Robo de credenciales de aplicaciones muy extendidas como: Mozilla Firefox, WinSCP, FileZilla o los navegadores Yandex y Opera.

- Recopilación de cookies y claves privadas

- Obtención de persistencia mediante la modificación de entradas en el Registro del sistema y el Programador de tareas de Windows.

Podemos evitar infectar nuestro sistema de forma sencilla, evitando abrir correos no solicitados (y los posibles adjuntos que estos incluyan) y contando con una solución de seguridad que sea capaz de detectar estas amenazas. Además, en entornos corporativos los filtros antispam y sistemas de detección y respuesta ante amenazas pueden evitar a que estos códigos maliciosos se propaguen por la red interna.

Conclusión

A pesar de que este tipo de campañas no son infrecuentes y, de hecho, en los últimos meses hemos visto como aumentaban los casos de detecciones de RAT (herramientas de control remoto) sí que resulta curioso observar como, en esta ocasión, las diversas familias de malware se han cebado en estos dos países en concreto. El tiempo y futuros análisis dirán si estamos ante una coincidencia o se trata de un ataque dirigido a objetivos en estos países por algún motivo en especial

Indicadores de Compromiso

Hashes de las muestras más detectadas

496d76183bf297a09df9b9ced151909eafd19758, 5c3cfd3249113b3f0f82eb55ceb7fb9baa247b04, ec9c4216436969e468eeaa556888a5fdcce91d11

Ejemplos de nombres utilizados por los archivos maliciosos

SKBMT_Aug 21 2019 at 2.21_008455210_PDF.exe

PO for August.exe

Proforma Invoice.exe

Bank payment TT.exe

201900000025-CONSIGNMENT-DOCUMENTS-FOR-SHIPPING-GOODS-2019-08-26.PDF.exe

0.doc

Bank Details.exe

Shipment Airway Bill.exe

Payment_Details.exe

Enquiry for September Ref#002123.exe

Centro de mando y control usado por algunas variantes

www[.]accept-support[.]xyz