Las campañas de propagación del troyano bancario Grandoreiro llevan varias semanas siendo una constante desde que, a principios de julio, comenzase a propagarse de nuevo tras varias semanas de poca actividad. En los últimos días hemos observado cómo se ha intensificado esta actividad con varias campañas seguidas que pasamos a comentar a continuación.

Suplantación de la Agencia Tributaria

Parece que la técnica de suplantar a la Agencia Tributaria española les ha gustado a los delincuentes detrás del troyano bancario Grandoreiro. Si hace una semana vimos que suplantaban a este organismo oficial mediante un correo electrónico fraudulento, desde hace unos días hemos detectado nada menos que otras tres campañas con la misma temática.

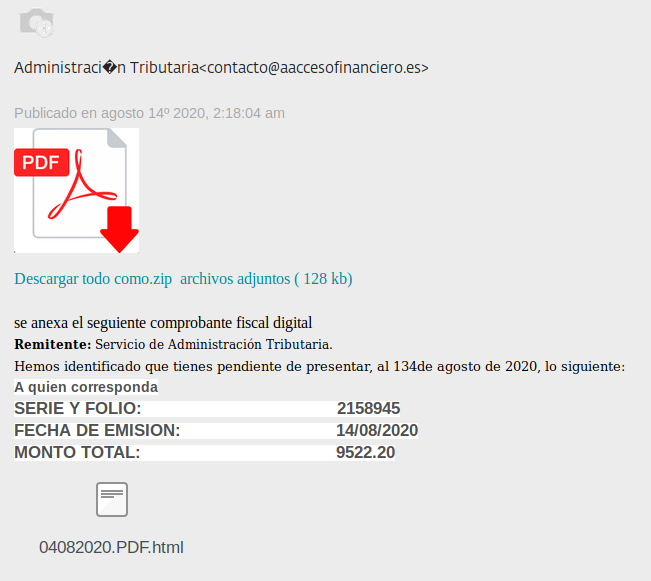

El primero de estos envíos de correos maliciosos se realizó el pasado viernes 14 de agosto y se identificaba como procedente de la Administración Tributaria, a pesar de que el correo desde donde se enviaba no parecía tener relación alguna con este organismo oficial.

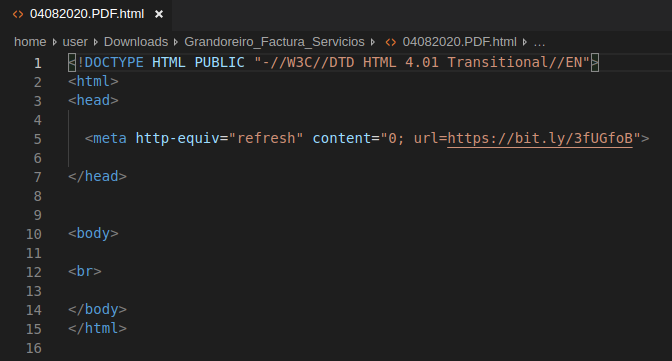

En ese email vemos como se nos invita a descargar un fichero zip desde un enlace proporcionado en el mismo correo. Además, en este y otros casos que veremos a continuación, también se observa un fichero adjunto de nombre 04082020.PDF.html que contiene un enlace acortado y que descarga el mismo fichero .zip.

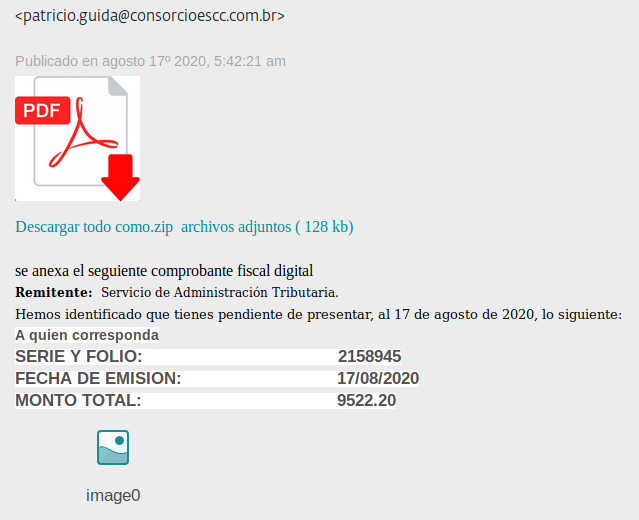

Una campaña similar observamos el lunes 17 de agosto con un mensaje idéntico al que acabamos de ver, pero sin identificarse esta vez como la Agencia Tributaria. Este punto resulta interesante, ya que para el envío de este correo se utilizó una dirección de email de Brasil, lugar de procedencia de esta y otras familias de troyanos bancarios como Mekotio, Mispadu o Casbaneiro.

También vemos como, en lugar del archivo .html adjunto, aquí solamente encontramos una imagen, confiando los delincuentes únicamente en que su víctima pulse sobre el enlace proporcionado para iniciar la cadena de infección. Esta cadena es la habitual observada en las muestras que venimos analizando desde hace semanas, y se inicia con una redirección a un enlace perteneciente a Dropbox, donde se aloja el fichero .zip con la primera fase del ataque.

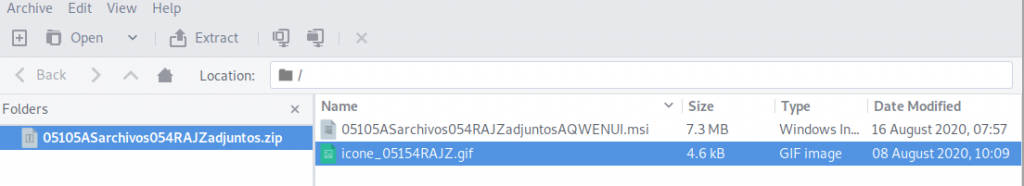

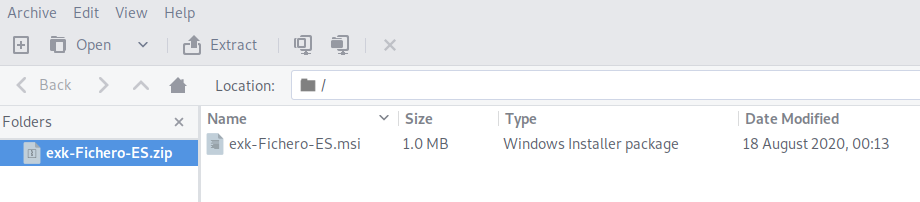

Este fichero suele contener un archivo .msi malicioso y otro legítimo de un formato variable (en esta ocasión, un .gif). Cuando el usuario ejecuta el fichero .msi vuelca en el disco un archivo que hace las funciones de “downloader” o descargador de la amenaza, realizándose una conexión a un servidor controlado por los atacantes que descarga el payload de Grandoreiro en formato .iso.

En las últimas horas también se ha observado otra campaña de envío de emails que también utilizan a la Agencia Tributaria como gancho, aunque en esta ocasión se trata de otra familia de troyanos bancarios brasileños, concretamente Mekotio.

El funcionamiento de la cadena de infección de Mekotio empieza por la conexión con una web controlada por los delincuentes y que normalmente se trata de una web legítima que ha sido comprometida (en este caso, la de una universidad peruana). Desde esa web se procede a descargar un fichero .zip que, tal y como sucede con las muestras de Grandoreiro, contiene en su interior un archivo .msi malicioso.

Este fichero .msi contiene código JavaScript en su interior encargado de descargar la variante del troyano bancario correspondiente, dependiendo de si el sistema en el que se ha ejecutado es de 32 o de 64 bits. El archivo que contiene el troyano bancario Mekotio se descarga desde una web legítima que también ha sido comprometida por los delincuentes. Un apunte interesante de esta variante de Mekotio es que los delincuentes utilizan un script y un intérprete de AutoHotkey para la ejecución del malware, además de tener el payload empaquetado con el clásico packer Themida.

Otras campañas

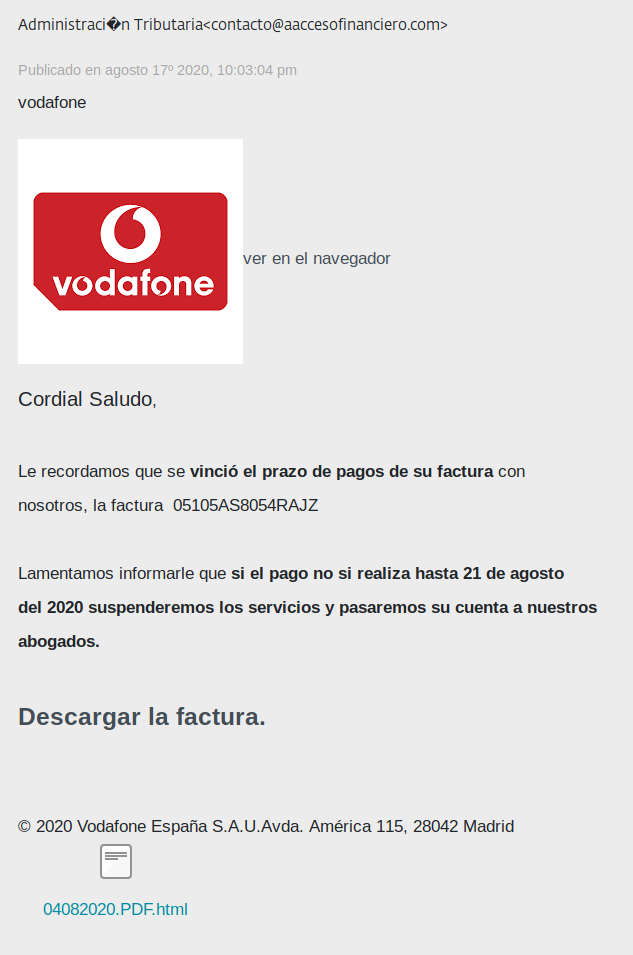

Además de estas campañas suplantando a la Agencia Tributaria, en los últimos días también hemos visto actividad del troyano bancario Grandoreiro suplantando a otras empresas. Un ejemplo lo tenemos en el email que se hacía pasar por Vodafone recibido el lunes 17 de agosto. A pesar de que se está usando la imagen de esta empresa de telecomunicaciones, el remitente es muy parecido al utilizado en uno de los correos anteriores, haciendo mención de nuevo a la Agencia Tributaria.

Sin embargo, si nos fijamos en el Return path del mensaje comprobaremos como el emisor real no tiene nada que ver ni con este organismo oficial ni con Vodafone, utilizándose una dirección como root[at]qws5.rwyazbek[.]com donde el número va variando dependiendo de la campaña utilizada.

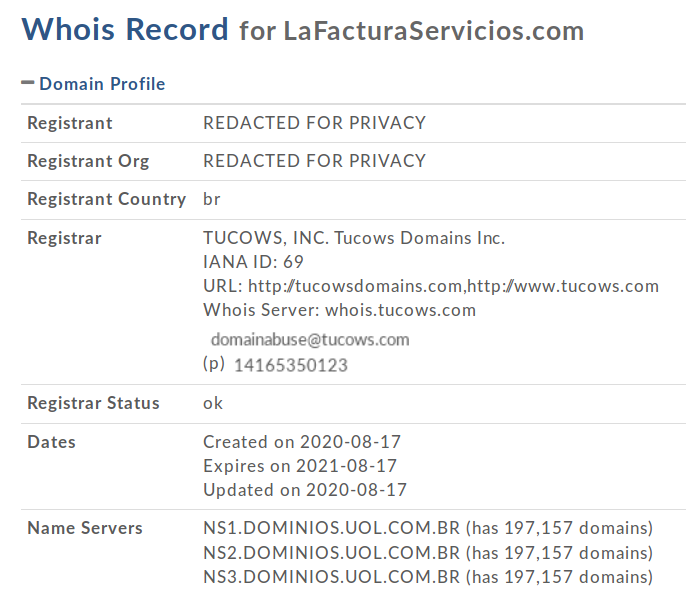

Este correo vuelve a adjuntar el mismo fichero .html que hemos visto anteriormente y contiene el mismo enlace acortado que redirige a la descarga del fichero .zip. Esta descarga también se realiza mediante el enlace que los delincuentes han incluido dentro del correo con el sugerente nombre de “Descargar la factura”, habiendo registrado, como en la mayoría de los casos anteriores, un dominio solo para esta campaña para iniciar una cadena de infección muy similar a la que ya hemos analizado en casos anteriores.

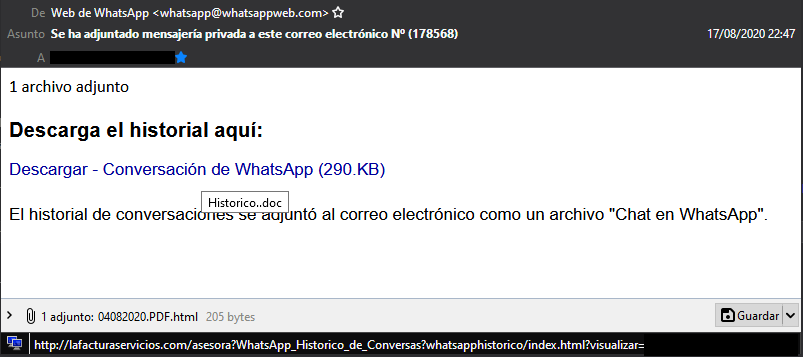

Como apunte curioso, en la tarde/noche del lunes 17 de agosto también observamos una campaña que utilizaba el nombre de la popular aplicación de mensajería WhatsApp y que nos invitaba a descargar nuestro historial de conversaciones.

Este email que decía provenir desde WhatsApp venía realmente de una dirección de email con un formato idéntico al visto en el ejemplo anterior, contenía el mismo fichero .html adjunto y usaba el mismo dominio de correo registrado ese mismo día para descargar los archivos relacionados con la cadena de infección de Grandoreiro.

Conclusión

Acabamos de ver como en apenas tres días se han detectado varias campañas del troyano bancario Grandoreiro y una de Mekotio que tienen a usuarios españoles en su punto de mira. Estas campañas demuestran el interés de los delincuentes detrás de estas amenazas por conseguir víctimas de varios países, además de los de su región, tal y como venimos observando en los últimos meses.

Para evitar ser víctima de estas amenazas que pueden vaciar nuestra cuenta corriente es importante revisar atentamente todo tipo de correos no solicitado que recibamos, aunque provengan de empresas reconocidas y organismos oficiales. En caso de tener alguna duda de su autenticidad, siempre es mucho más recomendable acceder de forma manual a las webs oficiales, antes de pulsar sobre el enlace o abrir el fichero adjunto que pueda venir junto al correo, además de contar con una solución de seguridad que sea capaz de detectar y eliminar este tipo de amenazas.

Indicadores de compromiso:

Remitentes correo:

contacto[at]aaccesofinanciero[.]es

contacto[at]aaccesofinanciero[.]com

root[at]qws5[.]rwyazbek[.]com

patricio.guida[at]consorcioescc[.]com[.]br

Enlaces descarga muestras:

hxxp://http[.]guccelo[.]com/archivo

hxxps://bit[.]ly/3fUGfoB

hxxp://http[.]alisulr[.]com/expansión

hxxp://www[.]lafacturaservicios[.]com/asesora

hxxp://unheval[.]edu[.]pe/cepreval/web/images/

hXXps://www.dropbox[.]com/s/9isibr9e8t9oko3/05105ASarchivos054RAJZadjuntos[.]zip?dl=1

hXXps://www.dropbox[.]com/s/rs3ylqkczbu4ras/AZSERDescargar_QWRT054RAJ[.]zip?dl=1

hXXp://89.44.9[.]163:4451/ntfctormgruz50[.]iso

hXXps://madoohome[.]com/files/ezemefourntentaenina[.]djx

hXXps://madoohome[.]com/files/ezemefourntentaeninb[.]djx

Hashes

095C94259D6E14B192A3D562071A6D67C4B536D0

9FF2207C66D1F02C128C0B95636BBFD20AC3CC74

31678C7CAE2181EDA6CA837DB0A3AFB4C67D19D8

1D64697BFF500650CCC0B5FEEB37240800AB9635

F1D88032BBC48766DCF2552E78448AEBEB5B970F

E9E1ECCBDBA477E992D282D8E2A3855C35AFFE39

79C2C6E16D566912EB10CCA2895539B9ADB88CDB

675A1ED60C1566013F488E1006B2CD45D9BEF253

53F20CEB22FE141DC0E117470331D04252B53EEC

5F968F58C8CB23143B693B82B2EA6259BE981D0C

D688404CAD389D4E398ED81B37F7918B2D54B02E

2D841F3928CCA9796B0CBD0A257885D5E08AE43B

6660A03BD733538C7FA3052542C474C55C8F683A

8A91E1B1EB4623AB26C45FFAD9B326B58585D5E4