Desde hace meses estamos acostumbrados a analizar correos de phishing que tratan de engañar a los usuarios para que accedan a una web e introduzcan credenciales personales o usadas en su empresa. Muchos de estos correos maliciosos se hacen pasar por servicios de email corporativos indicando que hay algún problema con nuestra cuenta, pero no es el único cebo que están usando los delincuentes para conseguir sus objetivo.

La carta de renuncia

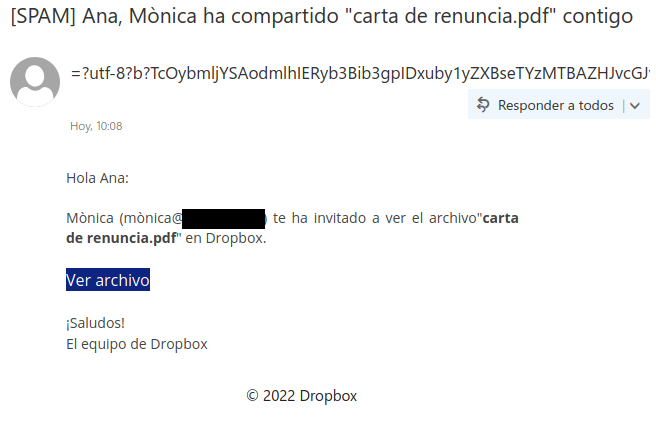

No podemos negar que nos ha llamado la atención el asunto de este correo. Acostumbrados a ver cómo se mencionan problemas en la capacidad o la caducidad de nuestra cuenta, encontrarnos con una supuesta carta de renuncia ha despertado nuestra curiosidad y por eso hemos decidido centrarnos en analizar este correo de entre todos los emails maliciosos que detectamos a diario.

No es casualidad que los delincuentes elijan este asunto cuando los medios llevan meses hablando de la “gran renuncia” que se ha producido en países como Estados Unidos, y recibir un correo de este estilo de parte de un compañero de trabajo un lunes por la mañana es cierto que suele destacar entre los emails que se suelen acumular durante el fin de semana.

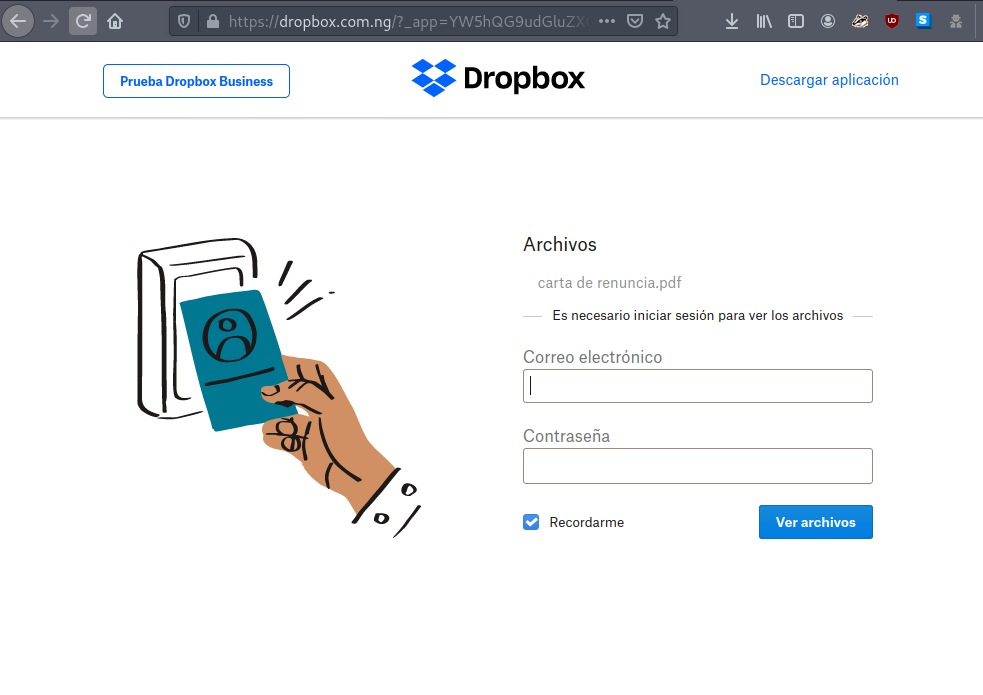

Además, el hecho de no llevar un fichero adjunto sino un supuesto enlace al servicio Dropbox puede hacer bajar la guardia a más de uno, ya que puede pensar que se trata de un documento grande que no ha podido ser adjuntado al correo, pensar que se trata de un enlace inofensivo y acceder a él. En ese caso, el usuario se encontrará una web preparada por los delincuentes que intenta hacerse pasar por el conocido servicio de almacenamiento de archivos y le instará a introducir sus credenciales para acceder al archivo compartido. En este punto, es posible que muchos usuarios tengan dudas acerca de qué credenciales introducir, pero puesto que han recibido este aviso por email, no sería de extrañar que introdujesen el usuario y contraseña de su cuenta de correo corporativa.

Análisis de los dominios utilizados

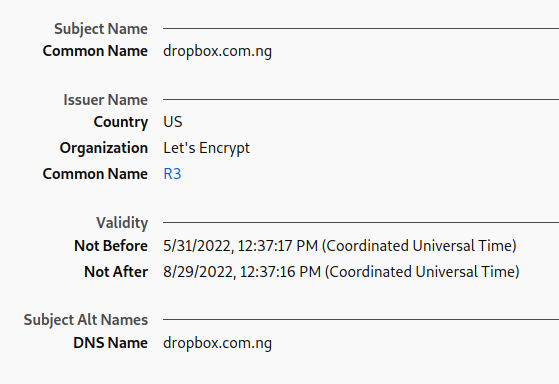

Aquellos usuarios con más atención al detalle se habrán dado cuenta de que la web que se hace pasar por Dropbox dispone de un certificado válido que le permite obtener el candado de seguridad y contar con una conexión segura HTTPS. No obstante, esto no significa que la web sea segura, sino que la conexión con esta web se encuentra cifrada.

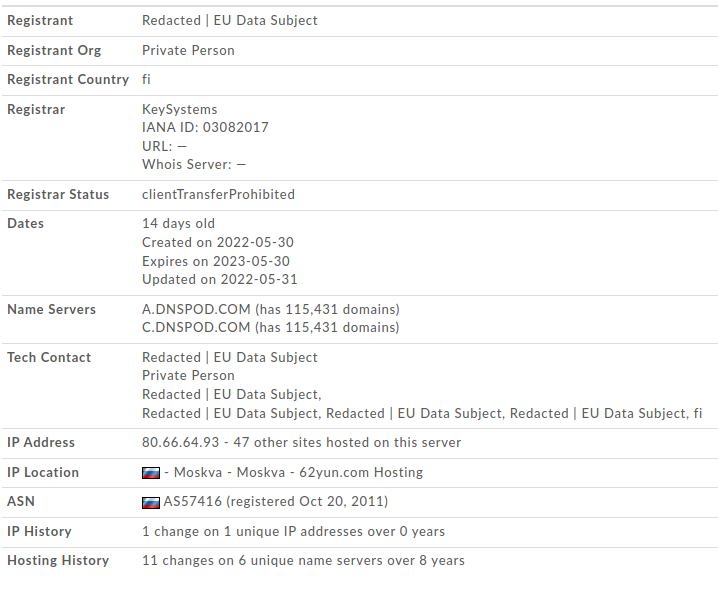

Los delincuentes saben que mucha gente sigue confiando ciegamente en aquellas webs que cuenten con un certificado válido de seguridad y por eso llevan años usándolos en webs maliciosas gracias a que pueden obtenerlos de forma gratuita mediante servicios como Let’s encrypt. Este es el caso de esta web que suplanta la identidad de Dropbox, ya que el dominio “Dropbox[.]com[.]ng” no es oficial y, además, el certificado se obtuvo hace tan solo dos semanas.

Si además revisamos la información del registrador del dominio veremos como el dominio se registró un día antes de obtener el certificado, con la persona que lo registró supuestamente residiendo en Finlandia y la ubicación de la IP donde se aloja la web supuestamente localizada en Moscú.

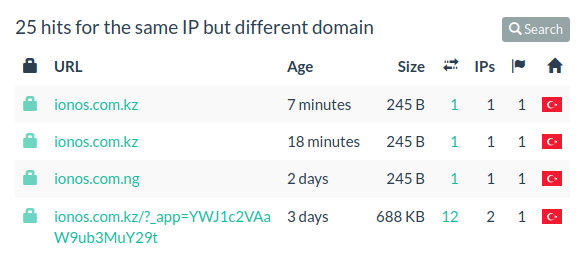

Sin embargo, no todos los servicios que se utilizan habitualmente para revisar la ubicación de una IP apuntan a la misma dirección y, en este caso, hemos visto que algunos apuntan a que la web está alojada en un servidor de Estambul. Independientemente de esto, en esa misma IP también hemos detectado dominios de reciente creación suplantando la identidad del proveedor de hosting y correo alemán Ionos.

Esto podría indicar otra campaña en curso o la preparación de una campaña similar para los próximos días, por lo que sería recomendable estar alerta, especialmente si somos clientes de esta empresa.

Conclusión

Aunque las técnicas usadas por los delincuentes para robar credenciales de correos son muy similares en este tipo de campañas, solo hace falta que se utilice un asunto llamativo o que despierte la curiosidad del usuario que recibe el correo para conseguir aumentar su tasa de éxito. Por ese motivo, debemos estar atentos ante cualquier mensaje no solicitado, aunque venga de conocidos o compañeros de trabajo y evitar pulsar sobre cualquier enlace o fichero adjunto que contenga y, en el caso de las empresas, contar con soluciones de seguridad que permitan identificar correos maliciosos de todo tipo.