Durante años y aún hoy en día, uno de los comentarios más oídos por parte de los usuarios es el de “el ordenador me va muy lento, seguro que me ha entrado un virus”. Esta afirmación tiene su razón de ser, puesto que el malware, llamémosle “clásico”, en muchas ocasiones se hacía notar en exceso e incluso mostraba mensajes para que el usuario supiese quién le estaba infectando.

Con la llegada del malware con fines lucrativos a mediados de la década de los 2000, esto empezó a cambiar, puesto que resultaba mucho más interesante para los ciberdelincuentes un sistema infectado durante más tiempo, por lo que se debía evitar que el usuario se diese cuenta de la infección. Así pues, a día de hoy tenemos varios tipos de malware, unos más discretos que otros, pero esa máxima de pasar desapercibido se intenta aplicar casi siempre.

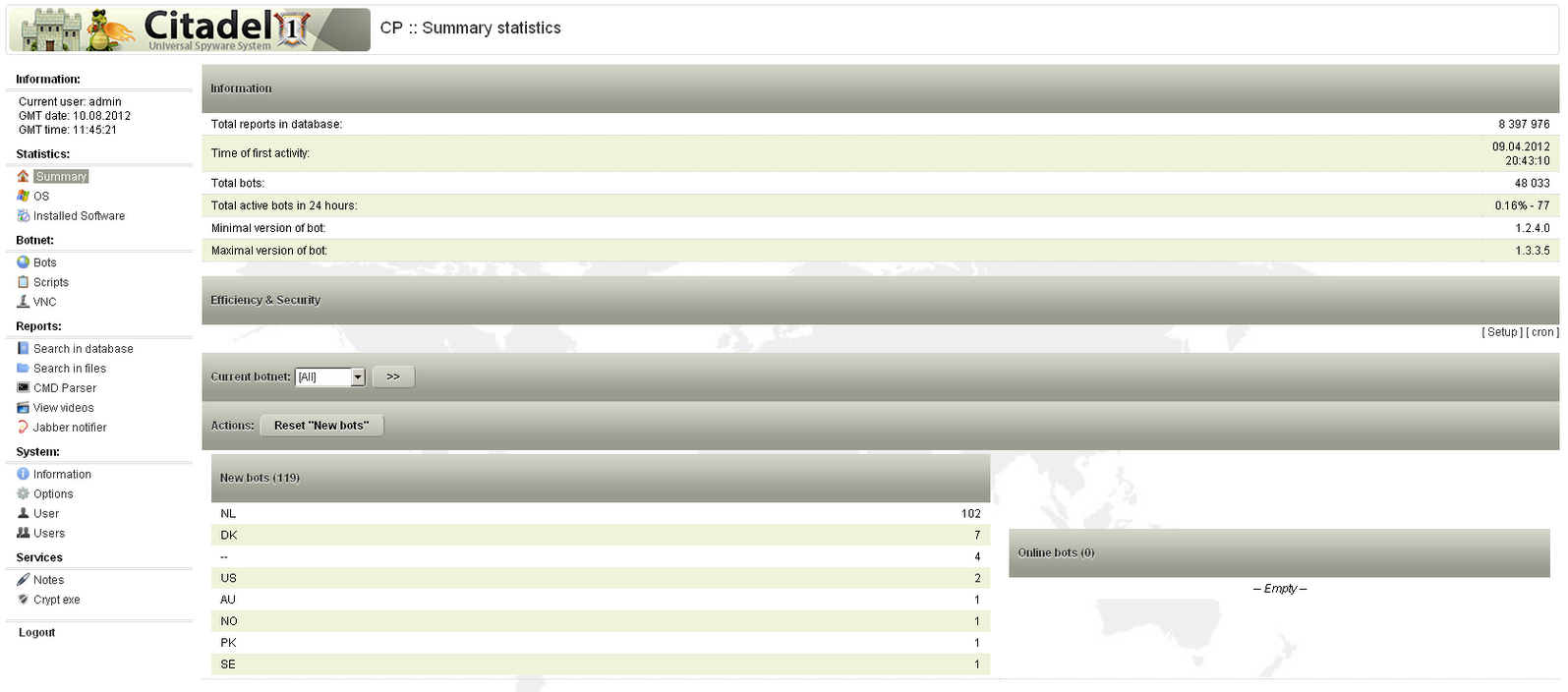

El ejemplo más claro son las botnets y los miles de ordenadores que controlan. Obviamente, al administrador de una de estas redes zombis no le interesa que el usuario se dé cuenta de que su sistema se encuentra infectado, para así poder seguir usándolo para su provecho durante más tiempo. Se han dado casos incluso de diferentes tipos de malware que detectaban si el sistema al que querían afectar estaba infectado por otro código malicioso y lo han eliminado antes de infectarlo ellos.

Ejemplo de panel de control de una Botnet Citadel

Otro ejemplo son muchos de los casos de troyanos y spyware actuales. Especialmente a estos últimos les interesa estar espiando el sistema de sus víctimas el mayor tiempo posible y por ello evitan generar sospechas intentando pasar desapercibidos. A un nivel mucho más elevado tenemos los ataques de las llamadas ciberarmas, dirigidos a empresas, individuos o Gobiernos que pueden llegar a evitar ser detectados durante años. Ejemplos tenemos varios, como Stuxnet, Duqu, Flame o el reciente Gauss.

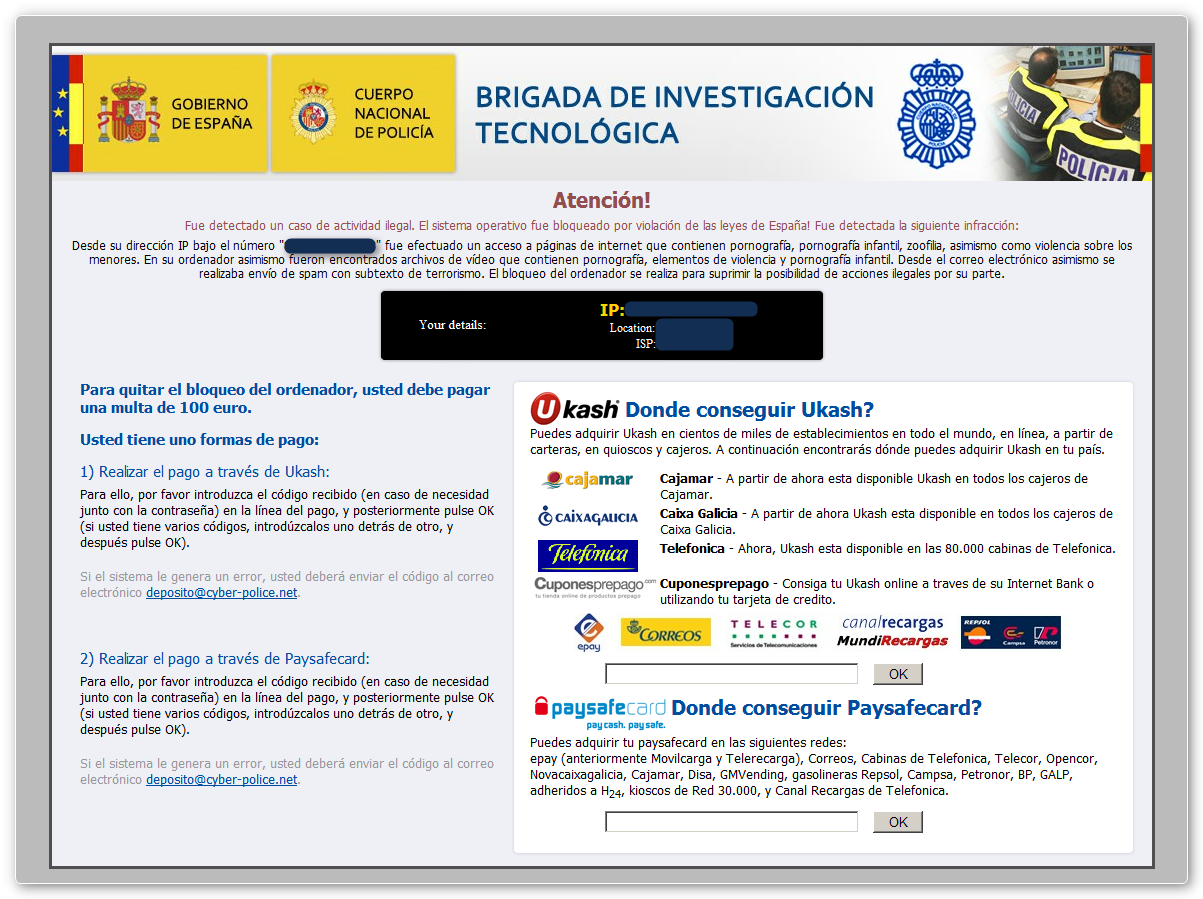

No obstante, siguen habiendo códigos maliciosos que se hacen notar, bien porque forma parte de su estrategia de infección o porque contienen errores de programación que los delatan. En el primer grupo tenemos a los catalogados de Ransomware, con el conocido como “Virus de la policía” a la cabeza. Obviamente, este tipo de amenazas necesita causar miedo en el usuario para que este responda según sus instrucciones, por lo que no escatima esfuerzos en bloquear el sistema y mostrar pantallas amenazantes como la que vemos a continuación:

Los códigos maliciosos con efectos secundarios no previstos por el creador de esa amenaza tampoco son extraños de ver. Alguno de los ejemplos incluyen el “virus de la doble tilde”, tan extendido hace unos años, o algunas de las herramientas de control remoto creadas principalmente por gente sin muchos conocimientos (script kiddies) que se limitan a seguir las instrucciones publicadas en cualquier foro de supuestos hackers.

Entonces, ¿cómo conseguimos detectar una infección si los síntomas no son tan evidentes? Lo primero es ser previsor y conocer nuestro sistema a fondo. Existen muchos mecanismos de autodefensa incorporados en los sistemas operativos más usados (Windows, Mac OS y GNU/Linux), pero algunos no vienen activados por defecto y otros son desactivados por los usuarios por los “molestos” mensajes de alerta que emiten.

También es importante contar con una solución de seguridad antivirus capaz de detectar las amenazas nada más estas intenten infectar nuestro sistema, y si ésta cuenta con un cortafuegos bidireccional, mucho mejor. De esta forma seremos capaces de detectar aquellas aplicaciones que intenten conectarse para enviar o recibir datos sin nuestro consentimiento.

Como complemento al software de seguridad convencional existen otras muchas herramientas (la mayoría de ellas gratuitas) que pueden ayudar a aquellos usuarios más avanzados a determinar si su sistema sufre alguna infección y eliminarla de forma manual. Entre estas herramientas recomendamos la suite de utilidades de SysInternals, que engloban todo tipo de herramientas para detectar procesos o comunicaciones sospechosas. La propia Microsoft proporciona tutoriales y vídeos donde se explica cómo usar estas herramientas para eliminar malware.

Rootkit Revealer, una herramienta esencial para detectar y eliminar rootkits

Este tipo de medidas, junto con la monitorización de la red en busca de conexiones sospechosas o la revisión de archivos sospechosos que estén actuando de forma extraña, son de ayuda para detectar y eliminar las infecciones. No obstante, no debemos olvidar otra serie de medidas, como deshabilitar los servicios y cuentas que se hayan visto afectadas por la infección y cambiar todas las contraseñas, ya que es probable que se hayan visto comprometidas. Todo esto sin olvidarnos de tener una copia de seguridad actualizada de nuestro sistema por si la infección hubiese dañado gravemente nuestro sistema o los archivos almacenados.

Como vemos, el malware que genera síntomas que pueden hacernos sospechar que somos víctimas de una infección sigue existiendo. No obstante, hay otras muchas amenazas que pasan desapercibidas a los ojos de la mayoría de usuarios, por lo que no debemos afirmar alegremente que el pobre rendimiento de nuestro ordenador se debe a una infección, y sí que debemos dedicar más tiempo a analizar nuestro sistema a fondo con las herramientas adecuadas en busca de malware oculto.

Josep Albors