Durante los últimos años ha sido un tema recurrente tanto en medios de comunicación como en diversos congresos de seguridad alrededor del mundo: ¿Es posible que un ciberataque cause daños graves a una infraestructura crítica? Lo que hasta no hace mucho parecía el guion de una película de acción más (de hecho, fue la trama principal de la cuarta parte de las aventuras de John McLane) preocupa ahora seriamente a gobiernos y organismos encargados de velar por la seguridad de estas infraestructuras.

Desde que se descubrió que Stuxnet estaba afectando a los sistemas de una planta enriquecedora de uranio en Irán se puso un foco especial de atención a este tipo de amenazas. Sin embargo, los ciberataques a infraestructuras críticas llevan bastante más tiempo entre nosotros de lo que mucha gente imagina. Stuxnet solo fue el desencadenante que hizo que el gran público fuera consciente de este tipo de amenazas

¿Qué es una infraestructura crítica?

Durante esta semana hemos tenido la oportunidad de participar en el evento MundoHacker Day, evento que reunió a cientos de expertos de seguridad nacionales e internacionales para tratar temas como el de la seguridad de este tipo de infraestructuras. Precisamente, ESET España participó en la mesa redonda “Atacando infraestructuras críticas: la ciberguerra encubierta” donde se abordaron temas como la seguridad actual de estas infraestructuras y los ataques a los que se enfrentan.

Mesa redonda sobre infraestructuras críticas – Mundohacker Day 2016

Pero para entender como de graves pueden llegar a ser estas amenazas primero debemos saber que se considera una infraestructura crítica podríamos definir como críticas todas aquellas infraestructuras que, englobadas en los sectores anteriormente mencionados, cuyo funcionamiento es indispensable y que no pueden ser sustituidas, algo que tendría un impacto grave sobre los servicios esenciales en caso de su perturbación o destrucción.

Como ejemplos tendríamos centrales energéticas, depuradoras de agua, centralitas de comunicaciones o torres de control en aeropuertos, por nombrar solo unas pocas. En España existe desde hace unos años un organismo encargado de velar por la seguridad de estas infraestructuras al que se le conoce como Centro Nacional para la Protección de Infraestructuras Críticas (CNPIC). Este organismo, dependiente de la Secretaría de Estado de Seguridad del Ministerio del Interior, se encarga de impulsar y coordinar los mecanismos necesarios para garantizar la seguridad de las infraestructuras críticas y, además de la defensa física, también incluye apartados con guías de protección para protegerse frente a ciberataques.

Es importante destacar la existencia de un organismo así, puesto que facilita la gestión de incidentes. Además, en su catalogación como infraestructura crítica incluye sectores como la administración pública, el agua, la alimentación, la energía, el espacio, la industria química, la industria nuclear, la salud, el sistema financiero y tributario, las tecnologías de la información y comunicaciones o el transporte.

¿A qué riesgos se exponen actualmente las infraestructuras críticas?

Además de los riesgos físicos como los derivados de un desastre natural, accidente o atentado terrorista convencional, el CNPIC (junto con el INCIBE) contempla también un apartado de ciberseguridad encargado de responder a aquellos incidentes de seguridad derivados de un ciberataque.

Es importante que prestemos atención a este punto, puesto que, con la tendencia a interconectar cada vez más todo tipo de infraestructuras, se amplían también los posibles vectores de ataque. Si pensamos en cómo están organizados los sistemas de control de una de estas infraestructuras, normalmente se encuentran en su mayoría aislados de Internet y solo se comunican entre sí a través de una red interna.

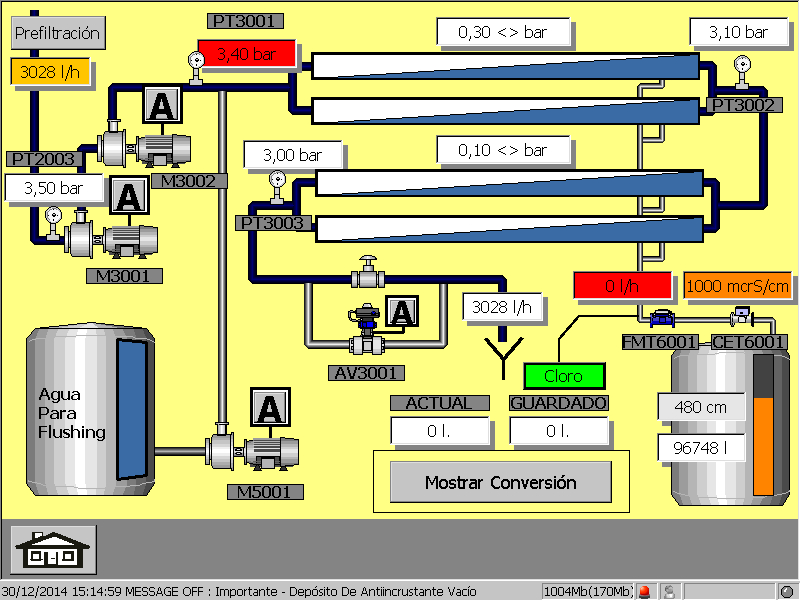

Sin embargo, también podemos encontrar ejemplos de sistemas de control SCADA que están visibles e incluso accesibles desde Internet. La mayoría de estos sistemas no tienen una relación directa con aquellos que se encargan de gestionar las infraestructuras críticas, pero sí que pueden ser una puerta de entrada para que un atacante obtenga información confidencial que le permita elaborar un ataque más sofisticado.

Ejemplo de sistema Scada accesible desde Internet

Un atacante inteligente podría buscar información relacionada con alguno de los controladores lógicos programables (o PLC, por sus siglas en inglés) de ciertos fabricantes conocidos como Siemens, RockWell o Schneider Electrics, por poner solo unos ejemplos. A partir de ahí podría empezar a probar acceder a ellos, algo que, en algunos casos, no es todo lo difícil que debería ser por tener estos PLC las contraseñas de acceso introducidas en el propio firmware del dispositivo, y sin posibilidad de poder ser cambiadas.

Son precisamente estos dispositivos PLC conectados a Internet los que más se han de vigilar, puesto que pueden proporcionar acceso a un atacante a ciertos sistemas de control que no deberían ser manipulados alegremente. Además, aunque un atacante no consiga tomar el control de estos sistemas, podría obtener información valiosa para intentar otros vectores de ataque.

Además de a los ataques dirigidos, estos sistemas deben vigilar también los ataques indirectos provocados por el malware común que, si bien no los tiene como objetivos, puede provocar que otros sistemas a los que están conectados se vean afectados y se produzca algún fallo o se tenga que detener el funcionamiento del sistema.

Un ejemplo reciente de este tipo de ataques lo tenemos en la detención temporal de la central nuclear alemana de Gundremmingen, donde se encontraron variantes de los malware Win32/Ramnit y Win32/Conficker. Ambos malware son antiguos y sus objetivos son sistemas Windows sin actualizar, aunque en este caso lograron infectar dispositivos de almacenamiento extraíble y un ordenador que fue actualizado por última vez en 2008 (lo que explicaría su infección por estas dos amenazas antiguas), encargado de visualizar información relacionada con el equipamiento que traslada las varillas de combustible nuclear. A pesar de esta infección, en ningún momento existió la posibilidad de que la central nuclear sufriera daños.

Entonces, ¿la seguridad de estas infraestructuras es la adecuada?

Esta pregunta es difícil de contestar, al menos de forma categórica. Sabemos que la ciberseguridad de las infraestructuras críticas, al menos en España, es vigilada por un organismo público y eso es algo a nuestro favor. No obstante, se desconoce la información o técnicas que pueden llegar a utilizar los ciberdelincuentes, por lo que nunca podemos estar seguros al 100%.

Lo que sí se puede mejorar es la protección frente aquellos ataques conocidos y que pueden ser evitados adoptando una serie de buenas prácticas como las que indicamos a continuación:

- La formación de los usuarios de estos sistemas debe ser continua y actualizada. No podemos permitir que en pleno 2016, un usuario desprevenido abra un fichero malicioso sin revisar siquiera si el remitente es de confianza o si el archivo realmente había sido solicitado.

- Revisar los sistemas en busca de vulnerabilidades, especialmente aquellos que tengan agujeros de seguridad reportados y conocidos desde hace tiempo. En caso de ser necesario, contactar con el fabricante de los dispositivos más críticos para comprobar si existen actualizaciones de seguridad.

- Las redes utilizadas para controlar estas infraestructuras deberían estar lo suficientemente vigiladas y, en aquellos casos que lo requieran, aisladas del exterior. De esta forma se podrían detectar ataques desde el exterior y se impediría que se accediese a sistemas controlados desde una red interna.

- El control de medios extraíbles es esencial en una infraestructura, y no solo porque haya sido el vector de ataque usado en casos tan sonados como Stuxnet. A la hora de proteger una infraestructura crítica, tan crítico es evitar que un pendrive con código malicioso se cuele en la red interna como que se utilice ese mismo pendrive para sustraer información confidencial.

Conclusión

Los responsables de las infraestructuras críticas tienen ante sí un importante desafío a la hora de protegerse de ciberataques presentes y futuros. No obstante, tampoco hay que caer en el alarmismo innecesario, puesto que se están haciendo progresos a la hora de proteger estas infraestructuras. Gobiernos y empresas son conscientes de los riesgos a los que se enfrentan y están tomando medidas para protegerse. Ahora falta que se inviertan los recursos necesarios y que se piense proactivamente y no solo cuando ya se ha producido un incidente.

Créditos imagen: © Tennessee Valley Authority/Flickr