Llevamos varias semanas hablando de amenazas relacionadas con las criptodivisas, señal de que estas son un tema candente y que no dejan de acaparar la atención tanto de medios como de nuevos inversores. A pesar de que estos ataques se han venido produciendo desde hace bastantes años, no ha sido desde el notable incremento del valor de varias de estas criptomonedas que los delincuentes han multiplicado sus esfuerzos para tratar de enriquecerse nuevamente a costa de los usuarios.

Revisando los antecedentes

En varios de los últimos posts donde hemos tratado este tema, hemos analizado ejemplos donde los delincuentes o incluso administradores de páginas web sin escrúpulos han introducido código en webs legítimas, código que permite al atacante utilizar los recursos de los usuarios para minar criptodivisas (normalmente Monero) a través de un simple JavaScript.

Durante el verano empezamos a ver que algunos grupos de delincuentes utilizaba kits de exploits para, a través de simples anuncios mostrados a los usuarios en webs legítimas, conseguir que estos se descargan el software de minado de Monero. La utilización de este tipo de técnicas coincidió con una notable subida del valor de la criptodivisa, pero nada en comparación con lo que estaba a punto de llegar.

Evolución del valor de Monero durante los últimos meses – Fuente: Coinmarketcap.com

A finales de septiembre hubo un caso relacionado con el minado no autorizado que destacó por la web afectada y la técnica utilizada. Varios usuarios informaron de que la conocida web de descargas The Pirate Bay había introducido una línea de JavaScript durante un corto periodo de tiempo, y que permitía a sus propietarios utilizar los recursos de los visitantes de la web para minar Monero.

En ese momento, las declaraciones de los administradores de la web apuntaban a que había sido una prueba para sustituir la molesta publicidad por esta otra forma de monetización. Esto es algo comprensible, e incluso la plataforma utilizada para realizar el minado (CoinHive) puede ser una alternativa viable pare eliminar los anuncios en las webs y que estas puedan seguir financiándose. El problema es cuando no se avisa a los usuarios de esto y se utilizan sus recursos sin autorización.

Durante varias semanas la cosa estuvo aparentemente calmada, con algún incidente aislado en alguna web de renombre, pero desde finales de octubre se empezaron a multiplicar los casos de forma preocupante, tanto que en países como España, la minería no autorizada de criptomonedas ya supone la amenaza más detectada con diferencia por los sistemas de telemetría de ESET.

Evolución de las detecciones de minado no autorizado en España – Fuente: ESET Virus Radar

¿WiFi gratis? Quizás no tanto

Así las cosas, no es de extrañar que nos encontremos con noticias que hablen de este tema prácticamente todos los días. Sin embargo, si bien hasta ahora los ataques se han centrado en infectar máquinas vulnerables o introducir código de minado no autorizado en webs legítimas, la evolución de estos ataques nos abre nuevos escenarios posibles.

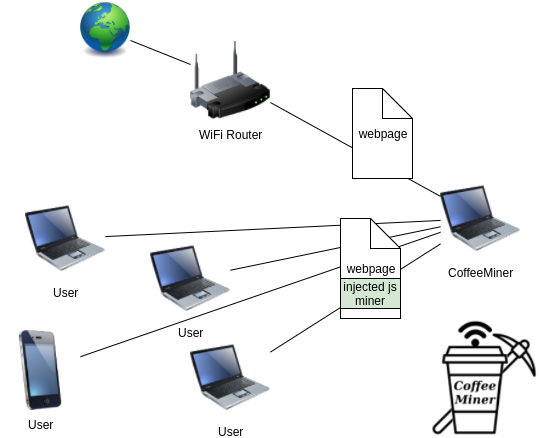

Un claro ejemplo de esto lo tenemos en la investigación bautizada como CoffeeMiner por el investigador catalán @arnaucode, quien sintiendo curiosidad por un incidente acontecido en una cafetería de la cadena Stabucks, desarrolló una prueba de concepto que permite aprovechar los recursos de los equipos conectados a una WiFi mediante un ataque MITM (Man-In-The-Middle), haciendo que minen criptodivisas sin su consentimiento. Este investigador publicó un post en su blog el pasado 4 de enero, donde explicaba el funcionamiento de este ataque y lo demostraba con una prueba de concepto en un entorno controlado.

Tras analizar esta investigación, no cabe duda de que se trata de una vuelta de tuerca muy ingeniosa a un tipo de ataque que ha sido utilizado durante mucho tiempo y al que ahora se le ha encontrado una nueva utilidad. Básicamente, consiste en conseguir que todos los dispositivos conectados a una WiFi pasen a través de un proxy establecido por el atacante mediante la realización de un ataque ARP-Spoofing. A partir de ese momento, a cada web visitada se le inyectará una línea de código, que cargará el software de minado en el navegador de las víctimas.

Esquema del funcionamiento del ataque CoffeeMiner – Fuente: Arnaucode blog

La peligrosidad de estos ataques radica en que cualquiera que quiera aplicarlo, puede hacerlo tan solo buscando una WiFi pública que no esté debidamente protegida con routers capaces de detectar ataques ARP-Spoofing y redes segmentadas. Esta, por desgracia, suele la situación en muchas de las redes WiFi públicas que nos podemos encontrar en cafeterías, restaurantes o aeropuertos, por poner solo unos ejemplos.

Este tipo de ataque tiene un inconveniente, y es que el equipo utilizado por el atacante debe estar conectado a la misma red WiFi de las víctimas y, a ser posible, con una antena lo suficientemente potente como para tratar de secuestrar el tráfico del mayor número de dispositivos posible. No obstante, esta limitación podría ser subsanada utilizando algún dispositivo de pequeño tamaño como una WiFi Pineapple o incluso una Raspberry Pi con acceso a una fuente de energía (una batería externa, p.ej.) que le permita seguir funcionando durante largos periodos de tiempo.

Prueba de concepto en una red WiFi real – Fuente: Arnaucode blog

Tal y como apunta Arnau en su post, este tipo de ataques usando CoinHive tienen sentido cuando las víctimas permanecen en una web durante periodos de tiempo superiores a los 40 segundos, algo completamente factible viendo la cantidad de víctimas potenciales. Tampoco es que al atacante le cueste mucho inyectar el código malicioso en cada petición web realizada por las víctimas, así que el beneficio parece asegurado.

Conclusión

Tal y como venimos apuntando en posts anteriores, parece que el minado no autorizado de criptodivisas se ha hecho un hueco importante entre las amenazas más destacadas. Es relevante el hecho de que hay incluso grupos de delincuentes que están cambiando el ransomware por este nuevo tipo de ataques, lo que nos puede servir como indicador de los beneficios que están obteniendo con esta actividad ilícita.

De cara a los próximos meses esperamos que este tipo de ataques se sigan produciendo, aunque conforme los usuarios adopten medidas que permitan bloquear los códigos de minado no autorizado en webs legítimas, es muy probable que los delincuentes desarrollen nuevos vectores de ataque, por lo que conviene estar atentos.