En los últimos días, muchos de nosotros habremos escuchado por medios generalistas la noticia del “hackeo” del móvil de Jeff Bezos, fundador y director ejecutivo de Amazon, dueño del Washington Post y, actualmente, el hombre más rico del planeta. El principal sospechoso es el príncipe heredero de Arabia Saudí, Mohammed bin Salman (también conocido como MBS), y aunque han aparecido numerosas pruebas que apuntan en esa dirección quedan aún muchos puntos por resolver, especialmente en lo que se refiere a la herramienta de espionaje usada.

Atribución de responsabilidades

Fue el tabloide británico The Guardian quien hizo pública la noticia el pasado martes 21 de enero a las 21:03 de la noche (hora española). Sin embargo, esta noticia, de la que otros medios no tardaron en hacerse eco, carecía de información técnica en el momento de publicarse que nos permitiera conocer más a fondo cómo se habría producido la infección y exfiltración de datos confidenciales desde el móvil de Bezos.

En la tarde del 22 de enero conocimos gracias al medio Motherboard los detalles de la investigación llevada a cabo por la empresa FTI Consulting sobre el smartphone iPhone X del propietario de Amazon y que ha servido para despejar algunas incógnitas, aunque aún quedan otras por resolver. Es este informe el que usaremos de base en este artículo para resumir lo que se conoce hasta ahora.

En esta investigación se sugiere con una fiabilidad media-alta que el móvil de Bezos fue infectado por herramientas proporcionadas por Saud Al Qahtani, asesor de Mohamed bin Salman y responsable en el momento del compromiso del dispositivo de la Federación Saudí de Ciberseguridad. Se le atribuye también la responsabilidad de una campaña online contra Bezos por las investigaciones del Washington Post (propiedad del multimillonario) sobre las violaciones de derechos humanos en Arabia Saudí.

Es importante resaltar que Al Qahtani había trabajado con la empresa italiana Hacking Team (famosa por desarrollar herramientas de espionaje) y que, de hecho, compró un 20% de la misma, supuestamente en representación del gobierno Saudí. También es destacable el hecho de que ya en 2015 les solicitase la creación de herramientas con capacidad de infectar un smartphone mediante archivos de vídeo o imágenes enviados a través de WhatsApp.

Cronología del ataque

Tanto Jeff Bezos como Mohammed bin Salman coincidieron en un evento el 4 de abril de 2018 en Los Ángeles, evento en el que intercambiaron los números de teléfono. Semanas más tarde, el 1 de mayo de 2018, Bezos recibió un mensaje a través de Whatsapp remitido por MBS con un vídeo no solicitado.

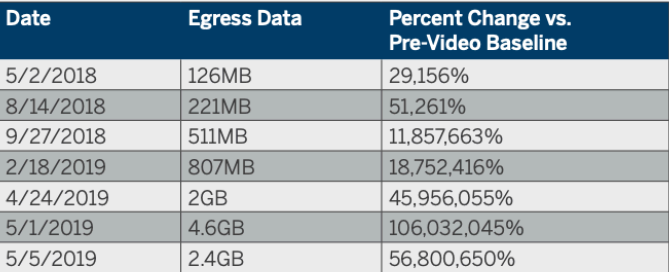

Al cabo de unas horas de recibir el vídeo, el iPhone de Bezos comenzó a enviar datos de forma no autorizada, proceso que continuó produciéndose durante los siguientes meses. La salida de datos desde su móvil subió de una media de 430 KB al día a 126 MB al cabo de unas horas de recibir el vídeo. Esta media se mantuvo alrededor de los 101 MB al día durante los siguientes meses, con picos de transmisión elevados a través de la red móvil hasta que Bezos sospechó que algo extraño estaba pasando con su iPhone a mediados de febrero de 2019.

Hubo dos mensajes enviados desde la cuenta de WhatsApp del príncipe Saudí que hicieron sospechar a Bezos de que algo no iba bien. El primer mensaje fue enviado el 8 de noviembre de 2018 con la foto de una mujer parecida a Lauren Sánchez (en aquel momento, la amante de Bezos). Esta fotografía fue enviada durante el proceso de divorcio que entonces estaba teniendo con su entonces esposa, con mensajes haciendo alusión al mismo, algo que en ese momento no era público.

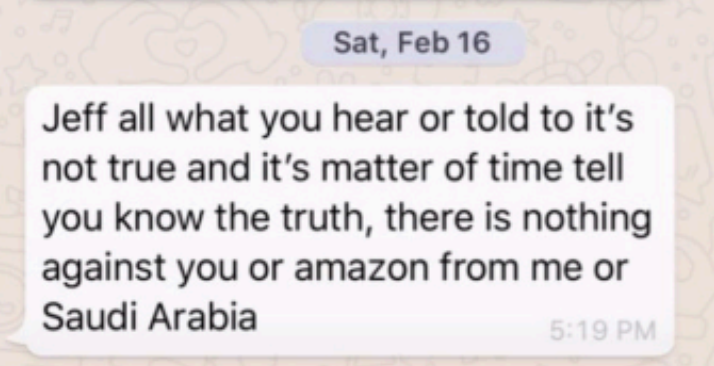

El segundo mensaje fue enviado desde la cuenta de MBS el 16 de febrero, tras varios meses sin tener comunicación, y trataba de distanciarse de las campañas online contra Bezos que en ese momento se estaban produciendo por afines al régimen Saudí. Estas campañas estarían relacionadas con las críticas del periodista del Washington Post Jamal Khashoggi hacia el gobierno Saudí y su vulneración de los derechos humanos.

Todos estas pruebas apuntan a que el iPhone X de Bezos estuvo comprometido durante varios meses y que se estaba obteniendo información de su vida privada relacionada con su relación sentimental con Lauren Sánchez y su proceso de divorcio. Esta información habría sido usada como extorsión para conseguir que el Washington Post redujese la presión mediática sobre el príncipe heredero Saudí y su régimen.

Análisis forense del iPhone X

Tras recibir el mencionado mensaje el 16 de febrero de 2019, Bezos decidió solicitar un análisis forense de su smartphone justo al día siguiente. El comienzo de la investigación se estableció el 25 de febrero de 2019 con la finalidad de buscar evidencias de infección del dispositivo y espionaje de las actividades de Bezos. Para ello se decidió adquirir material especializado en la realización de análisis forense de dispositivos móviles, entre las que se encontraban las herramientas desarrolladas por la empresa israelí Cellebrite.

El 17 de mayo de 2019, un equipo de forenses digitales llega a una ubicación segura para comenzar el análisis del smartphone de Bezos, completando la instalación, configuración y prueba del laboratorio en 2 días. El 18 de mayo reciben el iPhone X de Bezos y comienzan el análisis forense entre grandes medidas de seguridad.

Estos expertos comprueban que existe una copia de seguridad del dispositivo en iTunes, pero al encontrarla cifrada, solicitan la contraseña a Bezos. Mientras tanto usan las herramientas de Cellebrite para conseguir una imagen lógica del móvil (algo que se consigue el 19 de mayo de 2019), para poder trabajar sobre ella sin alterar el smartphone. Tras obtenerla, los expertos analizan esta imagen del dispositivo con el propio escáner que incorpora Cellebrite en búsqueda de malware, aunque sin éxito.

Ese mismo día, comienza la captura de tráfico de red desde el iPhone X comprometido para su posterior análisis. El 20 de mayo de 2019, los investigadores intentan saltarse el cifrado de la información almacenada en iTunes. Para ello realizaron un reseteo de toda la configuración del smartphone para eliminar la contraseña del cifrado mientras se mantenía el sistema de ficheros así como información relevante para la investigación. Se vuelve a realizar otro análisis en búsqueda de malware sobre la imagen del dispositivo obtenida pero sin éxito. Tras estas pruebas, el 22 de mayo de 2019 se devuelve el móvil de Jeff Bezos.

Análisis de los datos extraídos

Usando de nuevo las herramientas de Cellebrite, se consigue extraer el vídeo sospechoso de causar la infección y se almacena para su posterior análisis. Entre la información relevante descubierta tras analizar este archivo se descubre que había sido descargado usando un downloader cifrado alojado en el servidor de medios de WhatsApp. Además, el tamaño de todo el adjunto es ligeramente superior al del vídeo en sí, lo que revela que, efectivamente, algo se había adjuntado a ese vídeo con alguna finalidad oculta. El mencionado downloader no pudo ser analizado por los investigadores debido al cifrado punto a punto usado por WhatsApp y, por tanto, no se pudo revisar si contenía malware además del vídeo. Sin embargo, el comportamiento del iPhone a partir de recibir ese mensaje cambió drásticamente con picos de envío de datos durante los meses siguientes, que variaban entre los 221 MB hasta los 4.6GB en un único día. La media de uso de datos antes de recibir el vídeo era de apenas de 430 KB al día, por lo que este cambio es un punto clave para la investigación.

Entre los días 22 de mayo y 19 de julio de 2019 se realizan análisis en profundidad de los informes y registros de red obtenidos. En total, se consiguieron 350.579 hashes únicos que fueron cotejados contra bases de datos de ciberinteligencia públicas y privadas sin encontrar ninguna coincidencia con malware convencional.

También se cotejaron 1290 URLs y 378 dominios obtenidos en el registro de la red, identificando 192 IoCs sospechosos que requerían de un análisis más extenso. Cada uno de estos 192 IoCs estaban relacionados con dominios y URLs con los que se habían comunicado varias muestras de malware anteriores. Normalmente esta comunicación se establece con los centros de mando y control (C&C) para recibir órdenes y realizar acciones en los dispositivos infectados (robo de datos, espionaje). También pueden usarse con otros fines delictivos o para generar ruido para ocultar la comunicación con los C&C.

Tras un análisis extensivo, se concluyó que estos 192 dominios eran falsos positivos, ya que no se encontraron evidencias de que se tratase de tráfico relacionado con C&C. El listado de los 192 IOCs estaba formado por sitios webs con buena reputación, pertenecientes a portales de noticias, buscadores, sitios de compra online, etc.

Intentando descubrir el malware

Los investigadores encargados del análisis forense del iPhone X de Bezos tomaron las medidas oportunas para evitar que el posible malware activara las técnicas antireversing y destruyera pruebas de su existencia, capturando el tráfico desde el dispositivo mediante una red sandbox. Es importante destacar que no se encontraron pruebas que demostrasen la utilización de herramientas para realizar algún tipo de jailbreaking en el dispositivo, aunque esto no garantiza al 100% que no se hubiese realizado.

Los picos en el envío de datos desde el smartphone pueden explicarse por una actividad maliciosa como la provocada por un spyware o una puerta trasera colocada por un atacante, con capacidad para obtener todo tipo de contenido (imágenes, vídeos, mensajes, etc.). Picos similares también pueden observarse si el usuario tiene activada la copia de seguridad en iCloud (no era el caso) o por el envío masivo de datos a través de mensajería de forma voluntaria.

En este punto, los investigadores comenzaron a plantearse la posible utilización por parte de los atacantes de herramientas de espionaje avanzadas como Pegasus (NSO Group) o Galileo (Hacked Team), ya que estas pueden anclarse a herramientas legítimas del sistema para evitar la detección. También se determinó que los vectores de exfiltración de datos detectados fueron nsurlsession, Mobile Safari y el propio cliente de email de Apple.

A pesar de que existe la posibilidad de que se usara alguna de estas herramientas, no se ha podido demostrar hasta el momento su utilización. Se consideraron otras posibilidades de ciberarmas debido a que al Qahtani controlaba el 20% de Hacking Team y es probable que tuvieran un exploit desconocido por aquel entonces para infectar móviles mediante WhatsApp.

Conclusiones

La conclusión de toda esta investigación con una confianza media-alta, es que el móvil de Bezos fue comprometido por un vídeo enviado desde la cuenta de MBS el 1 de mayo de 2018. Las herramientas para conseguirlo habrían sido proporcionadas por al Qahtani y, aunque sin confirmar, serían del estilo de las usadas por NSO Group o Hacking Team. A pesar de esto, no se pueden hacer atribuciones directas puesto que falta una pieza esencial: el propio malware utilizado.

La investigación continúa con la finalidad de obtener más información al respecto con dos acciones pendientes de realizar. Por una parte, configurar un nuevo laboratorio para capturar y analizar datos enviados desde el iPhone X de Bezos. Hasta el momento se han usado datos capturados vía WiFi, pero ahora se quieren capturar y analizar datos capturados a través de la red móvil.

Por otra parte, se aplicará un Jailbreak al iPhone X para así poder realizar un análisis forense del sistema de ficheros raíz. De esta forma se pueden buscar restos del malware usado en el sistema de fichero raíz y confirmar su existencia su existencia.

Con toda esta información sobre la mesa podemos comprobar como los ataques dirigidos, si están bien realizados y cuentan con los recursos suficientes, pueden afectar incluso al hombre más rico del mundo. No obstante, los atacantes suelen guardar este tipo de exploits para ataques muy concretos ya que, de extenderse entre más objetivos, llamarían demasiado la atención y se cerrarían las vulnerabilidades de las que se aprovechan.

Es por eso que los usuarios normales y corrientes de smartphones debemos preocuparnos de aquellas amenazas más tradicionales en lugar de tomar este tipo de incidentes como algo que nos puede pasar, ya que, difícilmente, seremos el blanco de una operación de este estilo y sí el objetivo de los ciberdelincuentes más comunes.