La difícil situación sanitaria y económica provocada por la COVID-19 ha provocado que muchas empresas y particulares se encuentren actualmente en una difícil situación. Por si esto fuera poco, hace meses que los delincuentes están aprovechándose de esta situación para hacer su agosto particular con amenazas de todo tipo, pero con especial interés a las relacionadas con la banca online.

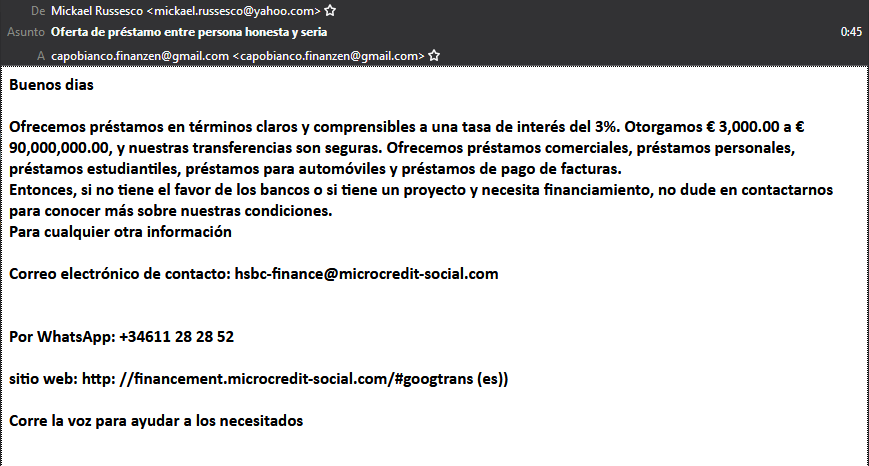

Email con oferta de préstamo

El caso que vamos a analizar hoy se corresponde con una serie de emails que hemos estado observando desde hace unos días y que, supuestamente, ofrecen préstamos a un interés razonable y con cantidades que van desde unos pocos miles de euros a varios millones. Con respecto al email en sí, es fácil reconocer que nos encontramos ante uno fraudulento a poco que nos fijemos en algunos puntos clave.

Por ejemplo, el remitente de estos emails siempre es un particular usando una dirección de correo gratuita, como las que ofrece Yahoo. Lo normal es que, si la oferta viniese realmente desde una entidad bancaria, como supuestamente es el caso, se utilizara un correo corporativo pero los delincuentes no han creído oportuno ni siquiera realizar esta suplantación, confiando en que los usuarios se centrarán en el enlace o la dirección de correo proporcionados.

Tampoco apreciamos ningún logotipo ni firma de la entidad bancaria aunque, como dato curioso, los delincuentes han proporcionado un teléfono de contacto con el que poder tratar este tema usando el sistema de mensajería instantánea WhatsApp. Cabe destacar que la redacción del correo es bastante buena y huye de las típicas faltas de ortografía y problemas de codificación de caracteres especiales como los acentos que podíamos encontrar en los casos de phishing de hace unos años.

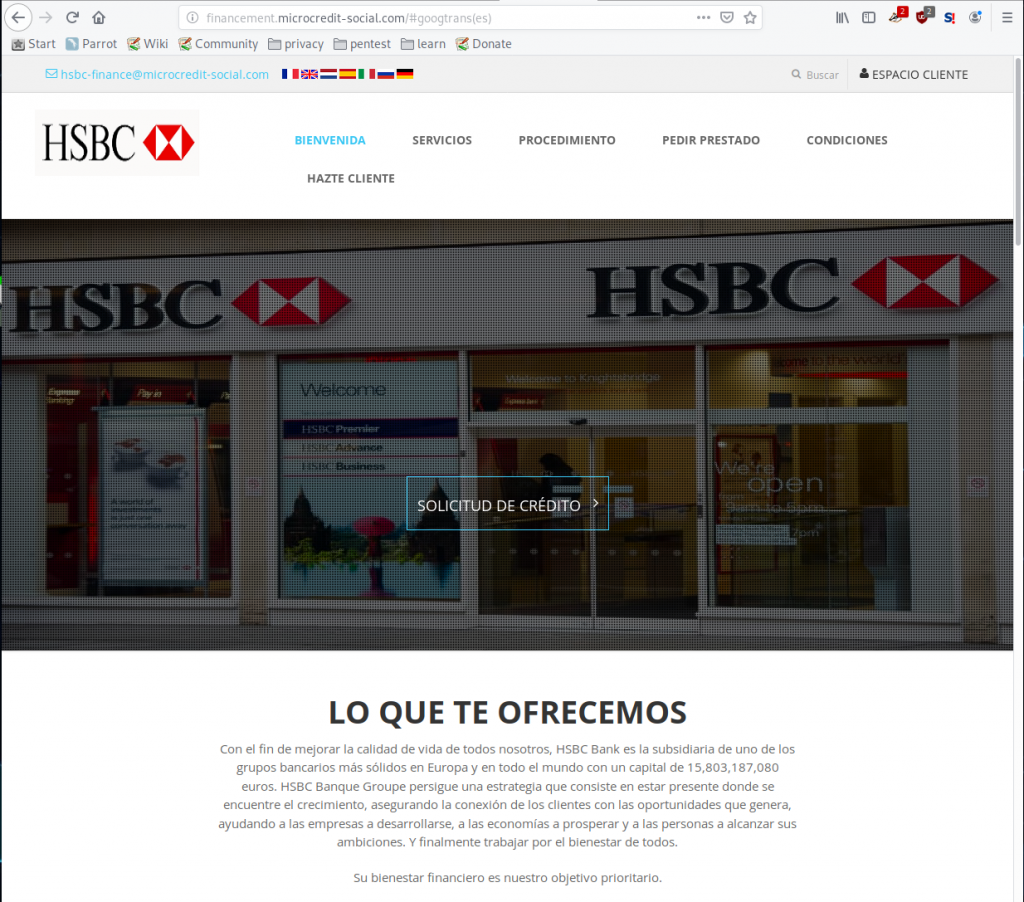

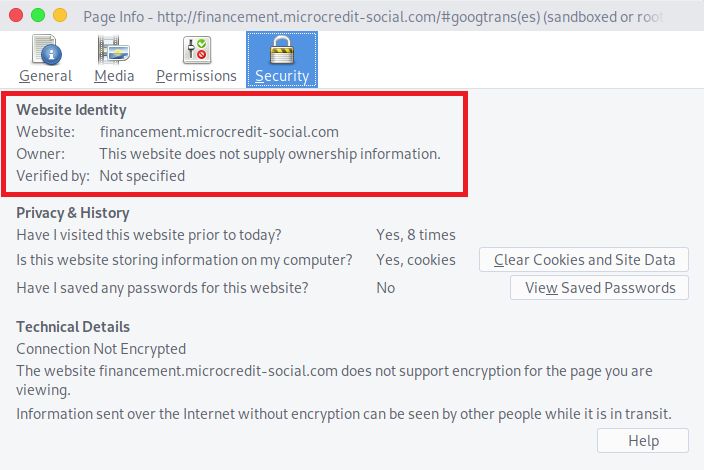

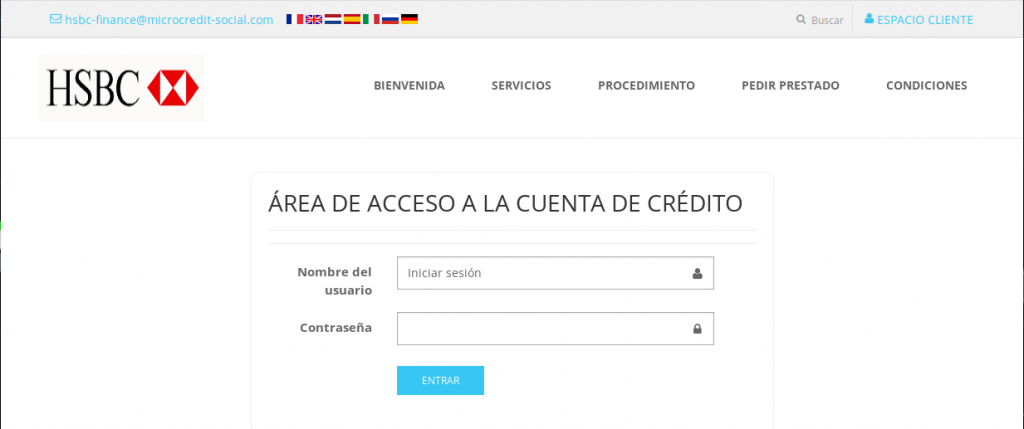

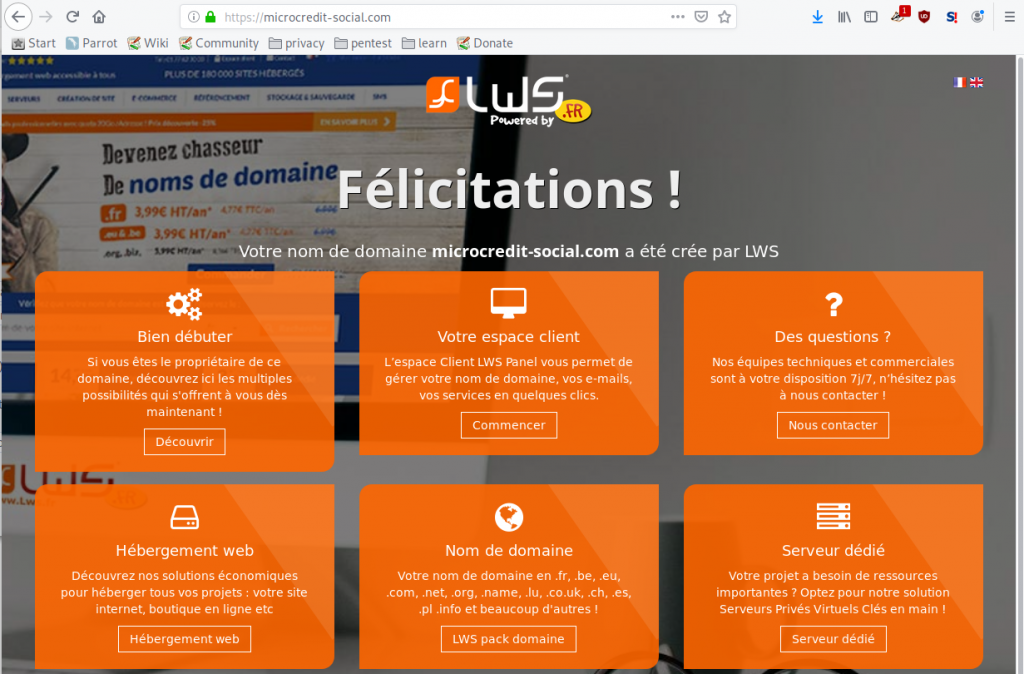

El enlace proporcionado nos redirige a una web disponible en múltiples idiomas desde la cual se observa como, aquí sí, se están usando tanto los logotipos como imágenes relacionadas con la entidad bancaria suplantada. Un detalle curioso es que los delincuentes responsables de esta campaña no se han molestado en adquirir un certificado que les proporcionase una comunicación segura entre su web fraudulenta y la víctima, lo que les hubiera otorgado el candado y que tan común es ver actualmente en webs maliciosas y que muchos usuarios aun asocian, erróneamente, a que la web es segura. Sin embargo, hay un punto importante al respecto que comentaremos más adelante.

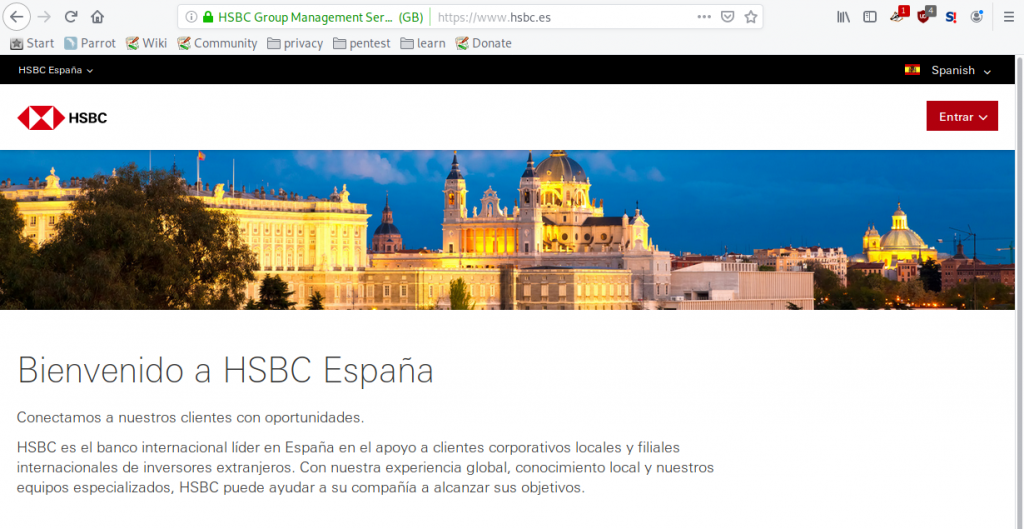

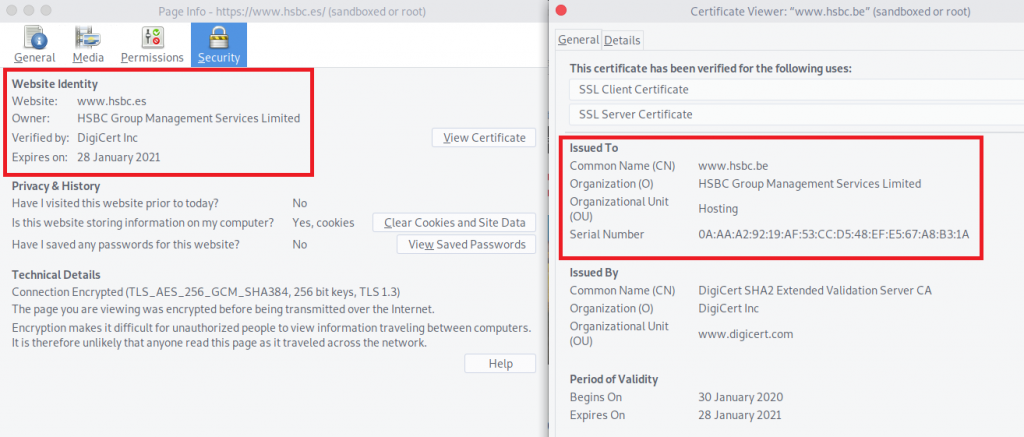

Para comparar, a continuación mostramos la web legítima de la entidad, con su candado y el dominio legítimo correspondiente a la entidad. También podemos ver como se resalta en verde el nombre de la empresa a la que corresponde el certificado, un detalle que puede ser útil para comprobar la legitimidad de una web aunque debemos tener en cuenta que los delincuentes pueden tratar de suplantar este punto también.

Con respecto a los certificados, podemos comprobar como la web fraudulenta no dispone de ninguno y además la dirección web proporcionada no parece tener relación alguna con la entidad bancaria suplantada. Este aspecto es importante ya que, en algunas ocasiones usan dominios similares a las entidades que quieren suplantar, en otras no cuidan este detalle, permitiéndonos reconocer fácilmente cuando estamos ante un sitio fraudulento.

En cambio, si revisamos el certificada de la web legítima podremos comprobar como, no solo aparece la información de la entidad bancaria sino que también nos indica la empresa encargada de verificar el certificado emitido, su fecha de emisión y su fecha de expiración.

En lo que respecta al objetivo final de los delincuentes, que no es otro que obtener las credenciales de acceso a la banca online de sus víctimas, podemos ver como se opta por el clásico formulario donde se pide un nombre de usuario contraseña. En el caso de que algún usuario sea cliente de la entidad suplantada podría pensar que sus credenciales de acceso para operar con la banca online deberían introducirse en este formulario, por lo que estaría dándoles esta información confidencial a los delincuentes.

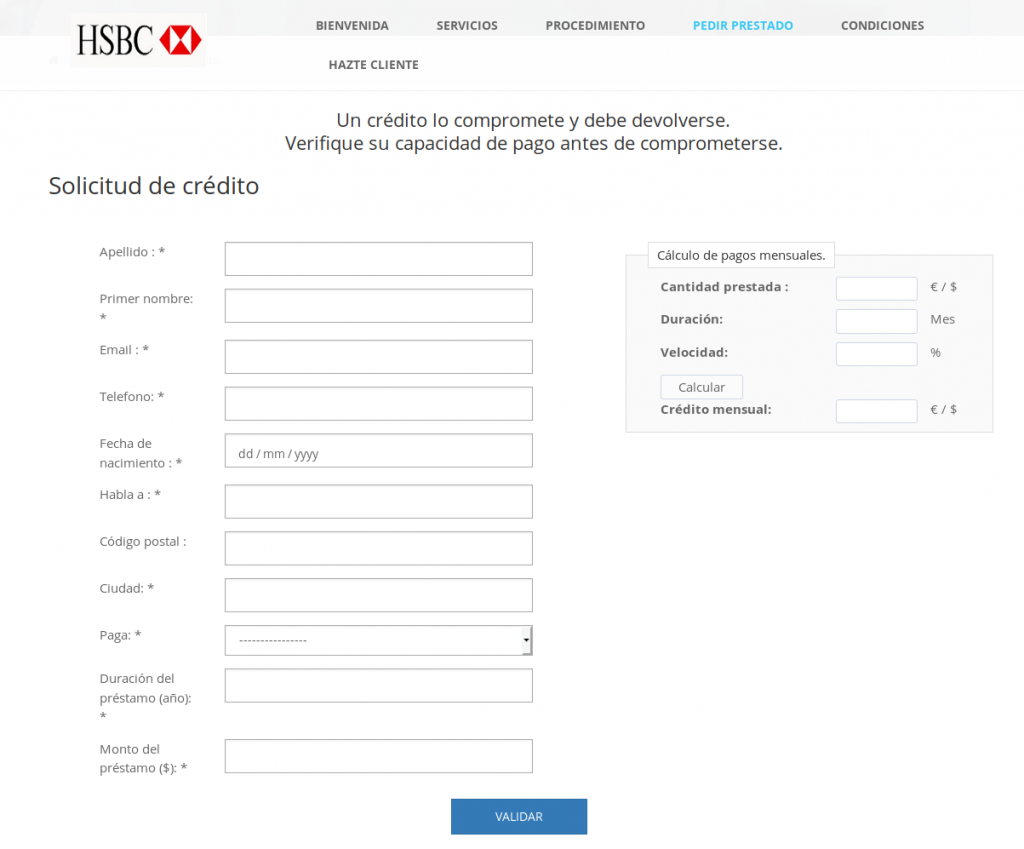

Además, en el apartado donde, supuestamente, se solicita un préstamo bancario también aparece un formulario con varios campos a rellenar, entre los que encontramos algunos como el nombre, apellidos, teléfono, fecha de nacimiento o dirección postal. Proporcionar este tipo de información alegremente es peligroso puesto que nos arriesgamos a sufrir una suplantación de identidad, con los delincuentes solicitando servicios en nuestro nombre o incluso utilizando estos datos para cometer otros delitos.

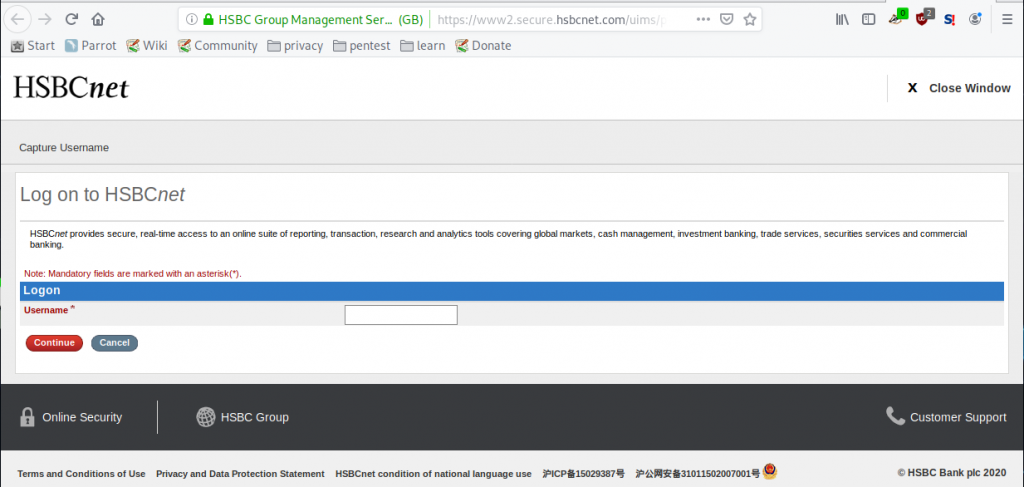

En cambio, si nos fijamos en la web oficial de esta entidad bancaria vemos como el sitio preparado para introducir las credenciales de acceso a la banca online, tiene poco que ver con lo visto anteriormente, además de que la comunicación va cifrada en todo momento.

Casos similares

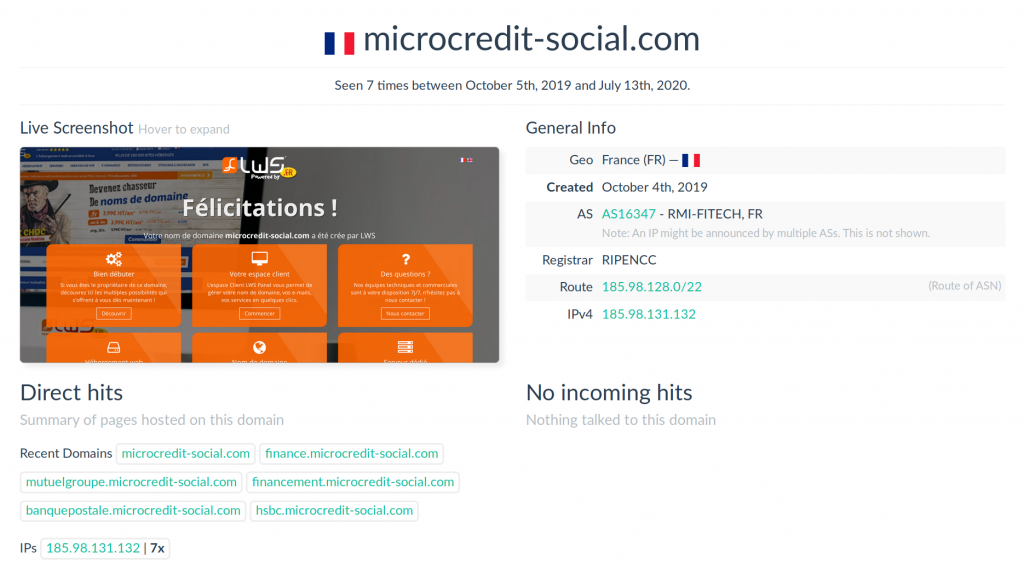

Al investigar sobre el origen de esta web fraudulenta podemos comprobar como el dominio “microcredit-social” se ha estado y se sigue usando para realizar suplantaciones como la que acabamos de ver con otras entidades bancarias o empresas. De hecho, el dominio principal lleva registrado desde el pasado 4 de octubre de 2019 y desde entonces se han usado múltiples subdominios.

Por ejemplo, en la imagen mostrada a continuación podemos ver como la plantilla sigue siendo la misma que en el ejemplo que acabamos de revisar pero se cambia el logo de la entidad suplantada. Además, esta plantilla está adaptada a varios idiomas (a pesar de quela traducción la realice Google Translate) de países europeos, por lo que deducimos que esta es la región a la que van orientada este tipo de campañas.

Como dato curioso, el dominio principal sí que cuenta con un certificado válido emitido por Let’s Encrypt y con una duración de tres meses, caducando el próximo 27 de septiembre. Este certificado le permite verificar que la conexión con la web es segura pero no que la web lo sea, y consiguiendo el candado que muchos usuarios siguen asociando erróneamente con webs legítimas y seguras.

Conclusión

Este caso de phishing pertenece a una campaña que cuenta con muchas otras suplantaciones de empresas por lo que es probable que veamos nuevos ejemplos durante los próximos días o semanas. Debemos estar atentos a la hora de recibir correos electrónicos como el que hemos revisado hoy y aprender a distinguir los legítimos de los fraudulentos accediendo, ante la duda, a nuestra entidad bancaria siempre desde el navegador y escribiendo nosotros la dirección web, sin pulsar sobre un enlace proporcionado por email.