El ransomware o secuestro de archivos es, a día de hoy, una de las peores amenazas a las que pueden enfrentarse usuarios y empresas. Las infecciones por este tipo de malware escalan posiciones mes a mes. De hecho, según el servicio Virus Radar de ESET, durante los últimos 30 días se ha situado como la sexta amenaza más detectada entre los usuarios españoles. Este tipo de infección cifra los archivos del ordenador, de forma que no se pueden recuperar a menos que se pague un rescate por ellos -y aun así, el pago no garantiza su recuperación- o que los usuarios hayan sido previsores y dispongan de copias de seguridad.

Uno de los problemas más frecuentes es que buena parte de las empresas y muchos usuarios no disponen de copias de seguridad o que las que se han realizado no se encuentran actualizadas. En este caso, se ven abocados a la pérdida de sus archivos o a ceder ante el chantaje de los delincuentes.

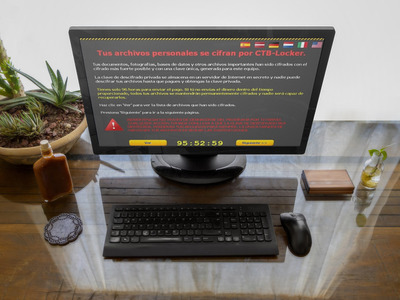

A día de hoy existen numerosas familias de ransomware, algunas de ellas tan conocidas como Cryptolocker / Filecoder o Torrentlocker. En las últimas semanas hemos vivido varias campañas de propagación de malware de este tipo (incluyendo nuevas familias como Cryptofortress, TeslaCrypt o CTB-Locker) que utilizaba a conocidas empresas españolas, como Correos, para engañar a los usuarios haciendo que ejecutaran códigos maliciosos que acababan por cifrar sus archivos.

¿Qué hacer para evitar una infección por ransomware?

La mejor arma de la que disponen los usuarios y empresas frente al ransomware es la prevención, puesto que una vez cifrados los archivos es muy difícil volver a recuperarlos. Por ello, desde ESET España proponemos esta serie de consejos:

- Mantener actualizados los sistemas operativos, navegadores y aplicaciones para evitar que el ransomware pueda aprovechar agujeros de seguridad y se distribuya de forma masiva.

- Evitar abrir correos sospechosos no solicitados. Tanto si proceden de usuarios conocidos como desconocidos es recomendable asegurarse de que la persona que ha enviado el correo realmente quería remitir ese fichero adjunto o enlace.

- Tener cuidado con absolutamente todos los archivos adjuntos a un email o descargados desde un enlace, especialmente aquellos que vienen comprimidos en formato zip. Incluso los archivos aparentemente inofensivos, como los documentos de Microsoft Word o Excel, pueden contener un malware, por lo que es mejor ser precavido.

- La mayoría de los clientes de correo electrónico ofrecen la posibilidad de hacer visibles todas las extensiones de los archivos adjuntos recibidos. Desde ESET aconsejamos habilitar esta función para saber exactamente qué tipo de archivo se nos ha enviado.

- Disponer como mínimo de dos copias de seguridad actualizadas y cada una de ellas alojada en una ubicación diferente a la otra.

- Activar el sistema de restauración de ficheros Shadow Copy de Windows para restaurar los archivos afectados por el ransomware a una versión anterior (en el caso de que estos últimos no se hayan visto afectados).

- Utilizar herramientas especializadas (como Anti Ransom o CryptoPrevent) para recibir alertas en caso de que un ransomware empiece a cifrar archivos, e incluso para evitar el cifrado de cierto tipo de ficheros en ubicaciones determinadas.

Métodos de infección

Desde las primeras variantes, los creadores de este tipo de malware han ido evolucionando los métodos de propagación para intentar afectar al mayor número de víctimas posibles. Entre las técnicas utilizadas por los delincuentes se encuentran:

- Aprovechar vulnerabilidades en el sistema operativo, como contraseñas simples en servicios críticos como RDP.

- Usar malware que descarga periódicamente nuevas muestras de malware según se van generando. Algo común en el caso de la familia de los Trojandownloader.

- Mediante mensajes de correo electrónico. Una de las técnicas preferidas de los delincuentes consiste en engañar al usuario para que descargue un fichero malicioso adjunto o pulse sobre un enlace desde el que se descargará este fichero.

- A través de publicidad maliciosa usando banners o ventanas emergentes modificados por los delincuentes o mostrando ventanas emergentes a los usuarios que visitan todo tipo de webs (algunas con millones de visitas diarias).

- Mediante el uso de kits de exploits se aprovechan de vulnerabilidades en navegadores o aplicaciones instaladas en el sistema para automatizar la descarga del ransomware y actualizar la variante si esta comienza a ser detectada de forma significativa por los antivirus.

Los smartphones tampoco están al margen de este tipo de infecciones. De hecho, los ciberdelincuentes están dirigiendo sus nuevas creaciones hacia esta plataforma, como hemos comprobado en este mismo blog durante los últimos meses. Al final también son dispositivos gobernados por un sistema operativo que puede tener fallos y que usan millones de usuarios por lo que son muy interesantes para los ciberdelincuentes.

Esperamos que estos consejos sean útiles y ayuden a prevenir nuevos casos de ransomware, amenaza que causa grandes quebraderos de cabeza a usuarios y empresas de todo el mundo.