A finales de julio analizamos una campaña de spam que intentaba extorsionar a aquellos que recibían estos correos asustándolos de una forma curiosa. Aparentemente, los extorsionadores habrían obtenido una grabación tomada desde la webcam del dispositivo mientras la víctima estaba visitando alguna web con contenido pornográfico, y para no hacerla pública entre sus contactos solicitaban el pago de una cantidad de dinero en bitcoins.

Muchos usuarios habrían ignorado este tipo de correos sin más si no hubiera sido porque en el asunto de ese email se mostraba una contraseña de acceso a algún servicio que había sido comprometido, y cuyos datos se habrían publicado en alguna de las múltiples filtraciones que se producen continuamente. De esta forma, los delincuentes conseguían generar inquietud entre sus víctimas, ya que estas pensaban que realmente existía un vídeo comprometido que podría hacer mucho daño a su imagen pública.

Misma estrategia con ligeras variaciones

Desde el caso que analizamos a finales de julio hasta hoy hemos visto como este tipo de correos se han venido recibiendo de forma periódica en las bandejas de entrada de los usuarios. Sin embargo, en los últimos días hemos visto tanto un incremento en el número de correos enviados por los delincuentes como en su efectividad a la hora de conseguir que las víctimas paguen por evitar que un vídeo inexistente se difunda.

¿Qué ha cambiado para que los delincuentes estén consiguiendo un relativo éxito con esta campaña reciente? En realidad, el cuerpo del mensaje no ha cambiado en exceso y el tema principal sigue siendo la extorsión a cambio de no difundir un supuesto vídeo comprometido de la víctima. Sin embargo, tanto el remitente que supuestamente envía el mensaje como el asunto han conseguido que varios receptores de este tipo de correos caigan en la trampa y accedan a realizar un pago a los delincuentes.

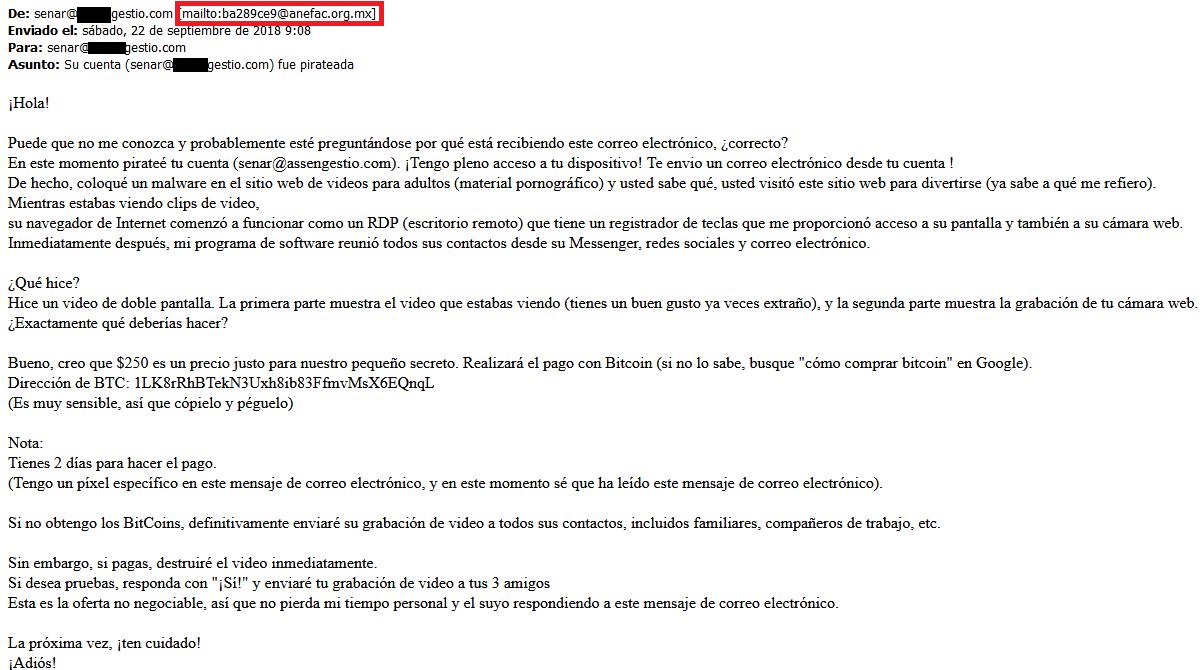

Veamos un ejemplo de este tipo de correos recibido durante estos últimos días y en el que se observa como el asunto ahora indica que la cuenta del correo ha sido comprometida:

Esta utilización fraudulenta de una dirección de correo legítima (conocida como spoofing) es posible gracias a técnicas de suplantación de remitentes de correo en servicios que no realizan una comprobación de autenticación conocida como SPF. La falta de verificación de quien envía el correo permite que cualquiera pueda enviar correos suplantando la identidad del remitente, haciendo creer al receptor que el mensaje se ha enviado desde una dirección que no se corresponde con la del emisor.

A pesar de que el spoofing lleva siendo utilizado muchos años, aún a día de hoy sigue siendo relativamente fácil engañar a un usuario que no esté debidamente concienciado. Este parece ser el principal motivo por el cual esta campaña ha conseguido un relativo éxito a pesar de utilizar los mismos correos que ya vimos en julio.

Rendimiento de la campaña

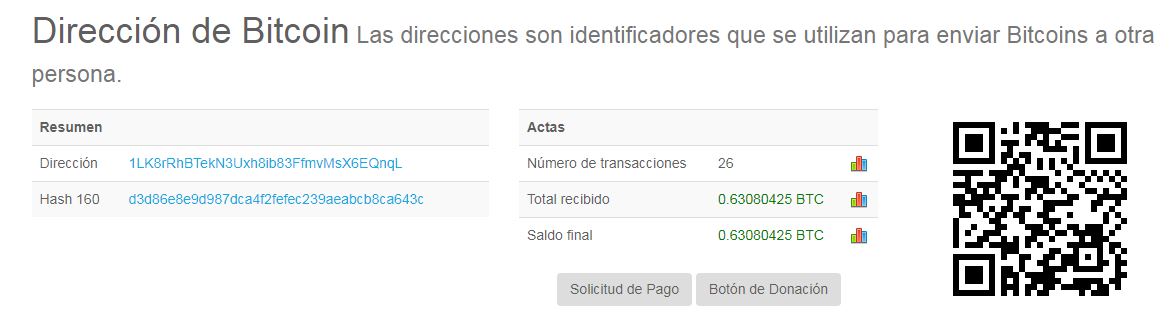

Si los delincuentes han decidido cambiar ligeramente su estrategia, es posible que se deba a que buscaban obtener mayores beneficios que los obtenidos hasta ahora. De momento, el análisis de las carteras de Bitcoin revisadas hasta la fecha parece que corrobora este hecho. En solo una de las direcciones proporcionadas por los delincuentes para realizar el pago ya se han realizado 26 transacciones desde el pasado sábado 22, sumando 0,63 Bitcoins, o 5400 euros en el momento de escribir estas líneas.

Estas cantidades (sin ser especialmente elevadas) son significativas, ya que los delincuentes no han tenido que desarrollar ni utilizar ninguna amenaza. Simplemente con el uso de ingeniería social mediante el envío de correos y apelando a la obtención de unas supuestas imágenes comprometidas (que nunca se produjo) y que podrían poner en apuros a la víctima, los delincuentes están consiguiendo, con una inversión mínima, obtener resultados muy interesantes.

A pesar de las molestias que pueden ocasionar estas campañas de correo a aquellos usuarios que cedan al chantaje, este caso puede servir como un ejemplo perfecto para concienciar de la importancia de estar atentos ante campañas de ingeniería social. Cuando ya se es consciente de la forma en la que se nos quiere engañar, es bastante fácil detectar y evitar no solo estos ataques, sino muchos otros.

Conclusión

A pesar de lo alarmistas que suelen ser este tipo de mensajes, si se observan detenidamente es fácil detectar que estamos ante un engaño. Además, estos incidentes nos sirven para resaltar la importancia de aplicar una serie de buenas prácticas que nos ayudan a hacer frente a esta y otras amenazas. Algo tan sencillo como utilizar contraseñas robustas, cambiarlas de forma regular, utilizar las opciones de doble factor de autenticación o tapar nuestra webcam cuando no la estemos utilizando nos puede ayudar a evitar un problema serio y a ignorar engaños como el que acabamos de analizar.