El correo electrónico sigue siendo uno de los vectores de ataque más utilizados por los delincuentes. Con buena parte de la población mundial confinada en su casa y muchos de los trabajos que normalmente se hacían en la oficina realizándose desde casa, no es de extrañar que los atacantes recurran al email, puesto que son conscientes de que muchos usuarios bajarán la guardia al teletrabajar.

Factura con malware

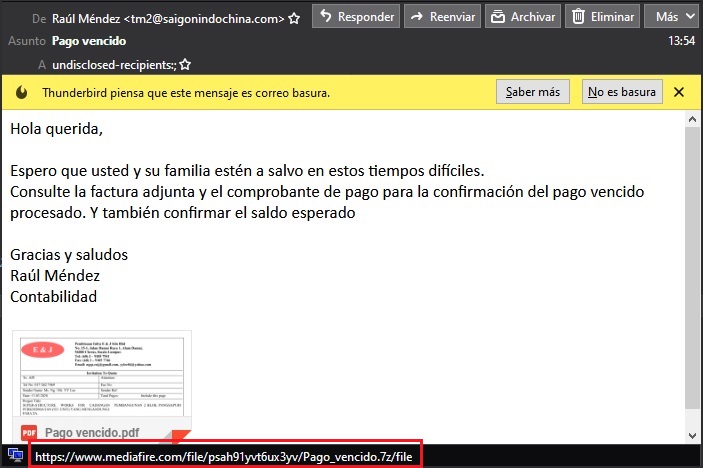

La utilización de una supuesta factura para tratar de convencer a la víctima de que descargue y ejecute un código malicioso no es algo nuevo, pero en esta crisis que estamos viviendo es una técnica que puede dar buenos resultados a los delincuentes, tal y como comprobamos hace unos días al analizar varias muestras del troyano bancario Casbaneiro. En este caso además coincide con que se envió a finales de mes, una fecha donde suelen acumularse los pagos a proveedores, y además se incluye una referencia a la situación actual deseando lo mejor para el receptor y su familia.

En el cuerpo del mensaje observamos como se hace referencia a una factura e incluso vemos una imagen en miniatura de la misma. Sin embargo, si colocamos el cursor encima de ella, veremos como se nos muestra un enlace de redirección a un archivo almacenado en el servicio de descargas Mediafire.

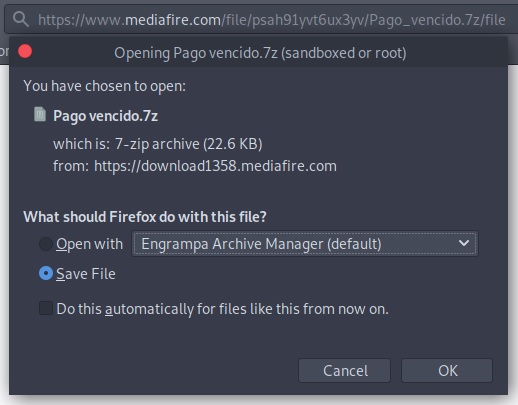

En el caso de que el usuario caiga en la trampa y decida descargarse esta supuesta factura, será redireccionado en su navegador a la URL de descarga del archivo comprimido, ofreciéndole la posibilidad de abrirlo o guardarlo en su sistema.

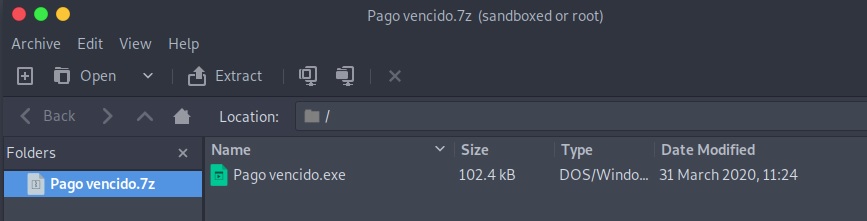

Sin embargo, si abrimos el fichero comprimido observaremos como este archivo no es una factura en formato PDF, sino que estamos ante un ejecutable. Esto debería servir de alerta para la mayoría de usuarios, pero también es cierto que muchos no tienen activada la opción de ver la extensión de los ficheros y confían ciegamente en que se tratará de una factura auténtica, tal y como se indica en el email enviado por los delincuentes.

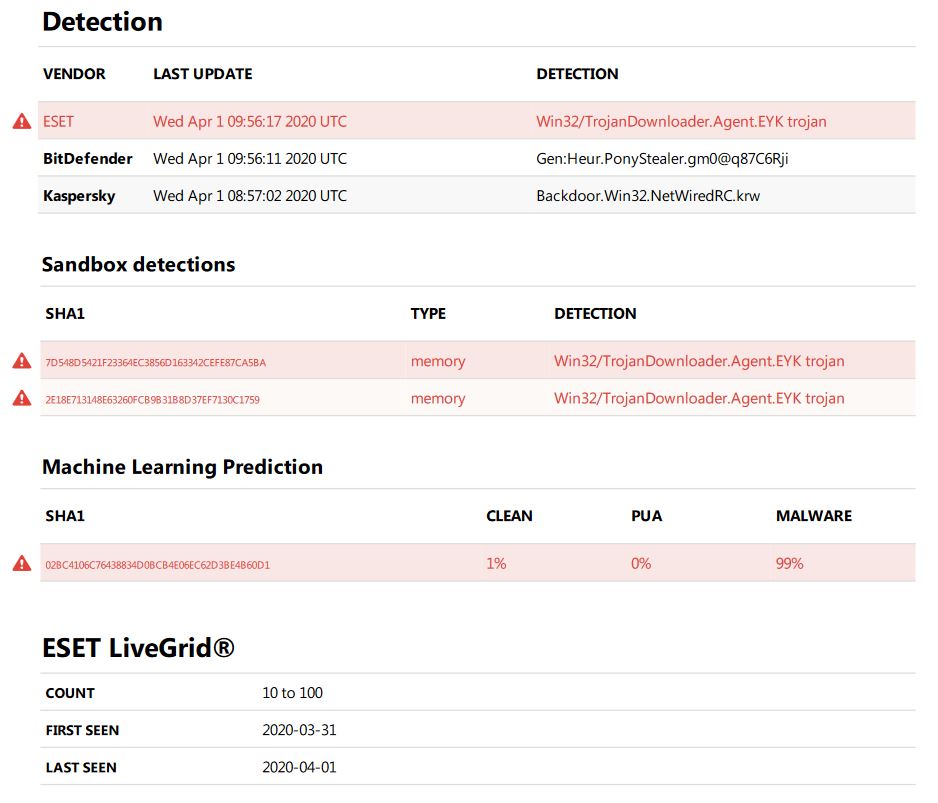

En el caso de que la víctima intente abrir la supuesta factura, terminará ejecutando el malware, y este, tras contactar con algunas direcciones remotas controladas por los atacantes, descargará un archivo de nombre Host.exe que contiene la herramienta de control remoto conocida como Netwire y que las soluciones de seguridad de ESET identifican como el troyano Win32/TrojanDownloader.Agent.EYK.

Conclusión

Parece claro que los delincuentes van a seguir explotando este vector de ataque, puesto que les supone una inversión muy baja en desarrollo y muchos usuarios siguen cayendo en la trampa. Por ese motivo resulta esencial permanecer alerta y desconfiar de correos no solicitados, aunque estos provengan de remitentes de confianza, así como no abrir ficheros adjuntos ni pulsar sobre enlaces incluidos en estos emails, y contar con una solución de seguridad que sea capaz de detectar y bloquear estas amenazas.

Indicadores de compromiso (IOCs)

Hash SHA256 muestra analizada:

«Pago vencido.exe» 0a3f220ca674975aab7c9b098de9b6d3d5471dba2d6d77a9035b9f3bd65842b1

Hash SHA256 archivo malicioso descargado:

“C:\Users\admin\AppData\Roaming\Install\Host.exe”

0a3f220ca674975aab7c9b098de9b6d3d5471dba2d6d77a9035b9f3bd65842b1

Peticiones DNS

www.mediafire[.]com

download1642.mediafire[.]com

malu1234.duckdns[.]org

Conexiones

151.139[.]128.14

199.91[.]152.142

185.244[.]30.160

104.16[.]202.237