El envío de spam de forma indiscriminada sigue siendo una de las técnicas favoritas por los delincuentes debido al poco coste que les supone y la gran cantidad de víctimas potenciales que pueden obtener. Solo tenemos que recordar las recientes infecciones producidas por diversos casos de ransomware que utilizaban falsos emails suplantando al servicio postal español, Correos, para darnos cuenta de que estas técnicas siguen siendo efectivas si se sabe engañar debidamente al usuario que recibe el correo.

Un fax sospechoso

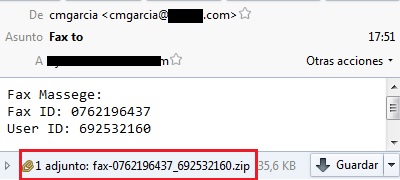

En el caso que analizamos hoy, los delincuentes no han elaborado ninguna plantilla convincente y han optado por ir a lo práctico. En un escueto mensaje, nos proporcionan unos supuestos números de identificación y un fichero adjunto comprimido con el supuesto fax. En este caso en concreto, los remitentes son diferentes en cada correo recibido, por lo que asumimos que son cuentas comprometidas usadas por los delincuentes para esta campaña de spam.

Como siempre sucede en estos casos, la finalidad de los delincuentes es conseguir despertar la suficiente curiosidad en los usuarios como para lograr que estos abran el fichero adjunto. Y, como la mayoría de las veces, este fichero no es lo que parece a primera vista.

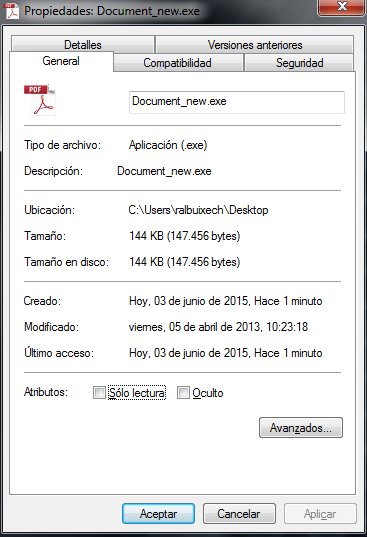

Dentro del fichero comprimido encontramos un archivo de nombre Document_new.exe pero con el icono de un documento PDF. Para alguien que tenga habilitada la opción de ver las extensiones de los ficheros, esto sería una clara señal de alarma, puesto que vería que el supuesto documento es en realidad un archivo ejecutable.

Por desgracia, la gran mayoría de los usuarios no tienen esta opción habilitada y confían en los iconos que representan aquellos ficheros con los que están familiarizados, una confianza que los lleva a infectar sus sistemas en casos como este.

Analizando la amenaza

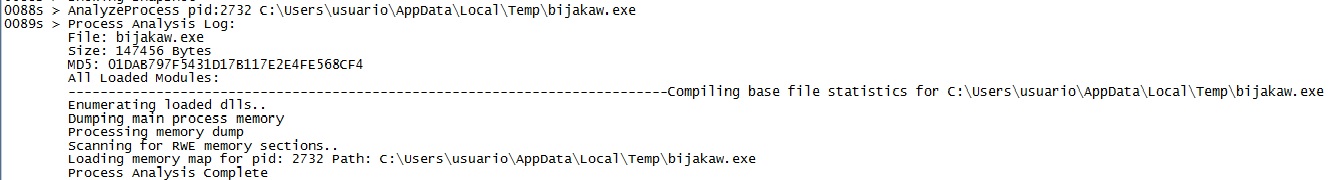

Para comprobar qué actividades maliciosas realiza esta amenaza, lo primero que hacemos es aislarla en un entorno controlado en nuestro laboratorio y ejecutarla en un sistema especialmente preparado para el análisis de muestras, apoyado por servicios de análisis online como malwr.com o Anubis.

Gracias a estas herramientas y a otras como SysAnalizer, comenzamos a recopilar información que nos será muy útil para averiguar la finalidad de este malware. Para empezar, el fichero que se hace pasar por un documento PDF es un malware diseñado para descargar otras amenazas. Este fichero es detectado por las soluciones de seguridad de ESET como Win32/TrojanDownloader.Waski.F y descarga a su vez otro fichero malicioso de nombre bijakaw.exe.

Este segundo archivo malicioso realiza una serie de acciones en el sistema, entre las que se encuentran:

- Realizar peticiones HTTP a varias direcciones que tiene establecidas. Entre estas direcciones encontramos la de Windows Update para comprobar el estado de las entidades de certificación instaladas en el sistema. También realiza una petición a una web para averiguar la IP de la máquina infectada.

- Roba información privada almacenada en los navegadores. Esto incluye usuarios, contraseñas y toda aquella información que pueda ser de utilidad para los delincuentes como, por ejemplo, entidades bancarias visitadas por la víctima.

- Recopila información del sistema infectado, entre la que se encuentra el sistema operativo instalado o la fecha de la BIOS.

- Se configura de forma que se ejecute al inicio del sistema.

Con esta información es fácil deducir que estamos ante un troyano especializado en robar credenciales bancarias, y que muy probablemente esté relacionado con la familia de malware Dyre que tantos estragos está causando últimamente, estando España entre los países más afectados.

El malware intenta inutilizar el antivirus

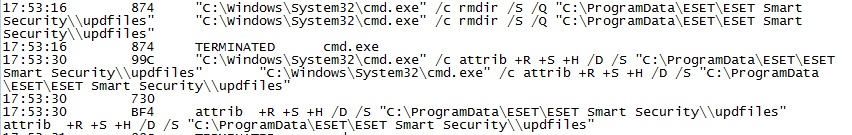

Una de las características que nos llamó la atención de esta muestra es el intento de eliminar el antivirus del sistema que se quiere si este cuenta con uno. El método usado es un poco rudimentario, y consiste en ejecutar la línea de comandos para obtener permisos de escritura en ficheros pertenecientes al antivirus e intentar eliminarlos. Se pueden ver estos comandos en la siguiente imagen:

Como vemos, el malware lanza el comando rmdir contra el directorio donde se almacenan las bases de firmas de ESET Smart Security, estando configurado el comando para eliminar todas las posibles subcarpetas y hacerlo de forma silenciosa para que el usuario no se décuenta.

Una vez realizado este proceso, lanza el comando attrib con los parámetros que permiten visualizar archivos que hayan permanecido ocultos, aunque si hubiera conseguido ejecutar correctamente el comando rmdir, esta acción resulta innecesaria.

No obstante, estas acciones resultan inútiles contra las soluciones de seguridad de ESET, puesto que estas cuentan con sistemas de autodefensa que evitan que el malware pueda eliminarlas del sistema usando estas técnicas.

Conclusión

Esta campaña de propagación de troyanos bancarios lleva bastantes meses infectando a usuarios de todo el mundo pero, como ya hemos dicho, España se encuentra entre los países más afectados. Por eso es preciso aprender a reconocer este tipo de correos y eliminarlos tan pronto como los veamos en nuestra bandeja de entrada.

Hay medidas como habilitar la visualización de las extensiones de los ficheros, o contar con una solución de seguridad capaz de reaccionar ante estas amenazas que nos ayudará a evitar infectar nuestro sistema. No obstante, existen medidas igualmente efectivas como es desconfiar de aquellos correos que no hemos solicitado, que provienen de un remitente desconocido y además adjuntan un fichero.

Si aprendemos a reconocer estos puntos clave y protegemos debidamente nuestros sistemas, evitaremos que nuestra información confidencial caiga en malas manos. Para eso es importante estar informado y saber a qué nos enfrentamos, algo que esperamos ayudar a conseguir desde este blog.